Qu’est-ce que le casier Babuk ? Le gang de ransomware que vous devriez connaître

Depuis sa création, le code ransomware de Babuk Locker s'est avéré très efficace. Et bien que le groupe ait récemment annoncé sa retraite des attaques axées sur les ransomwares, sa croissance en tant que gang de cybercriminalité est loin d'être terminée.

Qu'est-ce qu'un ransomware ?

Pour comprendre le gang Babuk Locker, il faut comprendre ce qu'est le ransomware .

Le ransomware est un type de malware qui cible les données des victimes. Il est utilisé par les cyber-attaquants pour refuser aux victimes l'accès à leurs données réseau via des processus de cryptage. Une fois qu'un attaquant a réussi à exploiter un ransomware, l'attaquant utilise la promesse d'une clé de décryptage pour amener les victimes à payer une rançon. Les clés de décryptage permettent aux fichiers cryptés d'une victime de devenir accessibles. Par conséquent, lorsqu'un ransomware refuse à une victime l'accès à des données critiques, elle est souvent disposée à payer une rançon.

Étant donné que de nombreuses cibles de ransomware sont disposées à effectuer des paiements aux attaquants, la fréquence des attaques de ransomware a explosé . Selon statista.com , rien qu'en 2020, les attaques de ransomware ont augmenté de 62 % par rapport à l'année précédente.

Les cibles de Babuk

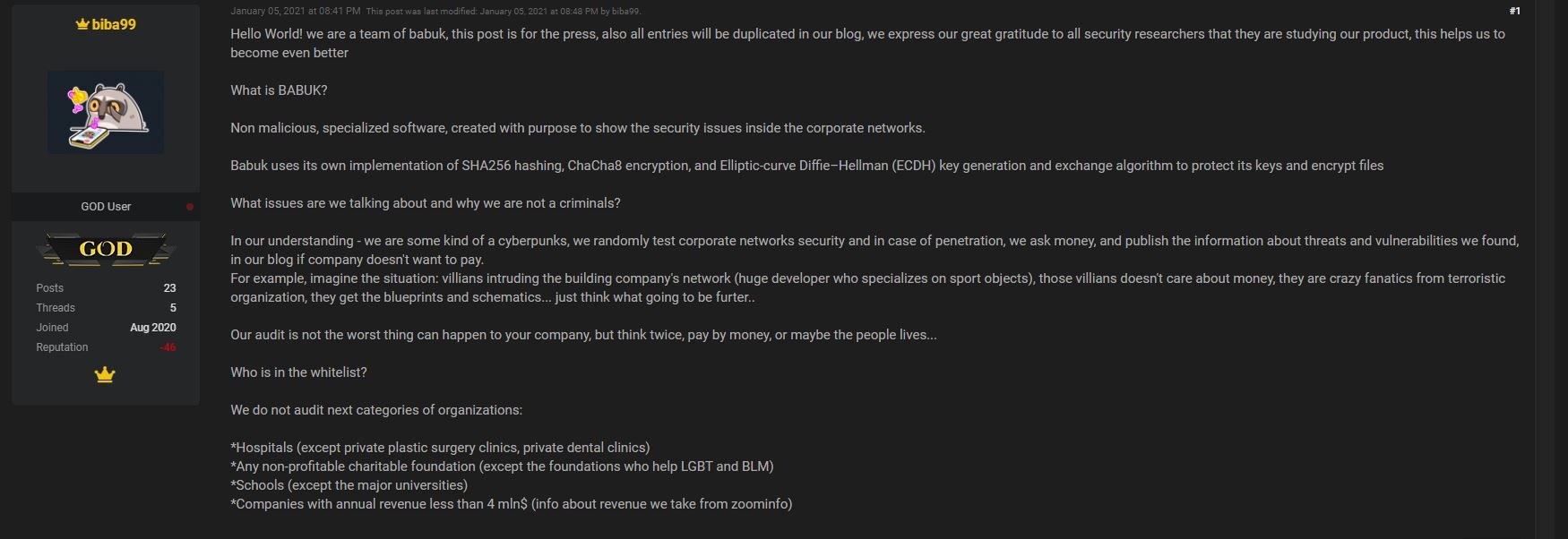

Selon un article publié par Babuk Locker sur raidforum.com (nom d'utilisateur biba99), Babuk ne cible pas les hôpitaux, les organisations à but non lucratif, les petites universités/collèges ou les entreprises dont le chiffre d'affaires annuel est inférieur à 4 millions de dollars.

Bien que cette politique offre une certaine assurance aux propriétaires de petites entreprises et aux organisations, elle implique que le groupe est disposé à cibler les grandes entreprises et les organisations gouvernementales. Jusqu'à présent, l'organisation a prouvé sa volonté d'attaquer les organisations gouvernementales. En avril 2021, ils ont revendiqué une attaque contre le réseau de la police de Washington DC.

En plus de cibler les grandes entreprises, Babuk Locker privilégie les entreprises disposant d'une assurance contre les ransomwares. Après une attaque réussie, le groupe demandera aux cibles si elles ont une assurance contre les ransomwares. Vraisemblablement, la présence d'une assurance ransomware permet au groupe de demander un prix de rançon plus élevé.

Comment Babuk Locker Ransomware se propage-t-il ?

Babuk Locker fait son entrée dans les réseaux via des hôtes connectés à Internet qui ont des comptes avec des privilèges administratifs élevés. Après l'entrée initiale dans un réseau, il est évident que Babuk ne crypte pas immédiatement les fichiers d'une cible.

Babuk publie souvent des informations de fichiers sensibles de ses cibles. Cela signifie qu'avant une charge utile de cryptage, Babuk Locker trie les fichiers d'une cible pour extraire des informations précieuses pour une utilisation ultérieure.

Exécution de la charge utile

Lorsque la charge utile du ransomware Babuk Locker est exécutée, elle commence par suspendre les services et les processus qui entraveraient la capacité du code à crypter les données. Les services et processus associés aux programmes de sauvegarde, aux programmes d'analyse antivirus, etc., sont terminés avant le début du cryptage des données.

Une fois les services et processus nécessaires terminés, le code détermine alors le type de disque de la cible hôte. La détermination du type de disque d'un hôte permet de découvrir l'emplacement des sources de données et augmente la portée du code du ransomware.

Lorsque l'emplacement des données a été déterminé sur un hôte cible, les fichiers dans les répertoires d'un hôte sont interrogés. Pour garantir qu'une cible conservera l'accès à Internet et au réseau, certains fichiers sont exclus du cryptage tandis que d'autres sont dotés d'une extension .babyk .

Une fois que tous les fichiers nécessaires dans un répertoire ont été chiffrés, un fichier texte (.txt) est créé qui contient une note pour la cible. Le fichier comprend également des instructions pour que la cible prenne contact avec le groupe. Une fois qu'une cible a pris contact avec l'organisation, Babuk Locker prouve sa bonne foi en déchiffrant de manière préventive quelques-uns des fichiers de la cible. Ensuite, le groupe expose ses demandes de paiement, exigeant souvent un paiement sous forme de Bitcoin.

Ransomware en tant que service

Le gang Babuk Locker utilise des stratégies d'attaque Ransomware as a Service (RaaS). Les produits RaaS fonctionnent de manière similaire aux produits SaaS (Software as a Service). Avec les produits SaaS, une entreprise loue l'accès à un produit logiciel légitime.

L'entreprise est alors en mesure d'utiliser le logiciel sans avoir la responsabilité de le gérer. La rentabilité et la facilité du modèle SaaS ont conduit à son appropriation par les gangs de ransomware. En échange de l'accès au code des développeurs de rançongiciels, les attaquants affiliés paient des frais d'accès initiaux et un pourcentage de leurs bénéfices de rançon aux gangs de rançongiciels.

Les avantages financiers et de sécurité d'un modèle RaaS aident à expliquer pourquoi les acteurs de la menace, tels que Babuk Locker, lancent des campagnes d'attaque. Lorsque Babuk Locker réussit une attaque, les attaquants affiliés sont prêts à acheter les kits de ransomware de Babuk. De plus, lorsque les acheteurs des kits de ransomware de Babuk effectuent des attaques réussies, Babuk reçoit un pourcentage des bénéfices sans avoir à être responsable du sale boulot.

Un changement dans le modèle RaaS de Babuk Locker

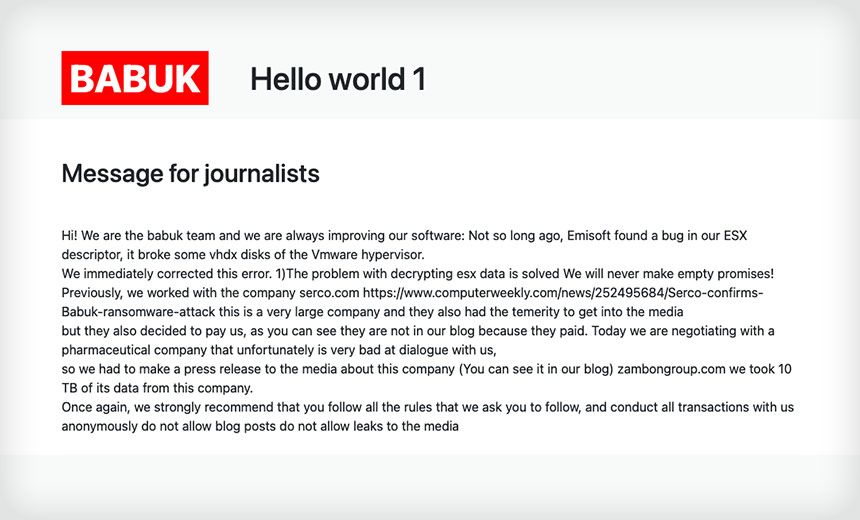

Pourtant, Babuk Locker n'a peut-être pas la possibilité de tirer parti d'un modèle RaaS. Selon Emisoft , la clé de décryptage de Babuk endommage les fichiers dans un environnement VMware ESXi. Le décrypteur de Babuk ne contient pas de mécanisme pour détecter si un fichier est crypté. Cela entraîne le décryptage des fichiers non cryptés, entraînant une perte totale de fichiers.

Sans un décrypteur efficace pour le code ransomware de Babuk, les organisations ne seraient pas disposées à payer des frais de rançon. En d'autres termes, le bogue de décryptage de Babuk Locker le rendrait inefficace pour les attaquants affiliés.

En plus d'un décrypteur raté, la décision de Babuk d'utiliser son code pour attaquer une cible très médiatisée, le département de police de Washington, DC, a attiré une grande attention sur son code et son organisation. Cela peut expliquer pourquoi le groupe a récemment annoncé son intention de s'éloigner d'un modèle RaaS.

Sur le site Tor du groupe, il a annoncé son intention de mettre fin au programme d'attaquants affiliés du groupe et de rendre son ransomware ouvertement disponible. Le groupe va déplacer son modèle économique vers une nouvelle forme d'extorsion de données. Au lieu de crypter les fichiers des organisations, le groupe volera des données et forcera les entreprises à payer pour que les données ne soient pas publiées.

Prévenir une attaque de casier Babuk

Pour empêcher une attaque Babuk Locker, les organisations doivent s'aligner sur les meilleures pratiques générales de prévention des ransomwares. Certaines bonnes pratiques sont les suivantes : limiter la probabilité de compromission des comptes, chiffrer les données sensibles, segmenter le réseau et appliquer des correctifs robustes. De plus, lorsque cela est possible, les organisations doivent éviter de payer des gangs de ransomware.

Même lorsqu'un paiement de rançon est effectué, rien ne garantit que les décrypteurs fournis par un attaquant restaureront les fichiers d'une organisation.