Ce jeu permet aux pirates d’attaquer votre PC, et vous n’avez même pas besoin d’y jouer

Les pirates ont abusé du système anti-triche dans un jeu extrêmement populaire, et vous n'avez même pas besoin de l'avoir installé sur votre ordinateur pour être affecté.

Le jeu en question s'appelle Genshin Impact et, selon un nouveau rapport, les pirates peuvent utiliser les mesures anti-triche du jeu afin de désactiver les programmes antivirus sur la machine cible. À partir de là, ils sont libres de mener des attaques de ransomware et de prendre le contrôle de l'appareil.

Trend Micro a préparé un long rapport sur ce nouveau hack, décrivant en détail son fonctionnement. L'attaque peut être effectuée à l'aide d'un pilote Genshin Impact appelé "mhypro2.sys". Comme mentionné ci-dessus, le jeu n'a pas besoin d'être installé sur l'appareil ciblé. Le module peut fonctionner indépendamment et n'a pas besoin du jeu pour fonctionner.

Les chercheurs ont trouvé des preuves que des acteurs de la menace utilisent cette vulnérabilité pour mener des attaques de ransomwares depuis juillet 2022. Bien qu'il ne soit pas clair comment les pirates peuvent initialement accéder à leur cible, une fois qu'ils y sont, ils peuvent utiliser le pilote Genshin Impact . pour accéder au noyau de l'ordinateur. Un noyau a généralement un contrôle total sur tout ce qui se passe dans votre système, donc pour les acteurs malveillants, il est désastreux d'y accéder.

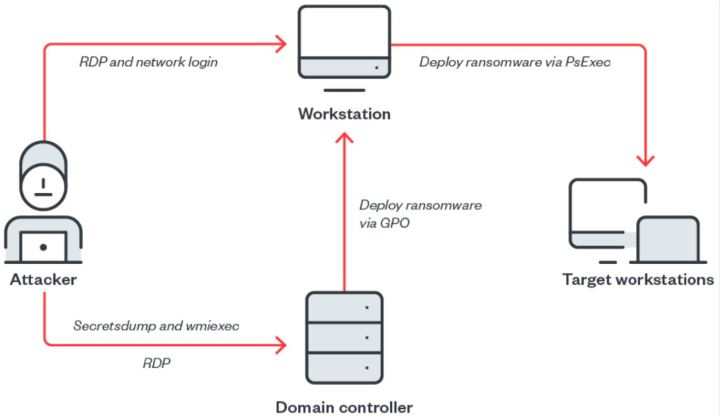

Les pirates ont utilisé «secretsdump», qui les a aidés à récupérer les informations d'identification de l'administrateur, et «wmiexec», qui a exécuté leurs commandes à distance via l'outil d'instrumentation de gestion de Windows. Ce sont des outils gratuits et open source d' Impacket sur lesquels n'importe qui peut mettre la main s'il le souhaite.

Avec cela à l'écart, les acteurs de la menace ont pu se connecter au contrôleur de domaine et implanter des fichiers malveillants sur la machine. L'un de ces fichiers était un exécutable appelé "kill_svc.exe" et il a été utilisé pour installer le pilote Genshin Impact . Après avoir déposé "avg.msi" sur le bureau de l'ordinateur concerné, quatre fichiers ont été transférés et exécutés. Au final, l'attaquant a réussi à tuer complètement le logiciel antivirus de l'ordinateur et à transférer la charge utile du ransomware.

Après quelques ratés, les adversaires ont pu charger entièrement le pilote et le ransomware sur un partage réseau dans le but d'un déploiement de masse, ce qui signifie qu'ils pourraient affecter davantage de postes de travail connectés au même réseau.

Si vous êtes une entreprise et que vous exécutez MDE ou similaire, je vous recommande de bloquer ce hachage, c'est le pilote vulnérable.

509628b6d16d2428031311d7bd2add8d5f5160e9ecc0cd909f1e82bbbb3234d6Il se charge tout de suite sur Windows 11 avec TPM et tout ça, le problème a été ignoré.

— Cloudflare Support Hate (@GossiTheDog) 25 août 2022

Selon Trend Micro, les développeurs de Genshin Impact ont été informés des vulnérabilités du module de jeu dès 2020. Malgré cela, le certificat de signature de code est toujours là, ce qui signifie que Windows continue de reconnaître le programme comme sécurisé.

Même si le fournisseur répond à cela et corrige ce défaut majeur, ses anciennes versions resteront toujours sur Internet et resteront donc une menace. Le chercheur en sécurité Kevin Beaumont a conseillé aux utilisateurs de bloquer le hachage suivant afin de se défendre contre le pilote : 0466e90bf0e83b776ca8716e01d35a8a2e5f96d3 .

Pour l'instant, les créateurs de Genshin Impact n'ont pas répondu à ces conclusions. Ce n'est qu'une des nombreuses cyberattaques récentes, qui ont doublé depuis l'année dernière selon un nouveau rapport.