Cette vulnérabilité dangereuse trompe les chercheurs en imitant d’anciennes menaces

Les chercheurs en cybersécurité ont découvert une nouvelle vulnérabilité zero-day qui a fait surface dans les serveurs de messagerie Exchange de Microsoft et qui a déjà été exploitée par de mauvais acteurs.

La vulnérabilité qui n'a pas encore été nommée a été détaillée par le fournisseur de cybersécurité GTSC , bien que des informations sur l'exploit soient toujours en cours de collecte. Il est considéré comme une vulnérabilité "zero-day" en raison du fait que l'accès public à la faille était apparent avant qu'un correctif puisse être mis à disposition.

Des rapports indiquent qu'un nouveau jour zéro existe dans Microsoft Exchange et est activement exploité dans la nature

Je peux confirmer qu'un nombre important de serveurs Exchange ont été détournés, y compris un pot de miel.

Le fil pour suivre le problème suit :

— Kévin Beaumont (@GossiTheDog) 29 septembre 2022

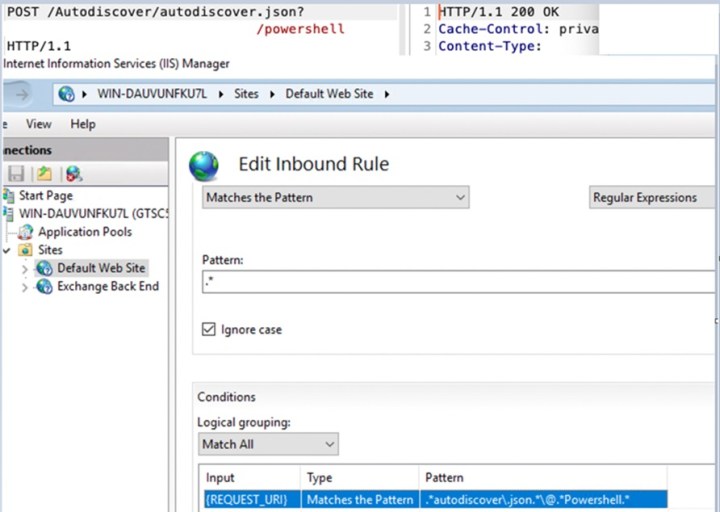

La nouvelle de la vulnérabilité a été soumise pour la première fois à Microsoft via son programme Zero Day Initiative le jeudi 29 septembre dernier, détaillant que les exploits des logiciels malveillants CVE-2022-41040 et CVE-2022-41082 "pourraient permettre à un attaquant d'exécuter du code à distance sur serveurs Microsoft Exchange concernés, selon Trend Micro .

Microsoft a déclaré vendredi qu'il "travaillait sur un calendrier accéléré" pour remédier à la vulnérabilité du jour zéro et créer un correctif. Cependant, le chercheur Kevin Beaumont a confirmé sur Twitter que la faille a été utilisée par des joueurs infâmes pour accéder aux back-ends de plusieurs serveurs Exchange.

Avec l'exploitation déjà à l'état sauvage, il existe de nombreuses opportunités pour les entreprises et les entités gouvernementales d'être attaquées par de mauvais acteurs. Cela est dû au fait que les serveurs Exchange dépendent d'Internet et que la coupure des connexions réduirait la productivité de nombreuses organisations, a déclaré à Protocol Travis Smith, vice-président de la recherche sur les menaces de logiciels malveillants chez Qualys.

Bien que les détails sur le fonctionnement exact des logiciels malveillants CVE-2022-41040 et CVE-2022-41082 ne soient pas connus, plusieurs chercheurs ont noté des similitudes avec d'autres vulnérabilités. Il s'agit notamment de la faille Apache Log4j et de la vulnérabilité "ProxyShell", qui ont toutes deux en commun l'exécution de code à distance. En fait, plusieurs chercheurs ont confondu la nouvelle vulnérabilité avec ProxyShell jusqu'à ce qu'il soit clair que l'ancienne faille était à jour sur tous ses correctifs. Cela a clairement montré que CVE-2022-41040 et CVE-2022-41082 sont des vulnérabilités complètement nouvelles et inédites.

« Si cela est vrai, ce que cela vous dit, c'est que même certaines des pratiques et procédures de sécurité utilisées aujourd'hui sont insuffisantes. Ils reviennent aux vulnérabilités inhérentes au code et aux logiciels qui sont à la base de cet écosystème informatique », a déclaré Roger Cressey, ancien membre de la cybersécurité et du contre-terrorisme pour les Maisons Blanches de Clinton et Bush, à DigitalTrends.

"Si vous avez une position dominante sur le marché, vous vous retrouvez chaque fois qu'il y a une exploitation que vous pensez avoir résolue, mais il s'avère qu'il y en a d'autres qui y sont associées et qui apparaissent au moment où vous vous y attendez le moins. Et l'échange n'est pas exactement l'enfant de l'affiche pour ce que j'appellerais une offre sécurisée et sécurisée », a-t-il ajouté.

Les logiciels malveillants et les vulnérabilités zero-day sont une réalité assez constante pour toutes les entreprises technologiques. Cependant, Microsoft a perfectionné sa capacité à identifier et à résoudre les problèmes, et à mettre à disposition des correctifs pour les vulnérabilités à la suite d'une attaque.

Selon le catalogue de vulnérabilités CISA , Microsoft Systems a fait l'objet de 238 failles de cybersécurité depuis le début de l'année, ce qui représente 30 % de toutes les vulnérabilités découvertes. Ces attaques incluent celles contre d'autres grandes marques technologiques, notamment Apple iOS, Google Chrome, Adobe Systems et Linux, entre autres.

"Il y a beaucoup d'entreprises informatiques technologiques qui ont des jours zéro qui sont découvertes et exploitées par des adversaires. Le problème est que Microsoft a si bien réussi à dominer le marché que lorsque leurs vulnérabilités sont découvertes, l'impact en cascade qu'il a en termes d'échelle et de portée est incroyablement important. Et donc, lorsque Microsoft éternue, le monde des infrastructures critiques attrape un mauvais rhume et cela semble être un processus répétitif ici », a déclaré Cressey.

Follina (CVE-2022-30190) était l'une de ces vulnérabilités zero-day résolues plus tôt cette année, qui permettait aux pirates d'accéder à l'outil de diagnostic de support Microsoft (MSDT). Cet outil est généralement associé à Microsoft Office et Microsoft Word. Les pirates ont pu l'exploiter pour accéder au back-end d'un ordinateur, leur accordant la permission d'installer des programmes, de créer de nouveaux comptes d'utilisateurs et de manipuler des données sur un appareil.

Les premiers récits de l'existence de la vulnérabilité ont été corrigés par des solutions de contournement. Cependant, Microsoft est intervenu avec un correctif logiciel permanent une fois que les pirates ont commencé à utiliser les informations qu'ils ont recueillies pour cibler la diaspora tibétaine et les agences gouvernementales américaines et européennes.