Microsoft Edge vous avertit désormais lorsque vos fautes de frappe peuvent entraîner un hameçonnage

Microsoft a détaillé ses derniers efforts pour se protéger contre divers types de fraude qui peuvent se produire via une méthode aussi simple que l'orthographe incorrecte d'une URL de site Web.

La société a annoncé lundi qu'elle ajoutait une protection contre les fautes de frappe de site Web à son service Microsoft Defender SmartScreen, pour lutter contre les menaces Web telles que les "typosquatters". Ces types de cybercriminalité peuvent inclure l'hameçonnage, les logiciels malveillants et d'autres escroqueries.

S'il vous arrive d'avoir une faute de frappe dans le nom du site Web que vous essayez de saisir, il peut vous envoyer vers une autre page qui héberge "des sites publicitaires, des liens d'affiliation, de faux produits, de faux résultats de moteur de recherche ou, dans certains cas, en redirigeant les utilisateurs dans des domaines parqués réservés aux campagnes de phishing de très courte durée », a noté Microsoft.

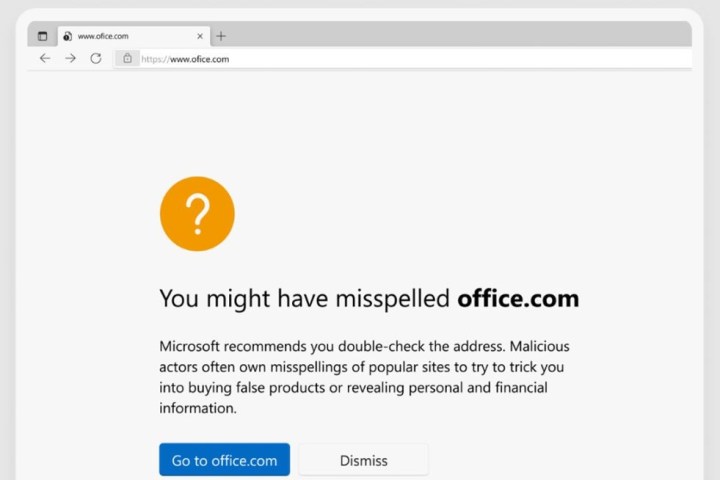

La nouvelle protection contre les fautes de frappe du site Web sur le service Microsoft Defender SmartScreen combat ces tactiques de typosquatter en vous alertant via une page d'avertissement lorsque vous avez mal orthographié une URL et que vous avez été dirigé vers un site de typosquatting. Il vous sera demandé de vérifier l'adresse du site que vous souhaitez visiter avant de pouvoir continuer, a ajouté la marque.

Microsoft s'est déjà associé à l'équipe d'indexation Bing afin d'identifier les nouveaux typosquatters et leurs pages Web dès qu'ils apparaissent pour maintenir le navigateur Microsoft Edge à jour de manière dynamique.

Microsoft n'est pas toujours connu pour ses mesures préventives en matière de cybersécurité. Plus communément, la marque répond au lendemain d'un exploit majeur.

Une récente vulnérabilité zero-day , CVE-2022-41040 et CVE-2022-41082, qui a été découverte dans les serveurs de messagerie Exchange de Microsoft début octobre était non seulement déjà exposée à de mauvais acteurs, mais elle a également été confondue avec un exploit différent avant il pourrait être identifié.

À l'époque, Microsoft avait déclaré qu'il "travaillait sur un calendrier accéléré" pour remédier à la vulnérabilité du jour zéro et créer un correctif. Cependant, avec l'exploitation déjà à l'état sauvage, il existe de nombreuses opportunités pour les entreprises et les entités gouvernementales d'être attaquées par de mauvais acteurs. Jusqu'à présent, il n'y a eu aucune attaque connue utilisant les vulnérabilités CVE-2022-41040 ou CVE-2022-41082.