Cryptologie vs Cryptographie : quelle est la différence ?

Internet est une source inépuisable de nouvelles technologies, et avec les nouvelles technologies vient un nouveau jargon. Le préfixe "crypto-" existe depuis un certain temps maintenant, et vous avez probablement entendu parler de la crypto-monnaie. Mais qu'en est-il de la cryptologie ou de la cryptographie ?

Cet article expliquera en détail la cryptologie et la cryptographie, y compris leurs différences, ce qu'elles impliquent et à quoi elles servent.

Qu'est-ce que la cryptographie ?

La cryptographie vient des mots grecs anciens kryptós, qui signifie « caché » et graphein, qui signifie « étudier ». C'est l'étude et la pratique de s'assurer que les informations sont protégées contre des parties non intentionnelles ou malveillantes.

La cryptographie existe depuis des milliers d'années. Dans l'Égypte ancienne, les dirigeants utilisaient des chiffres pour cacher les messages des commandants militaires ennemis si un messager était capturé. Cette pratique s'est poursuivie tout au long de l'histoire jusqu'à l'ère moderne, où la cryptographie est maintenant beaucoup plus avancée.

La cryptographie comprend toutes les méthodes utilisées pour conserver les communications et les données entre deux ou plusieurs parties afin que d'autres ne puissent pas lire, modifier ou voler les informations. Il existe deux techniques fondamentales en cryptographie : le cryptage et le hachage.

Qu'est-ce que le cryptage ?

Le chiffrement est l'utilisation de chiffrements pour brouiller essentiellement les informations numériques afin qu'elles soient inaccessibles à quiconque ne possède pas la clé de déchiffrement. Selon le niveau de cryptage, il peut être impossible de déchiffrer le message sans la clé . Les deux types de cryptage sont la cryptographie à clé symétrique et la cryptographie à clé publique.

La cryptographie à clé symétrique fait référence au cryptage où l'expéditeur et le destinataire utilisent la même clé pour déchiffrer le message. Un exemple de ceci est le Data Encryption Standard (DES) , développé par le gouvernement américain et utilisé pour tout, du cryptage ATM à la confidentialité des e-mails. Cependant, il a été dépassé par l'Advanced Encryption Standard (AES) il y a de nombreuses années.

La cryptographie à clé symétrique nécessite que l'expéditeur et le destinataire gèrent en toute sécurité une ou plusieurs clés de chiffrement. Cela peut s'avérer compliqué ainsi qu'un risque de sécurité majeur.

La cryptographie à clé publique ou cryptographie asymétrique implique deux clés : une clé publique et une clé privée. La clé publique est disponible publiquement et utilisée pour le cryptage, tandis que la clé privée est gardée secrète entre deux parties et utilisée pour le décryptage.

La force de cryptage est généralement mesurée par la taille de la clé. La taille de la clé est le nombre de bits utilisés dans l'algorithme de chiffrement. Plus la taille de la clé est longue, plus le cryptage est sécurisé. Par exemple, 256 bits et 512 bits sont considérés comme des tailles de clé de « qualité militaire ».

Qu'est-ce que le hachage ?

Une fonction de hachage en cryptographie prend n'importe quelle longueur de données et les convertit de manière algorithmique en une sortie courte appelée « condensé de hachage ». Il s'agit d'une fonction à sens unique qui ne peut pas être inversée. Un bon algorithme de hachage ne produira pas le même hachage pour deux messages. En d'autres termes, chaque hachage doit être unique.

Les hachages sont utilisés pour plusieurs choses, notamment la vérification des messages, des mots de passe et des signatures. À titre d'exemple, l'algorithme de hachage populaire, MD5, peut être utilisé pour garantir que les messages ne sont pas modifiés avant, pendant ou après le transit.

Le message est haché à chaque intervalle, et si la sortie change à tout moment, il est évident que le message a été perturbé.

Qu'est-ce que la cryptanalyse ?

Avant de passer à la cryptologie, il est important de comprendre la cryptanalyse. Si la cryptographie est la pratique et l'étude de la protection des données, la cryptanalyse est la pratique et l'étude de la rupture de ces protections.

La cryptanalyse est souvent utilisée pour trouver des moyens de briser les cryptages sans la clé cryptographique ou pour trouver d'autres faiblesses dans les défenses cryptographiques.

Une brève histoire de la cryptanalyse

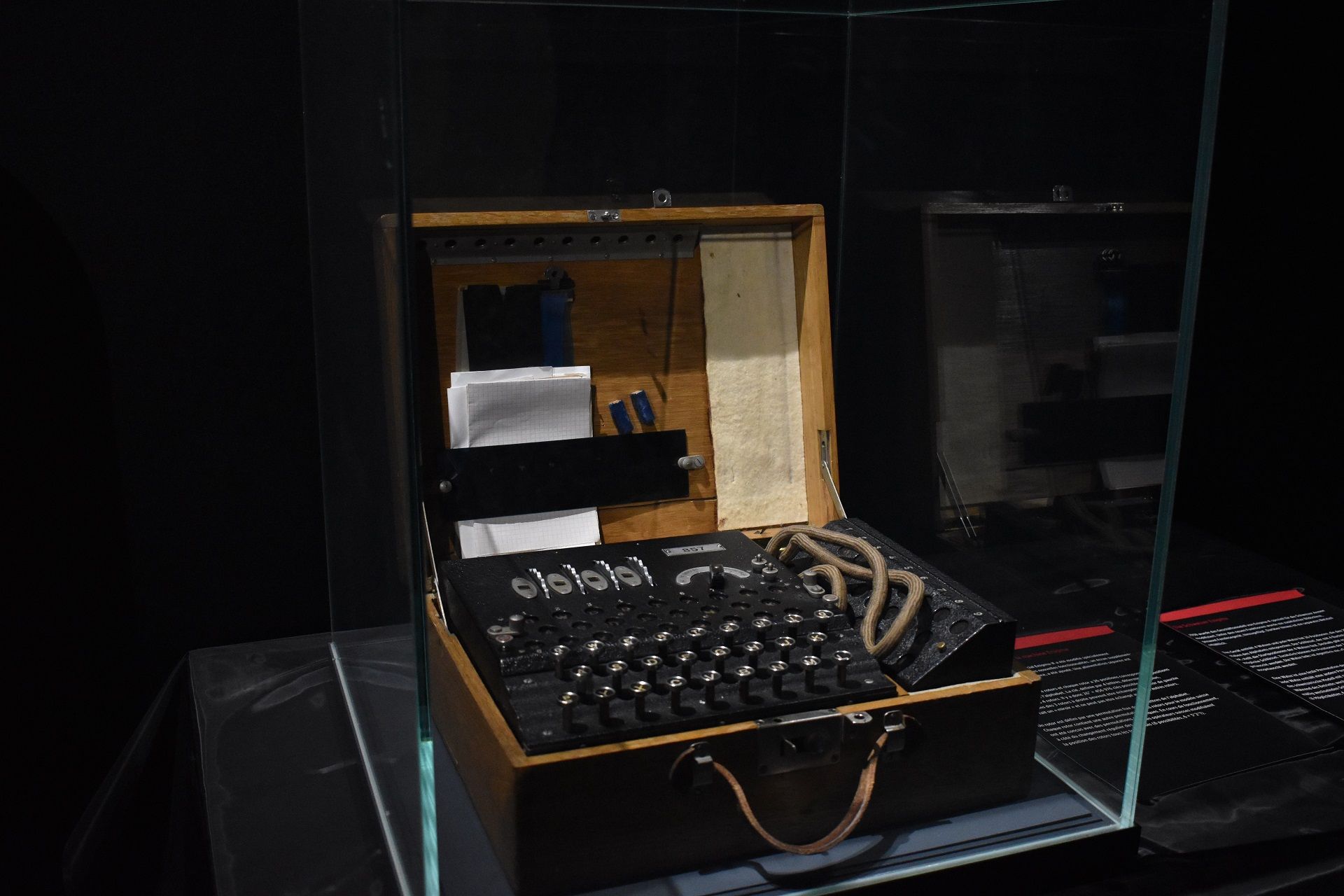

Tout comme la cryptographie, la cryptanalyse existe depuis des milliers d'années. Un exemple célèbre de cryptanalyse était le crackage du code Enigma par Alan Turing et d'autres à Bletchley Park.

L'Enigma était une machine à chiffrer utilisée par les Allemands pour qu'ils puissent communiquer en toute sécurité. Une personne taperait dans une machine à écrire et la machine produirait un message crypté selon des codes fréquemment modifiés, un excellent exemple de cryptographie moderne.

Turing, avec Gorgon Welchman, a inventé la machine Bombe. Les machines à bombes étaient des dispositifs cryptanalytiques qui réduisaient considérablement la quantité de travail que les « décrypteurs » devaient faire. Cela a fonctionné en essayant de reproduire les paramètres compliqués de l'Enigma pour découvrir la clé de cryptage.

Avec la découverte que les messages allemands contenaient souvent des mots particuliers, notamment « reportage météorologique », « Heil Hitler » et « eins » (le mot allemand pour « un »), la Bombe et d'autres techniques cryptanalytiques ont pu être utilisées pour déchiffrer la plupart des un message.

Cryptanalyse par force brute

Une méthode populaire de craquage du chiffrement consiste à utiliser une approche de « force brute ». Il s'agit de la vérification systématique de toutes les clés ou mots de passe possibles contre le cryptage. Avec des clés de cryptage plus petites, il est possible avec la technologie informatique actuelle de forcer l'algorithme par force brute. Mais, il faudrait des milliards d'années pour que même notre superordinateur le plus rapide utilise des cryptages 256 bits par force brute.

C'est ce qui rend la taille de la clé si puissante et pourquoi il est nécessaire dans presque tous les cas d'avoir la bonne clé de déchiffrement pour les chiffrements de cette force.

Cryptologie vs Cryptographie

La cryptologie et la cryptographie sont souvent utilisées de manière interchangeable, ce qui est partiellement incorrect. La cryptologie est un terme générique qui englobe à la fois la cryptographie et la cryptanalyse. La cryptologie englobe donc les deux côtés de la médaille ; protéger et sécuriser les données et trouver des moyens de briser ces protections et d'accéder aux données.

Les professionnels de la sécurité et les pirates informatiques utilisent la cryptologie. Les professionnels de la sécurité l'utiliseront pour trouver des vulnérabilités et développer des outils cryptographiques plus puissants et moins vulnérables, tandis que les pirates chercheront généralement à infiltrer les systèmes et à voler des données.

L'exemple d'Alan Turing et du code Enigma est un excellent exemple de cryptologie à l'œuvre. D'un côté de la médaille, vous avez le summum de la cryptographie à l'époque. On pensait que le code Enigma était indéchiffrable. Avec chaque message, il y avait plus de 150 millions de millions de millions de combinaisons possibles.

De l'autre côté de la médaille, vous avez les incroyables prouesses de la cryptanalyse qui parviennent réellement à déchiffrer l'Enigma, à intercepter les messages allemands et à aider grandement l'effort de guerre des Alliés.

Confidentialité, sécurité et cybercriminalité

La cryptologie est un domaine fascinant qui se concentre sur les deux techniques opposées de la cryptographie et de la cryptanalyse. Alors que la cryptographie cherche à protéger et à sécuriser les données à l'aide de techniques telles que le cryptage et le hachage, la cryptanalyse essaie de découvrir des vulnérabilités pour briser les défenses cryptographiques.