Des hackers nord-coréens créent de fausses offres d’emploi pour voler des données importantes

Lazarus, un groupe de pirates informatiques parrainé par l'État et basé en Corée du Nord, utilise désormais des logiciels open source et crée de faux emplois afin de diffuser des logiciels malveillants, selon Microsoft.

Le groupe bien connu de pirates informatiques cible de nombreux secteurs industriels clés, tels que la technologie, le divertissement multimédia et la défense, et utilise de nombreux types de logiciels différents pour mener à bien ces attaques.

La prochaine fois que vous recevez un message sur LinkedIn, soyez prudent. Microsoft avertit que le groupe de menaces basé en Corée du Nord utilise activement des logiciels open source infectés par des chevaux de Troie pour attaquer les professionnels de l'industrie. Microsoft a déterminé que ces attaques d'ingénierie sociale ont commencé fin avril et se sont poursuivies au moins jusqu'à la mi-septembre.

Lazarus, également appelé ZINC, Labyrinth Chollima et Black Artemis, est un groupe de piratage militaire parrainé par l'État de Corée du Nord. On dit qu'il est actif depuis au moins 2009, et depuis lors, il a été responsable d'une variété d'attaques de grande envergure, y compris le phishing, les campagnes de ransomware, etc.

Le groupe a créé de faux profils de recruteurs LinkedIn et a approché des candidats appropriés avec des offres d'emploi dans des entreprises existantes légitimes. "Les cibles ont reçu une sensibilisation adaptée à leur profession ou à leurs antécédents et ont été encouragées à postuler pour un poste vacant dans l'une des nombreuses entreprises légitimes", a déclaré Microsoft.

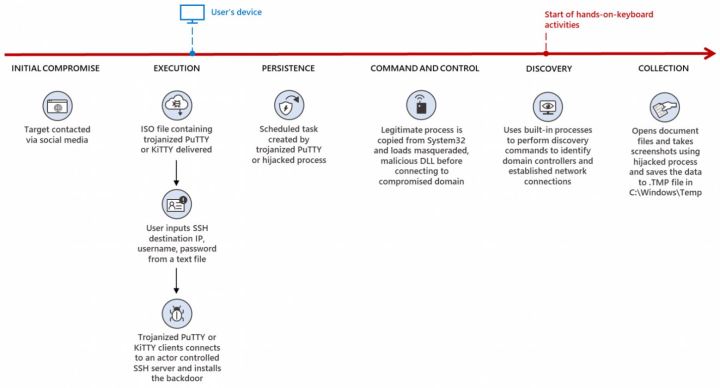

Une fois que les victimes ont été convaincues de déplacer la conversation de LinkedIn vers WhatsApp, qui offre une communication cryptée, les pirates sont passés à l'étape suivante. Au cours de la conversation WhatsApp, les cibles ont reçu un logiciel infecté qui a permis à Lazarus de déployer des logiciels malveillants sur leurs systèmes.

L'objectif final des pirates était de pouvoir voler des informations sensibles ou d'accéder à des réseaux précieux. Outre les logiciels malveillants – qui ont été trouvés dans des programmes tels que PuTTY, KiTTY, TightVNC, muPDF/Subliminal Recording et Sumatra PDF Reader – les attaques ont également été bien conçues sur le plan social, avec des profils LinkedIn et des entreprises choisies pour correspondent à la profession de la victime.

Comme l'a noté Bleeping Computer, ZINC a également mené des attaques similaires en utilisant de faux personnages de médias sociaux pour distribuer des logiciels malveillants. Auparavant, il ciblait principalement les chercheurs en sécurité ; cette fois-ci, les attaques ont une portée plus large.

Ces attaques semblent être une suite à Operation Dream Job. La campagne, active depuis 2020, s'est concentrée sur des cibles des secteurs de la défense et de l'aérospatiale aux États-Unis et les a attirées avec des offres d'emploi intéressantes, toutes dans le but de mener du cyber-espionnage. Lazarus a également été repéré ciblant les travailleurs de la crypto-monnaie et les échanges cryptographiques dans le passé.

Comment se protéger de ces attaques ? Essayez de garder vos conversations LinkedIn sur la plate-forme, si possible. N'acceptez pas les fichiers de personnes que vous ne connaissez pas et assurez-vous d'utiliser un bon logiciel antivirus . Enfin, n'ayez pas peur de contacter l'entreprise et de vérifier que la personne qui essaie de vous envoyer des fichiers y travaille réellement.