Des prototypes d’iPhone contenant une grande quantité de données confidentielles ont afflué sur le marché de l’occasion. Comment se débarrasser en toute sécurité des vieux téléphones Tutoriel ci-joint.

Il y a cinq ans, Apple a publié la première vidéo promotionnelle de l'histoire sur la « protection de la vie privée », « Privacy Side ».

Le contenu de la vidéo est très simple et direct. Dans la publicité de 45 secondes, les 30 premières secondes sont consacrées à répéter une chose simple : bloquer la vue des autres et laisser un espace privé pour « vous ».

▲ 《Côté confidentialité》

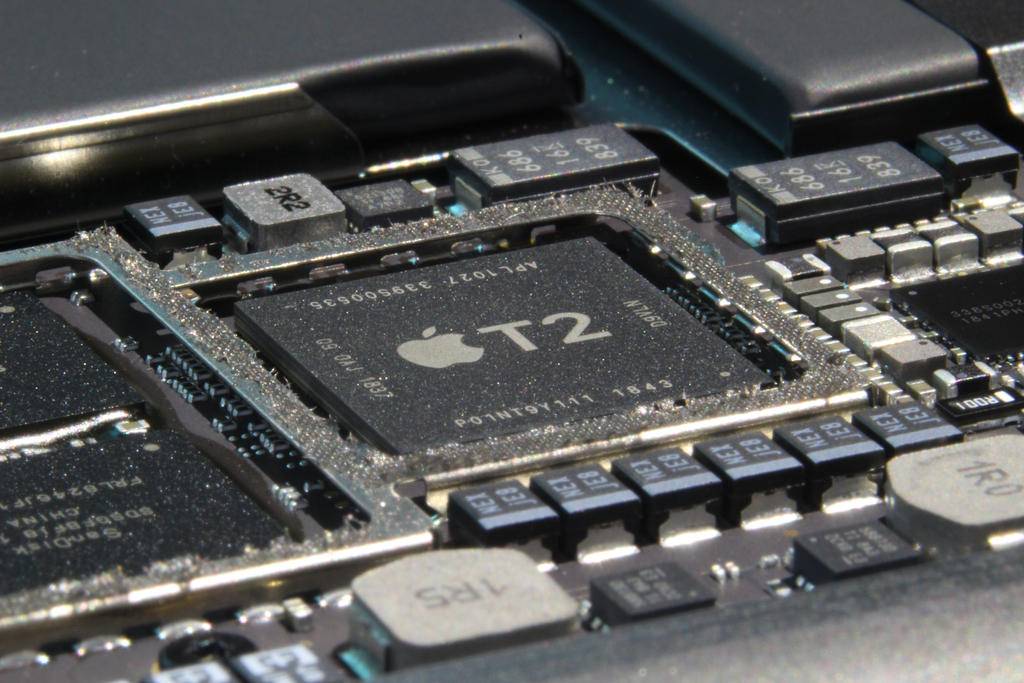

Pour cette chose simple, Apple s'est creusé la tête : il a introduit des puces de sécurité dans le matériel, comme les puces Secure Enclave et T2, qui sont spécifiquement utilisées pour crypter et stocker des données sensibles telles que les empreintes digitales et la reconnaissance faciale ;

▲ Puce de sécurité T2 sur Mac

Dans le même temps, le système prend en charge la protection des logiciels, comme le mode incognito de Safari, qui exige que les applications obtiennent le consentement de l'utilisateur avant de suivre les données de l'utilisateur, sinon elles ne seront pas autorisées à être mises sur l'App Store, et les fonctions de protection de la confidentialité des e-mails. .

Cependant, Apple, qui considère la vie privée comme sa vie, s'est renversé sur le marché de l'occasion.

Fuites sur le marché de l'occasion

Récemment, un testeur de sécurité indépendant a successivement découvert des appareils utilisés et retirés du marché mondial de l'occasion par Apple ou des organisations liées à Apple, et a trouvé et récupéré une grande quantité de données confidentielles sur ces appareils.

Pour le dire en détail, cela ressemble à ceci :

Le chercheur nommé Bryant a utilisé une douzaine d'iPhone SE délabrés de deuxième génération reliés entre eux et a utilisé la fonction de reconnaissance de caractères Live Text pour trouver des photos sur le marché de l'occasion et identifier les noms de produits et les étiquettes d'inventaire qui peuvent exister dans les photos, les codes-barres ou les codes-barres des produits. Avec le label d'entreprise, Bryant recevra une alerte si un appareil susceptible d'être obsolète par l'entreprise est trouvé. Grâce à ce système d'identification, il a déjà acquis avec succès un prototype d'iPhone 14 pour 165 $.

Apple autorise un petit nombre de chercheurs à utiliser des prototypes de certains appareils pour tester de nouveaux appareils et systèmes.

Ces prototypes sont des trésors assez attrayants, pas moins que l'or qui coule au fond de la mer, car les prototypes d'iPhone sont convoités par les chercheurs en sécurité et les pirates informatiques – ils sont généralement équipés d'une version spéciale du système iOS, d'ouverture et de débogage. beaucoup plus élevé que la version grand public du téléphone, ce qui rend très utile l'exploration du système.

Idéalement, ces équipements devraient être strictement gardés et faire l'objet de procédures de manipulation minutieuses, mais le fait est que des prototypes équipés de systèmes spéciaux circulent sur le marché de l'occasion et que n'importe qui peut facilement les obtenir s'il en a l'opportunité.

Non seulement les téléphones mobiles, mais d'autres matériels similaires sont également courants sur le marché de l'occasion – le système d'identification a aidé Bryant à découvrir une Time Capsule située au Royaume-Uni. L'appareil portait la mention "Propriété d'un ordinateur Apple, équipement dépensé". été dépensé)".

Bryant l'a acheté pour 38 $ et a payé 40 $ de frais de port.

Lorsqu'il a reçu l'appareil, il était vide, mais après avoir récupéré le disque dur, Bryant a découvert beaucoup de choses :

Bien que les fichiers du disque dur aient été effacés, lorsque je l'ai examiné, j'ai découvert qu'il n'était certainement pas vide. Il contenait tout ce que vous pouviez imaginer : une base de données qui semblait être une copie du serveur de sauvegarde principal de tous les Apple. magasins phares en Europe dans les années 2010. Les informations comprennent les tickets de service, les données du compte bancaire des employés, les documents internes de l'entreprise et les e-mails.

AirPort Time Capsule a été lancé en 2008 pour stocker les sauvegardes Mac. Depuis lors, les magasins phares européens d'Apple utilisent ce « propre appareil », de sorte qu'une grande quantité de données confidentielles et de fichiers privés ont été stockés dans cet appareil.

Après l'arrêt de la production en 2018, cet ancien appareil a peut-être été vidé et jeté dans l'entrepôt peu de temps après, et les données qu'il contenait ont également disparu dans la fumée et la poussière de l'époque avec toute la série AirPort, jusqu'à ce que, par hasard, il a dérivé à travers l'océan entre les mains de Bryant.

▲Le disque dur à l'intérieur de l'AirPort Time Capsule

À cette époque, la Time Capsule est véritablement devenue une « capsule temporelle ». Heureusement, la personne qui l'a ouverte était une personne « honnête » spécialisée dans la recherche en sécurité. Après avoir contacté Apple, il a renvoyé la Time Capsule à Apple London Security. Bureau.

À ce stade, Bryant n'était pas satisfait et il a ciblé le système d'identification sur les usines de production et d'assemblage d'équipements – les équipements sur la chaîne de montage sont particulièrement sujets à des problèmes et il est possible de les trouver sur le marché de l'occasion, en particulier sur les plateformes chinoises, car de nombreux produits électroniques sont assemblés en Chine.

Comme prévu, il a trouvé un Mac Mini fortement labellisé Foxconn qui semblait avoir été utilisé sur la ligne de test d'assurance qualité de Foxconn. Cependant, ce Mac a un trou percé bien en vue dans le corps, il est donc marqué comme faisant partie.

Après avoir étudié la structure de différentes générations de Mac Mini, Bryant a émis l'hypothèse que le forage n'aurait peut-être pas détruit le disque dur qui stocke les données. Il a donc pris un risque et a acheté cette « pièce Foxconn » cicatrisée en Chine, et après inspection personnelle, il a estimé que les données étaient très probablement intactes.

Finalement, un laboratoire médico-légal de Los Angeles l'a aidé à récupérer toutes les données du Mac mini :

Une copie du logiciel interne d'Apple utilisé pour les tests sur les lignes de production en usine, comprenant des interfaces spéciales pour communiquer avec les prototypes et les équipements d'assurance qualité, et contient également les informations d'identification et les journaux de Foxconn.

Bryant a de nouveau contacté Apple et a renvoyé le Mac Mini.

À ce stade, vous pouvez voir les indices : représentés par Apple, ces sociétés de matériel commercial matures disposent d'un ensemble complet de processus pour gérer divers appareils. Cependant, une fois que presque tous les appareils de l'entreprise auront été éliminés, une petite partie d'entre eux sera remplacée. Affluent sur le marché de l'occasion – l'AirPort Time Capsule et le Mac mini ont été trouvés successivement pour preuve.

Bryant le pense également :

Pour toute entreprise, ses produits d'occasion finiront par apparaître sur des sites Web tels qu'eBay ou d'autres marchés d'occasion. Même si l'entreprise fait partie du Fortune 500, je ne peux pas penser à une entreprise dans laquelle je n'ai pas utilisé d'équipement. le système.

L'achat d'équipements mis au rebut par une entreprise n'est pas une grosse affaire. Ce qui est vraiment important, c'est ce qui se passe ensuite : ces équipements peuvent sembler nettoyés, mais en fait, ils n'ont besoin que d'une simple récupération, et vous pouvez facilement les espionner. données que ces équipements transportaient autrefois.

Si vous voulez la sécurité des données, une couverture répétée est essentielle

La fuite de la vie privée des entreprises commerciales peut affecter la réputation de l'entreprise ou la sécurité du système. Si la vie privée des consommateurs ordinaires tombe entre les mains des parties intéressées, cela peut être un poignard caché dans l'obscurité, d'autant plus que la plupart des transactions d'occasion se font en peer-to-peer. formulaire peer-to-peer, les acheteurs peuvent presque facilement déterminer qui vous êtes.

Évidemment, de nombreux amis sont conscients de ce problème, mais ne savent pas comment protéger la sécurité de leurs données. Non, le sujet « Que faites-vous de vos anciens téléphones portables ? » est devenu une priorité technologique et numérique.

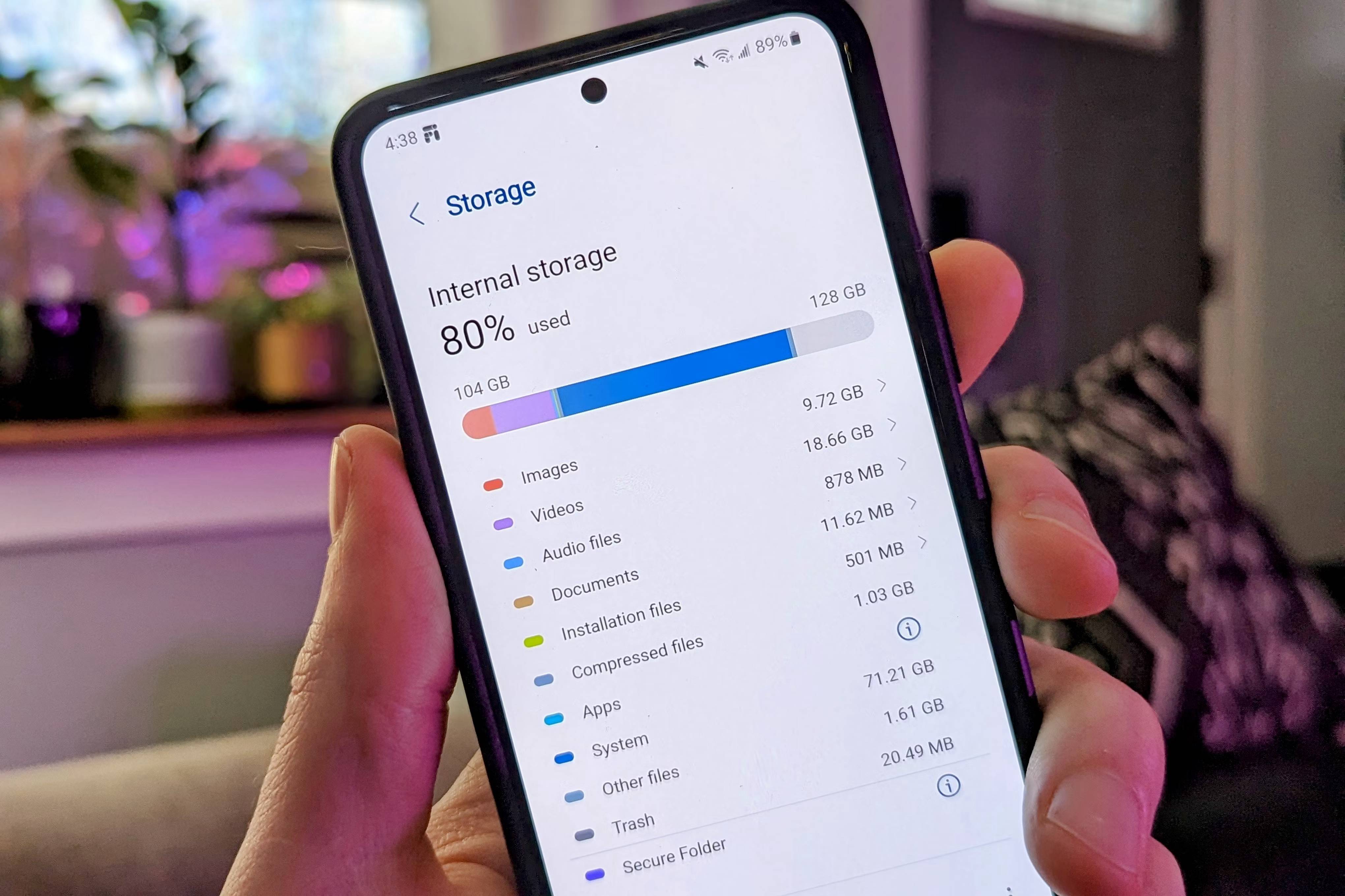

Avant de mettre au rebut les anciens équipements, l'opération la plus familière que nous connaissons le mieux est le "formatage".

L'appareil formaté semble être la première fois que nous le rencontrons – vide, mais c'est une illusion. La plupart des données sont en fait toujours dans leur position d'origine, mais elles ne sont tout simplement pas affichées.

Vous comprendrez que « mettre en forme », c'est comme faire un ménage général de la maison avant de déménager. En surface, tous les meubles sont nettoyés et la maison paraît vide, comme si elle venait d'être décorée. Mais en fait, tout était encore dans les coins sombres de la maison, juste recouvert de tissu et invisible.

Tant que quelqu'un est prêt à soulever le tissu, la chose originale sera à nouveau révélée.

Si vous ne souhaitez pas que les données de votre ancien téléphone soient récupérées, il existe le moyen le plus simple : il suffit d'écraser l'espace du disque dur à plusieurs reprises :

En téléchargeant des fichiers vidéo volumineux (par exemple en téléchargeant des films, en filmant des vidéos haute définition en continu), remplissez la mémoire du téléphone, puis supprimez-les tous et répétez cette étape plusieurs fois (généralement deux à trois fois).

En plus des téléphones mobiles, n'oubliez pas les ordinateurs personnels pour les anciens appareils – sur les anciens ordinateurs, en plus d'une variété de logiciels et du téléchargement répété de fichiers volumineux, il existe également des moyens plus directs d'augmenter la difficulté de récupération des données autant que possible. possible:

(Veuillez noter que cette méthode rendra les données presque impossibles à récupérer, veuillez ne pas l'essayer facilement !!)

Utilisez la commande cipher sous Windows :

Les systèmes Windows sont livrés avec une commande appelée cipher, qui peut être utilisée pour écraser plusieurs fois l'espace disque où se trouvent les fichiers supprimés.

Étapes de fonctionnement :

- Ouvrez une invite de commande (exécutée en tant qu'administrateur).

- Entrez la commande suivante, en remplaçant le chemin d'accès au fichier que vous souhaitez nettoyer :

chiffrement /w:DRIVE-LETTER:FOLDER-PATH

DRIVE-LETTER représente la lettre du lecteur, FOLDER-PATH représente le chemin du dossier, vous pouvez les spécifier respectivement ;

Utilisez les commandes diskutil et dd sur macOS :

macOS fournit certains outils pour effacer les données du disque, parmi lesquels les commandes diskutil et dd peuvent être utilisées pour écraser les données.

Étapes de fonctionnement :

- Ouvrez le terminal.

- Exécutez la commande suivante pour lister vos disques

liste d'utilitaires de disque

- Recherchez le nom de périphérique du disque que vous souhaitez effacer (tel que /dev/disk2).

- Utilisez diskutil pour effacer l'intégralité du disque et écraser les données :

diskutil secureErase 3 /dev/disk2

Le chiffre 3 après secureErase indique l'utilisation de 35 passes pour écrire des données aléatoires à des fins d'écrasement. Autres options :

• 0 : effacement rapide (n'écrase pas les données)

• 1 : Couvrir les données une fois • 2 : Couvrir les données trois fois • 3 : Couvrir les données 35 fois

Contrairement aux clés de la maison que nous transportons dans nos poches, les clés de confidentialité à l’ère de l’information sont invisibles et intangibles pour nous, et sont susceptibles d’être oubliées par inadvertance.

Même si des fabricants comme Apple et Google continuent de combler des lacunes dans leurs poches pour tenter d'aider les utilisateurs à conserver leurs clés de confidentialité, si les utilisateurs sont trop négligents et ouvrent directement leurs poches, tous les efforts seront vains.

Aller dans les deux sens est le plus beau mot pour décrire la protection de la vie privée.

# Bienvenue pour suivre le compte public officiel WeChat d'Aifaner : Aifaner (ID WeChat : ifanr). Un contenu plus passionnant vous sera fourni dès que possible.

Ai Faner | Lien original · Voir les commentaires · Sina Weibo