Les pirates peuvent avoir volé la clé principale à un autre gestionnaire de mots de passe

Les meilleurs gestionnaires de mots de passe sont destinés à protéger toutes vos informations de connexion et vos informations de carte de crédit, mais une nouvelle vulnérabilité majeure vient d'exposer les utilisateurs du gestionnaire de mots de passe KeePass à un risque sérieux de violation.

En fait, l'exploit permet à un attaquant de voler le mot de passe principal d'un utilisateur KeePass en texte brut – en d'autres termes, sous une forme non cryptée – simplement en l'extrayant de la mémoire de l'ordinateur cible. C'est un hack remarquablement simple, mais qui pourrait avoir des implications inquiétantes.

Les gestionnaires de mots de passe comme KeePass verrouillent toutes vos informations de connexion pour les garder en sécurité, et toutes ces données sont scellées derrière un mot de passe principal. Vous entrez votre mot de passe principal pour accéder à tout ce qui est stocké dans votre coffre-fort, ce qui en fait une cible précieuse pour les pirates.

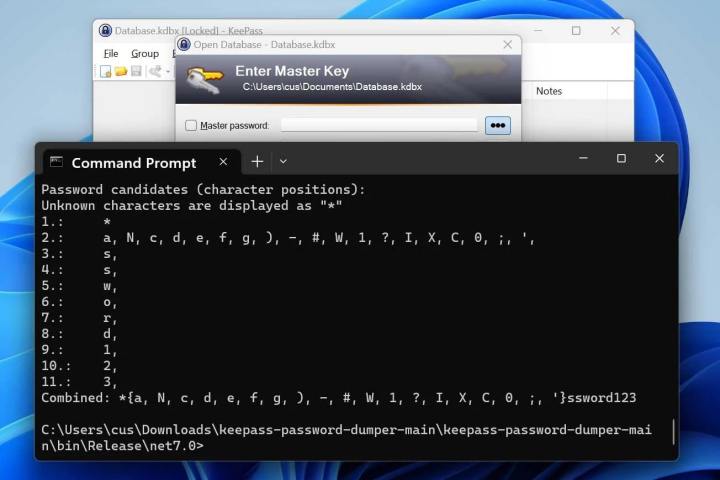

Tel que rapporté par Bleeping Computer , la vulnérabilité KeePass a été découverte par le chercheur en sécurité « vdohney », qui a publié un outil de preuve de concept (PoC) sur GitHub. Cet outil est capable d'extraire la quasi-totalité du mot de passe principal (à l'exception du premier ou des deux premiers caractères) sous une forme lisible et non cryptée. Il peut même le faire si KeePass est verrouillé et, potentiellement, si l'application est complètement fermée.

C'est parce qu'il extrait le mot de passe principal de la mémoire de KeePass. Comme l'explique le chercheur, cela peut être obtenu de différentes manières : "Peu importe d'où vient la mémoire – cela peut être le vidage du processus, le fichier d'échange (pagefile.sys), le fichier d'hibernation (hiberfil.sys) ou la RAM vidage de tout le système.

L'exploit existe grâce à certains codes personnalisés que KeePass utilise. Lorsque vous entrez votre mot de passe principal, vous le faites dans une boîte personnalisée appelée SecureTextBoxEx. Malgré son nom, il s'avère que cette boîte n'est pas si sûre après tout, puisque chaque caractère tapé dans la boîte laisse essentiellement une copie restante de lui-même dans la mémoire système. Ce sont ces caractères restants que l'outil PoC trouve et extrait.

Un correctif arrive

La seule mise en garde à cette faille de sécurité est qu'elle nécessite un accès physique à la machine à partir de laquelle le mot de passe principal doit être extrait. Mais ce n'est pas nécessairement toujours un problème – comme nous l'avons vu dans la saga des exploits LastPass , les pirates peuvent accéder à l'ordinateur d'une cible à l'aide d'applications d'accès à distance vulnérables installées sur l'ordinateur.

Si un ordinateur cible était infecté par un logiciel malveillant, il pourrait être configuré pour vider la mémoire de KeePass et la renvoyer, ainsi que la base de données de l'application, au serveur du pirate, permettant à l'auteur de la menace d'extraire le mot de passe principal à son propre rythme.

Heureusement, le développeur de KeePass indique qu'un correctif est imminent, l'un des remèdes possibles étant d'insérer un texte factice aléatoire dans la mémoire de l'application qui masquerait le mot de passe. Le correctif ne devrait pas être publié avant juin ou juillet 2023, ce qui pourrait être une attente pénible pour quiconque s'inquiète de la fuite de son mot de passe principal. Cependant, le développeur a également publié une version bêta du correctif, qui peut être téléchargée à partir du site Web KeePass .

La vulnérabilité montre simplement que même des applications apparemment sécurisées comme les gestionnaires de mots de passe peuvent être piratées, et ce n'est pas la première fois qu'une grave faiblesse est découverte dans KeePass . Si vous voulez vous protéger des menaces en ligne comme ce dernier exploit, évitez de télécharger des applications ou d'ouvrir des fichiers d'expéditeurs inconnus, évitez les sites Web douteux et utilisez une application antivirus. Et, bien sûr, ne partagez jamais le mot de passe principal de votre gestionnaire de mots de passe avec qui que ce soit.