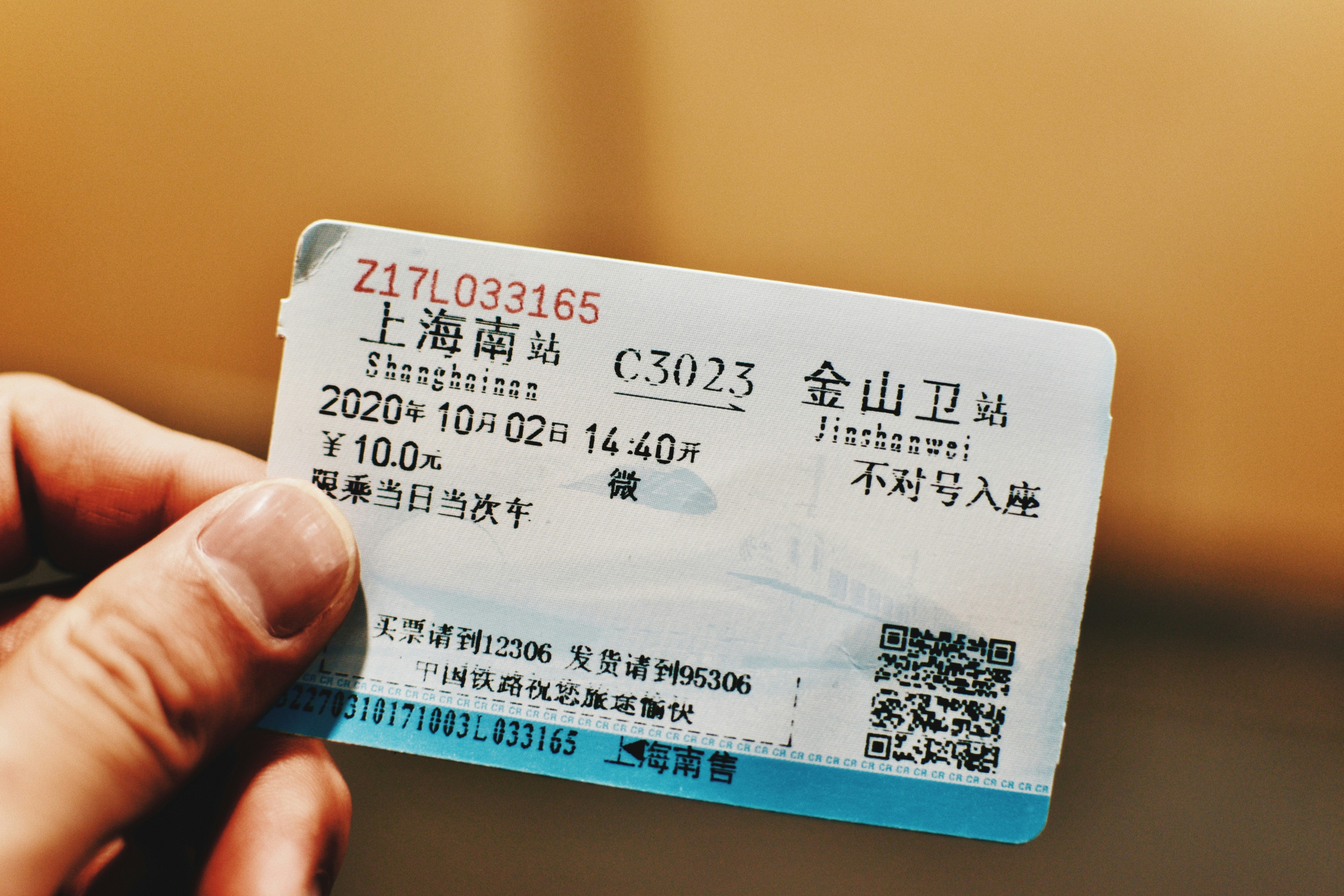

Pourquoi devriez-vous être très prudent lorsque vous publiez des billets de voyage pour la Fête du Printemps sur vos Moments WeChat ?

Rentrer à la maison est le thème de la veille de la Fête du Printemps.

Vous vous prépariez peut-être à montrer votre billet d'avion pour rentrer chez vous à votre cercle d'amis, en imaginant vous réveiller du lit familier de votre ville natale dans un demi-mois ; ou vous êtes peut-être anxieux maintenant, en faisant suivre des plateformes tierces pour vous aider à récupérer des billets. dans le groupe de vos amis et parents Link.

Mais quelle que soit la situation, vous ne réalisez peut-être pas qu’il existe un risque énorme de fuite de confidentialité dans les informations sur les vols, les hôtels et les billets publiées sur les plateformes sociales, ainsi que dans les diverses applications de billetterie tierces installées sans discernement pour acheter des billets.

Dans un endroit invisible, quelqu'un peut saisir votre nom et votre numéro de téléphone involontairement exposés dans une base de données, qui sera liée à votre compte Weibo ou à votre adresse de livraison express et emballée et vendue ; il peut également y avoir une application qui s'active silencieusement sur le site. et autorisations de lecture de fichiers pour enregistrer chacun de vos mouvements.

À l’ère du big data, la vie privée semble plus fragile que les bulles de savon.

C'est le sens de la « Journée internationale de la protection des données » (Journée de la protection des données). Cet événement mondial, prévu le 28 janvier de chaque année, vise à encourager chacun à prêter attention à la confidentialité des données, à comprendre les droits fondamentaux en matière de protection des informations personnelles et à prendre des mesures pour maintenir leur propre sécurité des informations.

Mais tout comme la faible présence de cet événement qui en est à sa 18e année, nous sommes encore loin de l'objectif de « maintenir la sécurité de l'information ».

Derrière les fuites d’informations se cache la contradiction centenaire entre le progrès technologique et la vie privée.

Le principal ennemi de la vie privée dans la vie moderne est la curiosité des gens pour la vie des autres.

À la fin du XIXe siècle, EL Godkin, alors rédacteur en chef du New York Evening Post, écrivit un commentaire dans lequel l'arrière-plan de cette phrase était que l'invention du téléphone et de l'appareil photo à cette époque offrait aux gens d'excellents outils pour envahir la vie privée des autres.

Godkin a peut-être été l’un des premiers à être témoin de l’invasion de la vie privée par la technologie moderne, mais il n’était certainement pas le dernier.

Aujourd’hui, plus de cent ans plus tard, la situation est un peu plus grave qu’avant. Alors que le progrès technologique a créé une production d’informations sans précédent et des barrières extrêmement faibles à l’acquisition d’informations, la curiosité pour la vie des autres combinée à la méchanceté et à la cupidité ont donné naissance à une chaîne de production grise développée.

▲Les criminels vendent des informations personnelles sur les plateformes de médias sociaux

Selon la définition classique donnée par Alan Westin, auteur de « Privacy and Liberty » en 1967, le droit à la vie privée concerne « l'autodétermination », c'est-à-dire « l'obligation pour un individu, un groupe ou une institution de décider par lui-même ». quand, le droit de communiquer des informations les concernant à des tiers, de quelle manière et dans quelle mesure ».

Mais en théorie, avoir des droits et les exercer sont deux choses différentes. Avec le progrès technologique actuel, nous semblons perdre progressivement cette liberté d'autodétermination.

Un exemple est que la corrélation entre les données donne l’impression que les téléphones mobiles nous « comprennent » de plus en plus.

Quelque chose mentionné lors du chat sera publié sur la page d'accueil de Taobao en un clin d'œil ; à l'inverse, quelque chose qui vient d'être recherché sur l'application d'achat fera immédiatement l'objet de publicités sur d'autres applications.

Lorsque des applications de vidéos courtes sont installées pour la première fois, elles nous incitent toujours à ouvrir l'autorisation de lecture du carnet d'adresses pour des raisons « d'optimisation et de recommandation », mais une fois autorisées, vous devenez une « personne transparente » dans les cercles sociaux. compte, la plateforme peut s'appuyer sur Les relations amicales lues précédemment vous pousseront vers des connaissances.

La « compréhension » du big data semble réfléchie, mais elle nous fait toujours frémir.

En outre, le nombre toujours croissant d’appareils qui nous entourent devient également une fenêtre permettant aux criminels de jeter un coup d’œil sur nos vies.

Les instituts de recherche en sécurité ont déjà démontré des attaques contre des appareils IoT tels que des routeurs, des caméras intelligentes et des systèmes automobiles, avec presque aucune erreur, et peuvent même « propager » l'attaque d'un seul appareil à l'ensemble du réseau domestique.

Si assurer la sécurité d’un petit nombre d’appareils intelligents équivaut à garder un laissez-passer, alors aujourd’hui, alors que tout le monde est entouré de matériel intelligent connecté, ce que nous devons défendre est en réalité une Grande Muraille. L'ennemi patrouille toujours à l'extérieur du mur, attendant de trouver une brèche. La simple existence de cette brèche suffit à inviter à une invasion à grande échelle.

En tant que propriétaires d’appareils, notre rôle n’est pas nécessairement celui de pures victimes. Parfois, nous qui sommes imprudents, deviendrons des « complices ».

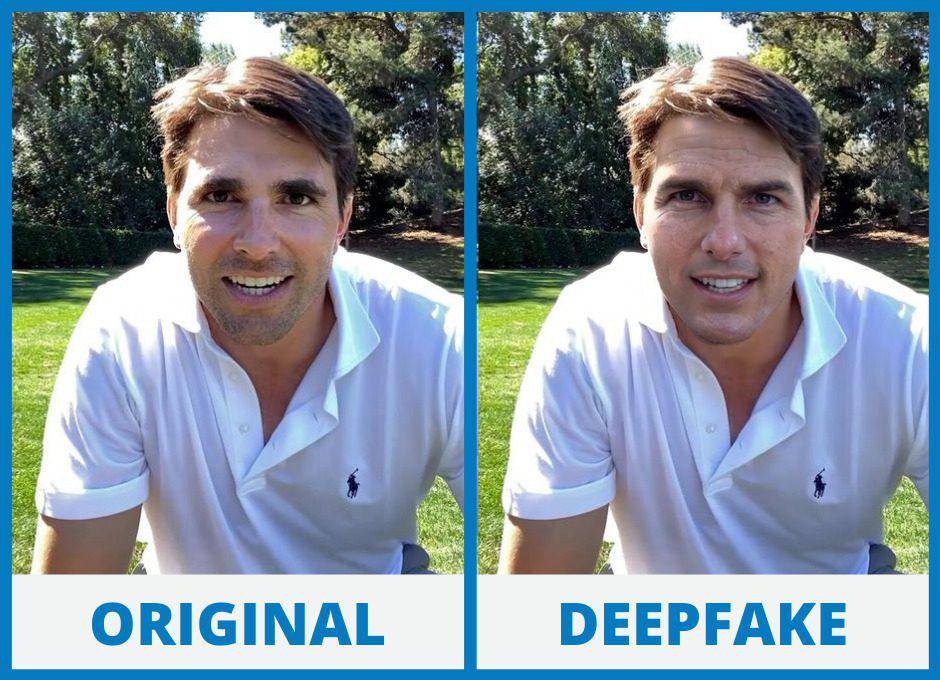

▲Utilisez la technologie IA pour vous faire passer pour Tom Cruise

Par exemple, il est effectivement intéressant de télécharger des dizaines de photos personnelles pour générer des « photos d'images IA » dans un esprit de « participer à la fête », mais peu de gens prêtent attention à savoir si les dizaines de pages d'accord d'utilisation incluent une autorisation pour les entreprises. utiliser vos photos pour s'entraîner Les termes de l'IA ; ou comme mentionné au début de l'article, les applications malveillantes téléchargées sans y prêter attention donnent le feu vert au vol de la vie privée.

Dans la ville entourée de technologie, l’espace appartenant à la vie privée s’érode à l’infini.

Faites le premier pas et construisez une clôture pour votre territoire privé

Alors que l'IA générative basée sur les données déclenche un boom technologique, le monde s'accélère vers l'ère de « l'économie des données ». Alors que la valeur des informations personnelles augmente à l'infini, la construction d'une barrière pour la vie privée est devenue une priorité absolue.

Nous pensons que la clé de la protection de la vie privée réside dans deux « lois » : la loi et l'autodiscipline.

Il va sans dire que la loi va de soi, mais l’importance de l’autodiscipline est souvent négligée. La vie des gens modernes repose sur les « fondations » fournies par de nombreux prestataires de services. Considérant que la société n'a pas les moyens de superviser la manière dont les prestataires de services traitent les informations et que la plupart des utilisateurs sont prêts à choisir « la confidentialité pour plus de commodité », cela peut véritablement dissuader le vol. Le cœur du phénomène de confidentialité réside en fait dans l’industrie elle-même.

Par conséquent, plus la question de la vie privée devient urgente, plus les dirigeants de l’industrie doivent prendre les devants en matière de protection de la vie privée.

Huawei est l'un des premiers fabricants nationaux à mentionner la sécurité des réseaux et la protection de la vie privée au niveau de base de la stratégie de l'entreprise. Presque chaque année, lors de la Huawei Developer Conference, He Gang, directeur de l'exploitation de Huawei Terminal BG, soulignera à plusieurs reprises :

La sécurité du réseau et la protection de la vie privée sont les principales priorités de Huawei. Nous plaçons notre responsabilité d'assurer la sécurité du réseau et de l'entreprise avant les intérêts commerciaux de l'entreprise et utilisons des technologies innovantes pour protéger la vie privée et la sécurité des utilisateurs.

Avant ces mots, il y avait les actions réelles de Huawei.

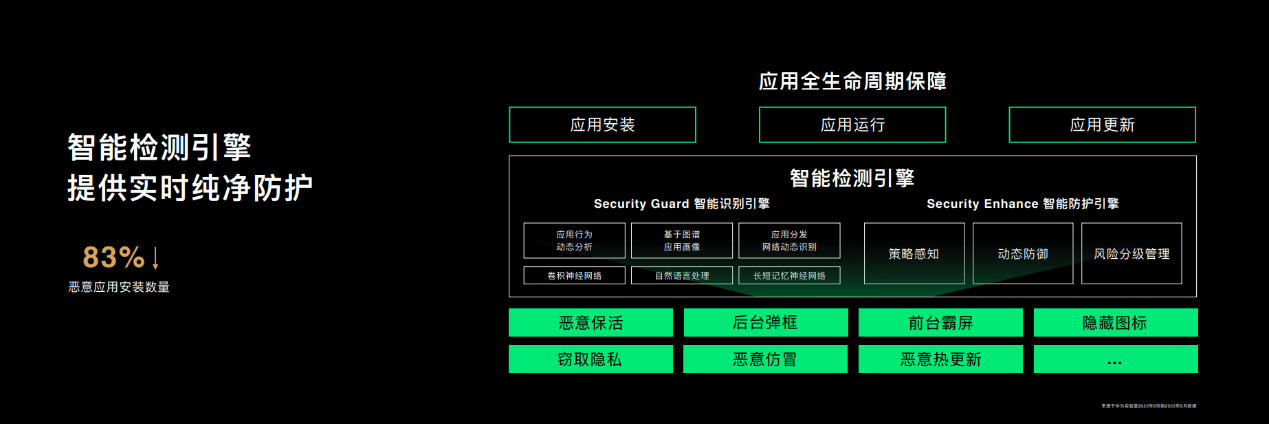

Depuis la naissance du système Hongmeng, Huawei considère la sécurité de la vie privée comme l'une de ses préoccupations les plus importantes. Après des années d'amélioration, le système Hongmeng actuel dispose déjà d'une couverture complète des services de sécurité de la confidentialité pour une variété de scénarios, ce qui peut être considéré comme une arme contre les fuites d'informations.

C'est pourquoi, dans la vidéo de vulgarisation scientifique sur la confidentialité et la sécurité récemment publiée par « China News Weekly », une grande partie de l'espace a été consacrée à la présentation des fonctions spécifiques de protection de la vie privée du système Hongmeng en tant que « meilleur étudiant ».

Par exemple, étant donné qu'à l'ère de l'Internet des Objets, tout appareil compromis peut faire du matériel intelligent un « cheval de Troie intelligent », Huawei est parti de zéro , en utilisant une conception sécurisée sans autorisations root pour construire le noyau Hongmeng, et utilisant des puces dédiées pour stocker des données et des applications sensibles. Le mécanisme de sécurité structuré garantit que tous les appareils Hongmeng sont également incassables.

▲Page de résultats détaillée de Huawei Hongmeng Core CC EAL6+

Bien entendu, le noyau Hongmeng a obtenu la première et jusqu'à présent la seule certification de sécurité de niveau CC (Common Criteria) EAL6+ dans le domaine des systèmes d'exploitation généraux.

La certification CC a toujours été connue pour son exhaustivité et sa rigueur : dans le passé, seuls les petits appareils aux structures extrêmement simples comme les cartes IC pouvaient obtenir la certification EAL6+. En d’autres termes, Huawei a permis à une structure aussi complexe que le système d’exploitation de passer un test de niveau de sécurité selon lequel seules les cartes bancaires peuvent obtenir une certification.

C’est presque inimaginablement difficile.

Depuis la création du noyau Hongmeng, le système Hongmeng a été étendu à une variété de terminaux tels que les téléphones mobiles, les écrans intelligents, les montres intelligentes, les maisons intelligentes et les systèmes automobiles avec la grande flexibilité de « développement unique, déploiement multiple ». . Le matériel équipé du système est différent, mais ce qui reste inchangé, c'est la protection complète de la vie privée.

Cependant, c'est une chose d'assurer une protection, et c'en est une autre de inciter les utilisateurs à vouloir être protégés – il y a ici une considération de « coût de sécurité » : tout comme personne n'est prêt à porter une armure pour aller travailler tous les jours, une fois la protection de la vie privée demande trop de temps et d'attention, les utilisateurs qui avaient initialement l'intention d'être sur leurs gardes choisiront de sacrifier la vie privée.

C'est pourquoi Hongmeng System choisit d'utiliser des méthodes « intelligentes » et « sans sensorielles » pour créer un espace pur.

Lors du test de la série Mate 60, un sentiment intuitif est qu'avec des stratégies telles que la vérification de la signature du développeur/de l'application, l'interception intelligente des installations d'applications à risque et la minimisation des autorisations d'application par défaut, Hongmeng a bloqué la voie aux applications pour faire le mal à partir de la source.

Ce n’est pas un problème d’insister pour installer des applications. Le système Hongmeng recommandera que l'application soit ajoutée au contrôle, limitant ainsi son accès aux données sensibles telles que les carnets d'adresses et les appels, et désactivant automatiquement les autorisations telles que les informations de localisation et les fenêtres contextuelles en arrière-plan. Dans un sens, la stratégie de sécurité de Hongmeng est comme l'atmosphère terrestre : lorsqu'elle fonctionne normalement, nous ne remarquerons même pas qu'elle intercepte les météoroïdes envahisseurs à distance.

Hongmeng a également remarqué des choses que les utilisateurs eux-mêmes ne remarquent peut-être pas.

Vous savez, ce que nous considérons comme de l’information n’est souvent pas une image complète de l’information. Dans une photo partagée avec désinvolture, le pinyin du nom sur le billet, le bon de livraison express sur le carton, l'identifiant du compte de réseau social dans la capture d'écran, ainsi que le modèle de prise de vue et les informations de localisation cachées dans les données de l'image originale peuvent tous être utilisés pour arrière-pensées : la clé de l'attaque de l'attaquant.

Le système Hongmeng peut très bien faire face à cette situation. La "Protection de la confidentialité des images" intégrée effacera automatiquement l'emplacement intégré et les paramètres de prise de vue de la photo lors du partage. Vous pouvez également choisir d'utiliser l'IA pour effacer les informations privées telles que le nom, le vol et le numéro d'identification en un seul clic. Prenez des photos et profitez-en au fur et à mesure, sans vous soucier du risque d'exposition à la vie privée.

Une telle intelligence et une telle absurdité se reflètent plus clairement dans le Hongmeng Smart Cockpit, qui est le plus proche de l'utilisateur.

Prenons l'exemple du Hongmeng Smart Cockpit installé sur le Wenjie M9. Une fois que les utilisateurs sont montés dans la voiture, ils peuvent se connecter rapidement à leur compte Huawei à l'aide d'une technologie de reconnaissance faciale 3D de qualité financière. Les données et les paramètres personnalisés entre les différents comptes sont isolés de chacun. D'autres pour garantir que seules les bonnes personnes voient les bonnes données .

La stratégie de contrôle des autorisations des applications s’étend naturellement à la voiture. Lorsqu'une application demande des autorisations telles que le microphone, la caméra, la localisation géographique, etc., le système de la voiture vous le rappellera clairement en temps réel sur la barre d'état. En un seul clic, les autorisations de l'application sont sous contrôle.

Une caractéristique majeure de ce qu'on appelle « l'intelligence » est la capacité d'ajuster son comportement en fonction de la scène. Ici, le cockpit intelligent Hongmeng permet également une discrimination précise des scènes : lorsque plusieurs personnes roulent ensemble, le cockpit Hongmeng reconnaîtra automatiquement qu'il y a d'autres personnes dans la voiture et activera le « mode confidentialité », masquant intelligemment les enregistrements d'appels, les enregistrements de navigation, etc. .sur l'écran de contrôle central Informations personnelles sensibles.

Utilisez-le simplement, Hongmeng terminera par inadvertance le travail de protection de la vie privée pour vous.

Confidentialité et sécurité, un long chemin sans fin

800 millions.

C'est le nombre d'appareils actuellement protégés par le mécanisme de sécurité de Hongmeng.

Si l'on considère uniquement la valeur absolue, ce nombre a augmenté de 100 millions par rapport à il y a six mois ; mais compte tenu du fait que les données d'aujourd'hui sont largement diffusées, il reste encore un long chemin à parcourir pour protéger la sécurité de la vie privée.

Si l'on compare la perte d'intimité à l'érosion du sol, le système racinaire de Hongmeng couvrira au mieux une petite partie du terrain. En dehors des terres protégées par les racines, d'innombrables informations personnelles et privées se déversent à chaque instant dans le fleuve Noir.

Dans un avenir où le nombre d’appareils par habitant et la production de données continuent d’atteindre de nouveaux sommets, tout ce qu’une personne ou un fabricant peut faire à lui seul est de défendre une ville et un pool.

Parvenir à une sécurité adéquate des données et à une protection de la vie privée est une entreprise à long terme qui nécessite la participation de l’ensemble de la société.

La société agit déjà. Ces dernières années, notre pays a successivement promulgué et mis en œuvre une série de lois et de règlements tels que la « Loi sur la cybersécurité », la « Loi sur la sécurité des données » et la « Loi sur la protection des informations personnelles ». L'année dernière, la « Loi sur deux lycées et un ministère » des Finances" a publié les "Dispositions visant à punir les violations et les délits de violence sur Internet conformément à la loi". Les avis directeurs appliquent également le crime de violation des informations personnelles des citoyens à des situations telles que l'organisation de "fouilles de chair humaine" et la collecte et la divulgation illégales de informations personnelles des citoyens, comblant ainsi les lacunes liées aux fuites d'informations personnelles d'un point de vue juridique.

Les entreprises en sont également un élément clé. Les équipements porteurs d'informations ont pénétré tous les recoins de la société, et sont même liés au fonctionnement normal de l'ordre social. Les entreprises à l'origine de ces équipements ont naturellement une lourde responsabilité.

On peut dire que Huawei, qui adhère au long terme et continue d'investir dans les domaines de la sécurité des réseaux et de la protection de la vie privée, a donné un excellent exemple à l'industrie en insistant pour faire des choses difficiles mais justes. Il y a des raisons de croire que davantage d’entreprises rejoindront ces rangs à l’avenir.

Alors que les autorégulateurs prennent la tête du secteur, nous devons également devenir nous-mêmes les maîtres de la vie privée. Alors que la confidentialité et la sécurité sont prises au sérieux, de plus en plus d'organisations choisiront de publier des tutoriels sur la protection des données personnelles à l'occasion de la « Journée internationale de la protection des données ». Nous pouvons en tirer des leçons, choisir des équipements et des méthodes sûres de faire les choses, et éviter de devenir des criminels. .

Accompagné de nombreux compagnons de voyage, ce combat centenaire pour la protection de la vie privée fait son apparition.

# Bienvenue pour suivre le compte public officiel WeChat d'aifaner : aifaner (ID WeChat : ifanr). Un contenu plus passionnant vous sera fourni dès que possible.

Ai Faner | Lien original · Voir les commentaires · Sina Weibo