Qu’est-ce qu’un logiciel malveillant et comment prévenir les infections?

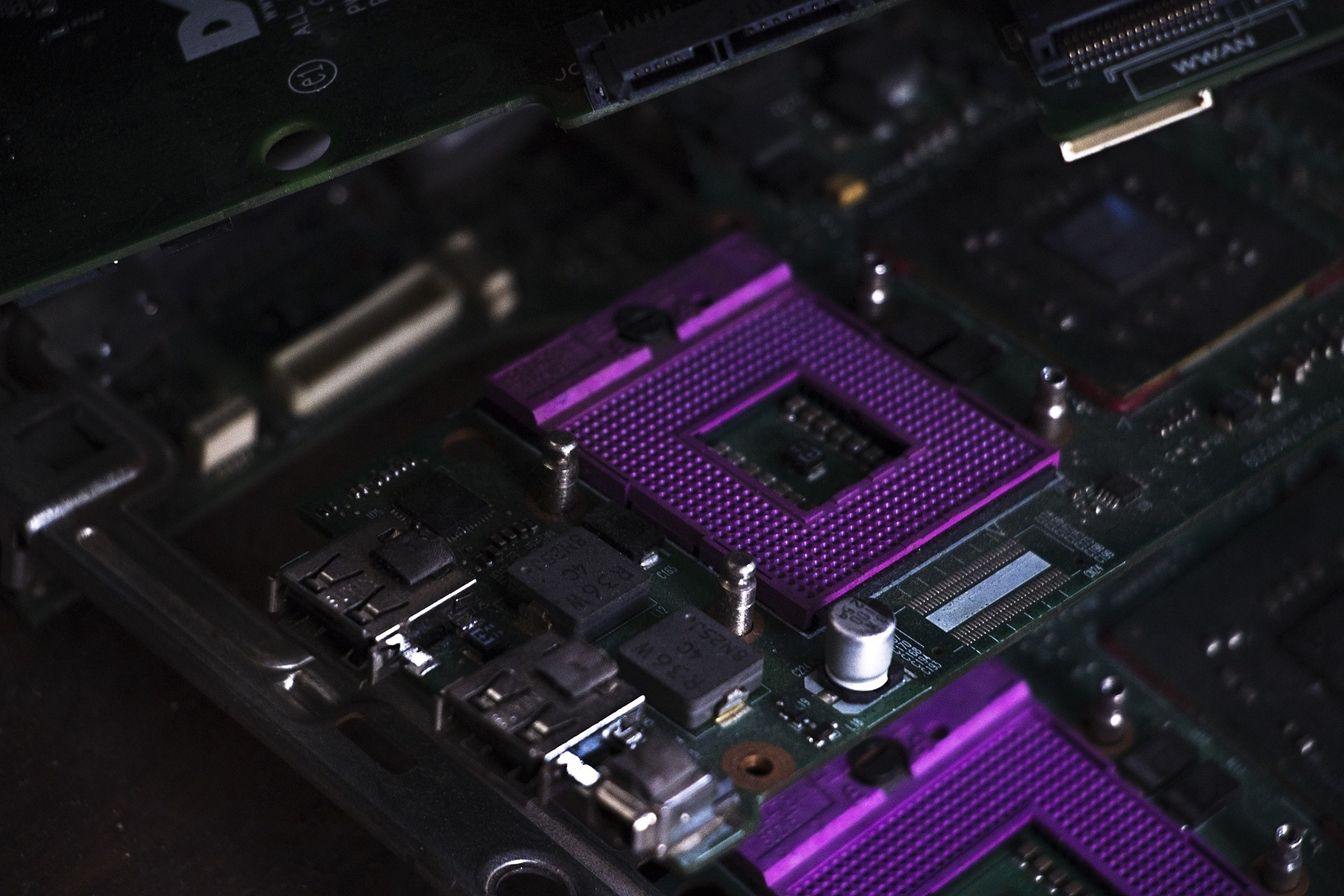

Les logiciels malveillants du micrologiciel sont persistants et particulièrement difficiles à détecter. En effet, leurs chaînes d'infection ciblent généralement les composants informatiques avec des privilèges d'accès Ring 0 et plus. Les privilèges de contrôle vont bien au-delà de ce qu'un utilisateur d'ordinateur typique contrôle et se situent à l'intersection des communications matérielles et mémoire.

L'accès au micrologiciel permet aux attaquants de modifier les réponses matérielles, la mémoire système et les applications installées. Les attaques de logiciels malveillants peuvent être exécutées via de nombreux modes, notamment via Bluetooth, Wi-Fi et via des connexions Internet standard.

Pourquoi les micrologiciels malveillants sont-ils si redoutables?

Voici quelques-unes des raisons pour lesquelles les logiciels malveillants de micrologiciel sont si difficiles à surmonter.

1. Les logiciels malveillants peuvent contourner les outils anti-programme malveillants habituels

Les logiciels malveillants du micrologiciel ont la capacité de corrompre les couches à privilèges élevés. Étant donné que les applications de sécurité sont contrôlées par le système d'exploitation s'exécutant sur le micrologiciel, un micrologiciel compromis peut être utilisé pour accéder à tous les logiciels installés. Une intrusion de micrologiciel permet également à des entités malveillantes d'implanter un code permettant l'administration à distance de la machine infectée.

2. Les logiciels malveillants sont persistants

Les logiciels malveillants du micrologiciel sont incroyablement difficiles à éliminer une fois qu'ils ont mis la main sur une machine. Même les solutions temporaires (comme l'utilisation de virtualiseurs) n'offrent qu'un sursis à court terme en empêchant des secteurs entiers d'être compromis simultanément.

La modification des systèmes d'exploitation et la réimagerie du système ne résout pas non plus le problème. Une mise à jour complète du micrologiciel est généralement recommandée pour résoudre le problème et, dans les cas extrêmes, une mise à niveau matérielle.

3. Un logiciel malveillant prend le relais des opérations de pré-lancement

Les logiciels malveillants du micrologiciel acquièrent généralement le contrôle opérationnel d'un système avant même qu'il ne démarre. En effet, il contrôle le matériel et les protocoles de séquence de démarrage.

Ces dernières années, un nombre important a ciblé Intel Manageability Engine (ME), un sous-système des chipsets Intel situé dans le Platform Controller Hub.

Le moteur de gestion fonctionne même lorsque l'ordinateur est éteint, et la seule façon de l'éteindre complètement est de débrancher l'ordinateur ou de retirer la batterie s'il s'agit d'un ordinateur portable.

En tant que tel, les logiciels malveillants ciblant le système ME fonctionnent sur un cycle presque continu sans passer par des séquences de vérification, ce qui rend la détection exceptionnellement difficile. La bonne nouvelle est que réussir un exploit ME est difficile. Dans les cas où de telles intrusions se produisent, des acteurs parrainés par l'État sont généralement impliqués.

Vecteurs d'attaque communs

Les systèmes BIOS (Basic Input / Output System) et UEFI (Unified Extensible Firmware Interface) sont généralement les principaux vecteurs d'attaques de micrologiciels. Les infections sont généralement effectuées via des rootkits et des bootkits.

1. Attaques de logiciels malveillants du BIOS

Les logiciels malveillants au niveau du BIOS réécrit généralement le code du BIOS et en injecte un malveillant. Étant donné que le BIOS est situé dans la mémoire plutôt que sur le disque dur, ce type de malware ne peut pas être détecté à l'aide d'un antivirus classique.

Techniquement, la reprogrammation du BIOS est une tâche qui ne peut être effectuée que par un super-utilisateur. La plupart des codes de micrologiciel du BIOS sont conçus pour éviter cela en bloquant les modifications sur l'interface de périphérique série (SPI). Ils tentent également de limiter le mode de gestion du système (SMM) et les interactions du BIOS pour maintenir l'intégrité du BIOS.

Le mode de gestion système (SMM) est présent dans les processeurs x86. En raison de ses privilèges de mémoire élevés, il est utilisé par les pirates pour accéder au système d'exploitation et au micrologiciel.

Malheureusement, de nombreux fournisseurs de micrologiciels n'appliquent que des mesures de sécurité superficielles à ces zones sensibles, permettant ainsi à certaines modifications critiques d'être apportées par des entités malveillantes.

2. Logiciel malveillant du micrologiciel UEFI

UEFI, tout comme le BIOS, s'exécute au démarrage de l'ordinateur et avant le lancement du système d'exploitation. Il fonctionne dans une puce intégrée à la carte mère. Les attaquants du micrologiciel essaient généralement de modifier son code pour avoir un contrôle systématique sur une machine.

Certains logiciels malveillants d'intrusion UEFI exploitent les versions d'intrusion d'outils tels que RWEverything, qui permettent aux pirates de reprogrammer le micrologiciel. Dans certains cas, ils les utilisent pour détourner le contrôleur SPI, qui à son tour gère l'UEFI.

De nombreux kits UEFI malveillants commencent par analyser s'il est déverrouillé ou protégé en écriture. Le micrologiciel UEFI est généralement censé être protégé en écriture, mais certains fournisseurs laissent cette option ouverte. Cela permet aux pirates d'implanter leurs propres correctifs UEFI.

Prévention des attaques de micrologiciel

Voici quelques-unes des mesures d'atténuation à prendre pour empêcher les logiciels malveillants de micrologiciel.

1. Rechercher les compromis

Pour empêcher un système d'attaques de micrologiciel, l'intégrité du BIOS ou de l'UEFI doit d'abord être vérifiée. Le cadre CHIPSEC fait partie des principaux outils recommandés. Il scanne le BIOS pour les secteurs corrompus et génère un rapport indiquant si les configurations sont verrouillées ou non. Il montre également ceux qui ont été modifiés.

Il est important de noter que le cadre n'est en aucun cas suffisant pour prévenir les attaques et n'est qu'un outil de diagnostic.

2. Activez TPM

L'activation du module de plateforme sécurisée (TPM) dans le BIOS après l'achat d'une nouvelle machine améliore la sécurité. La fonctionnalité valide l'intégrité du matériel grâce au hachage cryptographique.

Il vérifie si le master boot record (MBR) et l'option ROM configuration-hashes correspondent à la valeur attendue. La résolution de la valeur attendue signifie que leurs codes n'ont pas été falsifiés.

3. Utiliser des machines avec Intel BootGuard

Il est préférable d'utiliser un ordinateur avec Intel BootGuard activé. De nombreux ordinateurs modernes sont dotés de cette fonctionnalité. Cela empêche la machine de s'appuyer sur des images de micrologiciel non signées. Comme TPM, il s'appuie également sur un protocole de hachage algorithmique pour vérifier les informations.

4. Activation de Windows Defender System Guard dans Windows 10

Windows Defender System Guard dans Windows 10 dispose d'une fonctionnalité qui empêche les attaques de micrologiciel en garantissant un démarrage sécurisé via une attestation basée sur l'hyperviseur et une racine de confiance dynamique (DRTM). Windows 10 dispose également d'un moteur d'analyse UEFI qui recherche les logiciels malveillants du micrologiciel.

Le scanner compare les informations des fabricants de chipsets pour garantir l'intégrité et est une extension de Microsoft Defender ATP.

Les solutions de micrologiciel contre les logiciels malveillants s'améliorent

Les fabricants de PC commencent à accorder une plus grande attention aux logiciels malveillants de micrologiciels, notamment parce que ce groupe de menaces a la capacité d'infecter des réseaux entiers. Les géants de la technologie tels que Microsoft commencent également à jouer un rôle proactif en fournissant des solutions d'atténuation simples.

Microsoft dispose déjà d'une classe de PC spécialement équipés pour empêcher les attaques de micrologiciels. Surnommés PC à cœur sécurisé, ils sont dotés d'une protection au niveau du noyau rendue possible grâce à la sécurité basée sur la virtualisation (VBS), à l'intégrité du code de l'hyperviseur Windows (HVCI) et à la mesure dynamique de la racine de confiance (DRTM).

Les sociétés de sécurité en ligne telles que Kaspersky et ESET ripostent également et disposent désormais de leurs propres scanners UEFI.