Afin de prouver à quel point Windows 11 est sûr, Microsoft a personnellement « piraté » son propre ordinateur

Lorsque Microsoft a publié Windows 10 en 2015, le développeur de Microsoft, Jerry Nixon, a déclaré un jour que Windows 10 serait la dernière version de Windows. À l'avenir, Microsoft n'ajoutera que de nouvelles fonctionnalités et corrigera les vulnérabilités sur la plate-forme Windows 10.

Avant Windows 10, le cycle de mise à jour de la version de Windows était essentiellement maintenu à environ 3-4 ans.Il est rare qu'une version comme Windows 10 n'ait pas inauguré une mise à jour majeure après 6 ans de fonctionnement.

Juste au moment où tout le monde pensait que Microsoft avait mis fin à Windows, Microsoft a soudainement annoncé l'avènement de Windows 11.

Que Microsoft soit ou non confronté au passé, Windows 11 apporte toujours beaucoup de fraîcheur aux anciens utilisateurs qui utilisent Windows 10 depuis 6 ans, et cette mise à niveau est gratuite, et de nombreux utilisateurs ont été après la version officielle est disponible. Prévoyez de mettre à niveau l'expérience.

Cependant, certains utilisateurs disposant d'un matériel informatique plus ancien constatent que leurs ordinateurs ne répondent pas aux exigences de mise à niveau de Windows 11.

Ce qui est plus étrange, ce n'est pas parce que les performances du processeur de l'ordinateur sont insuffisantes, ou que la capacité du disque dur ou de la mémoire n'est pas suffisante, mais à cause d'une puce qui n'a jamais été entendue auparavant, la puce de sécurité TPM 2.0.

"Quelle puce TPM, Intel ou AMD ?"

Parce que la sécurité du système Windows a toujours été critiquée, Microsoft a rejoint un certain nombre de fabricants de PC pour promouvoir la puce de sécurité TPM en 2011 afin d'améliorer la défense du système Windows. Depuis lors, pratiquement chaque ordinateur aura un TPM 1.2 intégré. puce lorsqu'elle quitte l'usine.

Pour faire simple, les puces TPM sont spécialement utilisées pour traiter les clés de cryptage informatique, qui peuvent jouer un rôle dans l'authentification de sécurité, le stockage des clés, etc. Par rapport à la protection de sécurité logicielle, la protection au niveau matériel fournie par TPM est beaucoup plus fermée, donc il est plus difficile envahi et falsifié par des logiciels malveillants tels que des virus.

▲ Le nouveau processeur a intégré la puce TPM 2.0

En 2016, les puces TPM 2.0 ont commencé à être promues et de nombreux fabricants ont également suivi le rythme des mises à jour.Cependant, les utilisateurs de l'époque n'étaient pratiquement pas au courant de cette mise à niveau "minuscule" jusqu'au lancement de Windows 11.

Certains utilisateurs qui utilisent encore du matériel à l'ère TPM 1.2 ont accusé Microsoft d'utiliser la mise à niveau de Windows 11 pour pousser la puce TPM 2.0. En fait, il s'agit de stimuler les anciens utilisateurs à remplacer le nouveau matériel et d'accélérer la vitesse d'élimination du matériel.

Par conséquent, ils ont développé de nombreuses méthodes qui peuvent contourner la détection de la puce TPM et mettre à niveau de force Windows 11. Ces méthodes sont vivement appelées « contrebande ».

Microsoft a expliqué que le but de la promotion des puces TPM 2.0 est en fait de traiter des problèmes de sécurité de l'information de plus en plus graves.

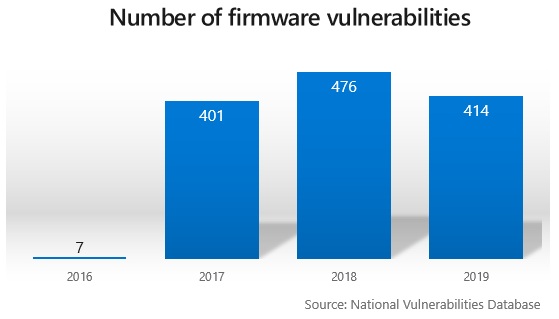

Les chercheurs en sécurité de Microsoft ont découvert que l'utilisation de vulnérabilités du firmware matériel (CPU, mémoire, disque dur, etc.) pour attaquer le système est en augmentation et que ce code malveillant est difficile à détecter ou à supprimer. Une fois infecté, les utilisateurs ne peuvent que réinstaller le système. ou Remplacez le disque dur.

Ces vulnérabilités menacent non seulement la sécurité de l'information des utilisateurs, mais ont aussi indirectement un impact sérieux sur le monde réel. stations-service Une perte irréparable.

Afin d'expliquer plus intuitivement l'importance de la puce TPM 2.0, Microsoft a décidé de devenir personnellement un « hacker », démontrant comment Windows 11 peut résister lorsqu'il est compromis.

Que ce soit sûr ou non, vous saurez quand vous vous introduisez

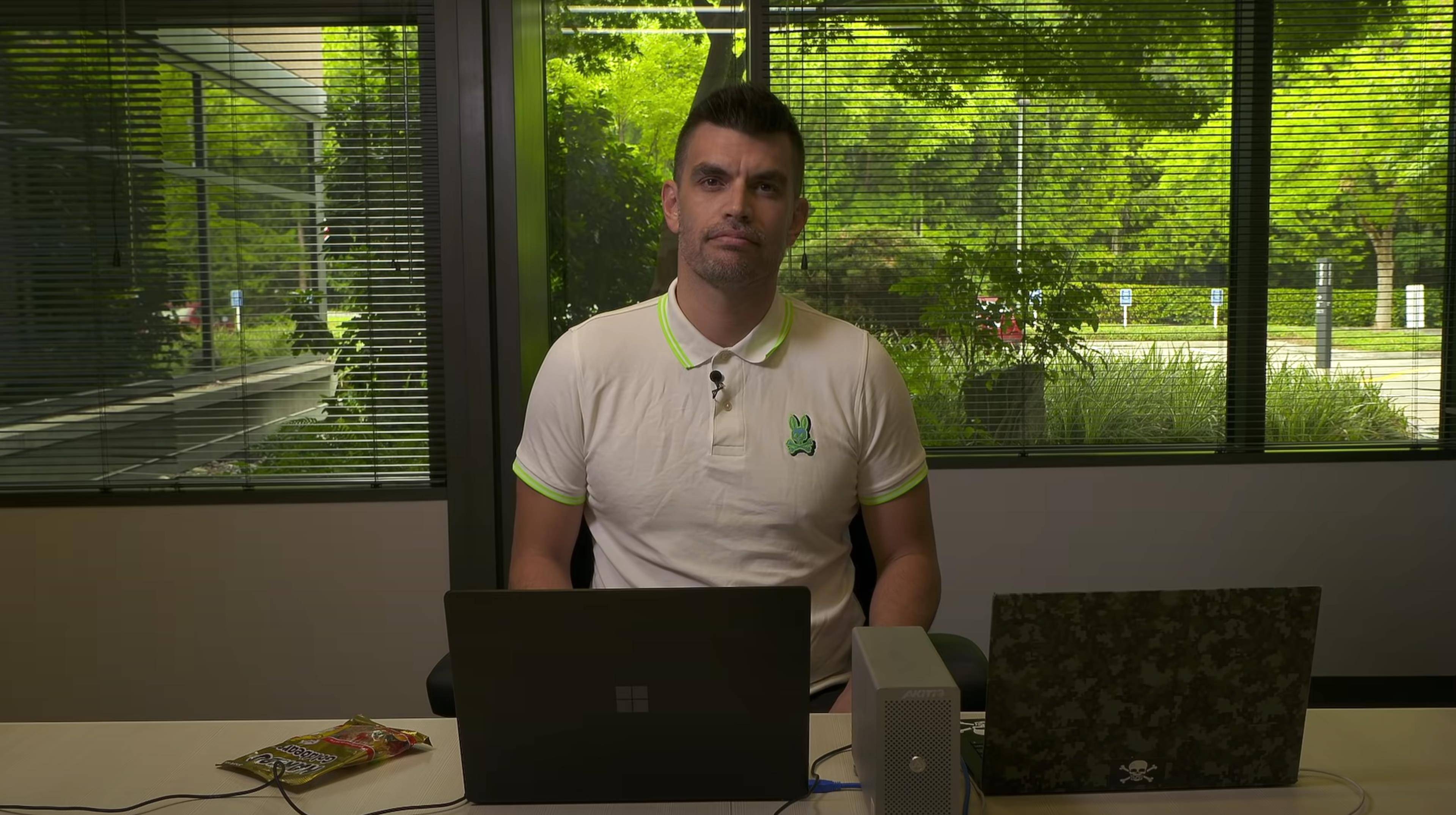

▲ Chef de Microsoft "Inner Ghost"

Microsoft a demandé à David Weston, le directeur de la sécurité de l'entreprise et des systèmes d'exploitation de Microsoft, de démontrer l'intrusion.

David a mis en place une équipe de hackers professionnels chez Microsoft. Son travail consiste à trouver les problèmes de sécurité qui menacent le système plus rapidement que les pirates. Par conséquent, on peut dire qu'il est un expert dans l'attaque de Windows.

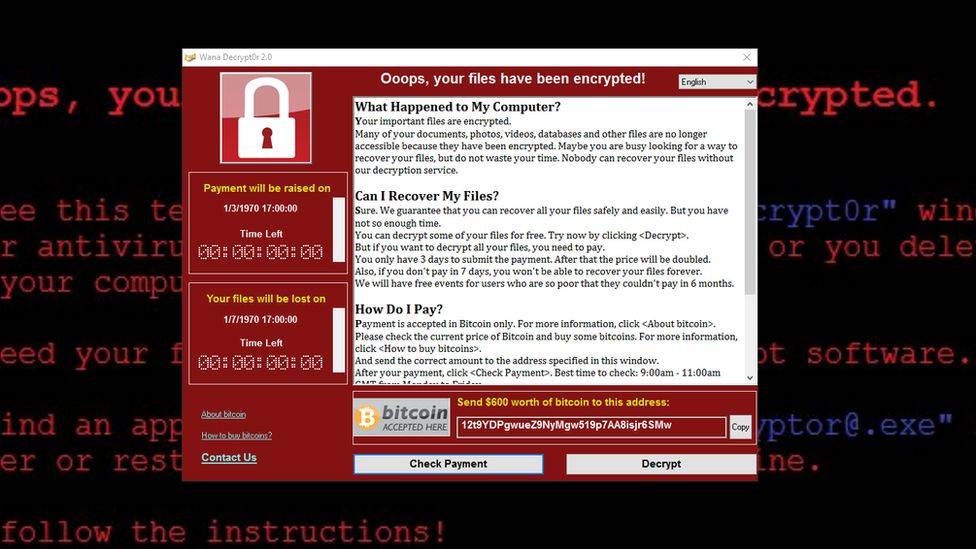

David a d'abord démontré l'intrusion à distance d'un ordinateur Windows 10 sans protection TPM ni démarrage sécurisé, puis a installé un ransomware sur la machine fantoche pour verrouiller son disque dur.

Le processus d'intrusion est très simple. David a trouvé un port RDP ouvert et s'est connecté de force à cet ordinateur à distance.

Le processus de piratage de son mot de passe système est également très difficile, c'est-à-dire qu'il récupère toutes sortes de mots de passe divulgués et essaie de les déverrouiller en continu, après quelques minutes ou jours, il peut être brisé par un craquage par force brute.

Une fois que le pirate pénètre avec succès dans le système, la machine fantoche perd le contrôle. Le pirate peut implanter à volonté des chevaux de Troie tels qu'un ransomware, modifier le fichier de démarrage du système, puis utiliser WinPE ou WinRE pour réparer le disque dur, mais il n'y a aucune garantie qu'il puisse être complètement restauré Partition système.

Pour déverrouiller des données importantes, les utilisateurs doivent payer des rançons élevées aux pirates informatiques avec des crypto-monnaies telles que Bitcoin.

Comment Windows 11 peut-il protéger ces fichiers importants contre les « enlèvements » ? David a dit que la solution n'est pas compliquée, et c'est d'utiliser le "mode de démarrage sans échec" intégré.

En mode sans échec de Windows 11, le système vérifiera si le code et la clé du programme de démarrage sont cohérents avec les informations de la puce TPM lors du démarrage, et confirmera s'il a été modifié.

Ensuite, selon le journal de démarrage sain en cours d'exécution, exécutez le fichier de démarrage correct et refusez la modification du ransomware, afin que vous puissiez vous connecter à Windows normalement et sauvegarder le fichier, minimisant ainsi la perte d'intrusion de ransomware.

Après avoir fait la démonstration de la télécommande, David a ensuite fait la démonstration d'un autre piratage de sécurité en face à face utilisant Gummy Bear pour craquer la reconnaissance des empreintes digitales.

Comme il est très difficile de forger une empreinte digitale identique, la reconnaissance des empreintes digitales est très sûre dans l'impression inhérente de la plupart des gens.

C'est en effet un problème difficile de forcer la barrière de sécurité de la reconnaissance des empreintes digitales, mais il est possible de la contourner et d'entrer directement dans le système.

David a préparé un périphérique appelé PCI leech, qui peut accéder directement aux informations de la mémoire de l'ordinateur via l'interface Thunderbolt. Tant que l'ordinateur est patché avec un patch "toute information peut être déverrouillée", les informations d'empreinte digitale peuvent être contournées avec succès et entré dans l'ordinateur.

À ce stade, utilisez n'importe quel objet conducteur (doigt, nez, ours en gélatine, etc.) pour déverrouiller l'ordinateur afin d'accéder à tous les contenus privés.

Ce type d'attaque basée sur la mémoire n'est pas rare, car de nombreux programmes stockeront temporairement des données dans la mémoire lors de leur exécution, et l'attaquant profitera de cette opportunité pour modifier les données.

Si votre ordinateur tombe entre les mains de contrevenants qui comprennent la technologie pertinente, alors les "fichiers confidentiels" de vos favoris risquent d'être pires.

Mais s'il vous arrive d'utiliser une puce TPM pour empêcher l'intrusion, alors tout sera différent.

David a ensuite effectué la même démonstration d'intrusion sur un ordinateur Windows 11 et a constaté que la reconnaissance des empreintes digitales fonctionnait toujours correctement.

En effet, les informations d'identification des empreintes digitales ne sont plus simplement stockées en mémoire, mais isolées, verrouillées dans une zone virtuelle indépendante et sécurisée, et chaque lecture nécessite la vérification de la clé.

La clé est stockée dans la puce TPM isolée du monde extérieur, ce qui améliore considérablement la sécurité.

David a déclaré que de nombreuses fonctionnalités de sécurité de Windows 11 peuvent également être utilisées dans Windows 10, mais ces fonctionnalités ne sont que des fonctionnalités facultatives dans la version précédente et sont désormais activées par défaut afin d'améliorer les performances de sécurité de Windows 11.

Par conséquent, que vous prévoyiez ou non de passer de Windows 10 à Windows 11, Microsoft vous recommande de vérifier votre version TPM et de l'activer dans le BIOS.

Il est temps de faire attention à la puce de sécurité

En plus de la protection de sécurité au niveau du système, il existe de nombreuses mesures de protection pour la puce TPM 2.0. La plus courante devrait être Bitlocker, qui a été ajouté à partir de la période Windows Vista.

Pour les utilisateurs d'entreprise, le chiffrement basé sur Bitlocker est devenu indispensable. Bitlocker est une technologie de cryptage de volume complet. En termes simples, il peut verrouiller votre disque dur. Même si le disque dur est volé, le voleur ne peut pas lire les informations qu'il contient.

La clé de la protection des informations est la puce TPM 2.0. Lorsque vous cryptez votre disque, une partie de la clé cryptée sera stockée dans la puce TPM de la carte mère.

Cela fournit non seulement une protection de cryptage plus sécurisée, mais également lorsque votre disque dur tombe entre les mains d'autres personnes, il sera également inutilisable en raison de l'absence de la clé sur la puce TPM, offrant une protection hors ligne solide.

À l'heure où la monnaie numérique et les actifs virtuels sont populaires, de nombreux « magnats du numérique » d'une valeur de centaines de milliers de dollars en actifs NFT et en clés de portefeuille numérique peuvent être stockés sur le disque dur de l'ordinateur. Une fois perdus, les conséquences seraient désastreuses.

Par conséquent, il est également nécessaire que les utilisateurs individuels utilisent des technologies de cryptage au niveau matériel telles que Bitlocker pour protéger leurs données importantes.

En plus de la sécurité des données, les puces TPM ont également des utilisations inattendues, telles que l'anti-triche dans les jeux.

Ces dernières années, nous avons assisté à l'explosion soudaine de nombreux jeux de niveau phénomène, tels que "PUBG Mobile", "APEX", "Jelly Bean", etc. Les raisons de leurs explosions sont différentes, mais les raisons de "se refroidir " sont pour la plupart le même plug-in Trop.

La lutte entre les développeurs de jeux et les tricheurs ne s'est jamais arrêtée depuis le jour de la naissance du jeu. Maintenant, certains développeurs ont décidé d'utiliser des méthodes plus strictes pour lutter contre les tricheurs, y compris le premier jeu de développeur "League of Legends".

Vanguard, le système anti-triche du nouveau jeu "Fearless Contract", détectera si les joueurs de Windows 11 ont activé le TPM 2.0. S'il n'est pas activé, ils ne pourront pas entrer dans le jeu.

Selon les analyses d'experts en sécurité, Riot Games a l'intention d'utiliser la puce TPM 2.0 pour confirmer les informations matérielles des tricheurs et bannir définitivement l'appareil.

Les mesures du « contrat sans peur » sont radicales et audacieuses, ce qui peut inciter d'autres sociétés de jeux en ligne à utiliser des interdictions physiques pour augmenter le coût des tricheurs, mais en même temps, il existe également des personnes pour lesquelles une surveillance plus stricte constitue une violation supplémentaire de la intimité. .

Cependant, sous l'impulsion de Windows 11, il peut y avoir de plus en plus de jeux ou d'applications comme "Fearless Contract" qui doivent appeler la puce TPM 2.0. À ce moment-là, des normes plus élevées d'exigences en matière de protection de la sécurité de l'information peuvent devenir de nouvelles raisons pour que les gens remplacent l'équipement.

#Bienvenue pour suivre le compte officiel WeChat d'Aifaner : Aifaner (WeChat ID : ifanr), un contenu plus passionnant vous sera fourni dès que possible.

Ai Faner | Lien original · Voir les commentaires · Sina Weibo