Nmap pour les débutants: acquérez une expérience pratique avec la numérisation de ports

Si vous avez déjà effectué une surveillance du réseau, vous devez être familiarisé avec Nmap. Il s'agit d'un puissant scanner de ports qui permet aux administrateurs de localiser les points faibles de leur réseau.

Vous pouvez étudier un réseau entier, afficher les services en cours d'exécution et découvrir les vulnérabilités connues à l'aide d'une seule commande nmap. Ce guide présente quelques moyens utiles d'analyser les services réseau à l'aide de nmap sous Linux.

Comment scanner les réseaux à l'aide de Nmap

Nmap peut scanner des réseaux entiers pour les hôtes disponibles et les ports ouverts. Vous avez le choix entre plusieurs méthodes d'analyse. Les types d'analyse agressifs fournissent plus d'informations, mais les pare-feu peuvent les signaler. Les scans furtifs, quant à eux, conviennent mieux aux scénarios du monde réel.

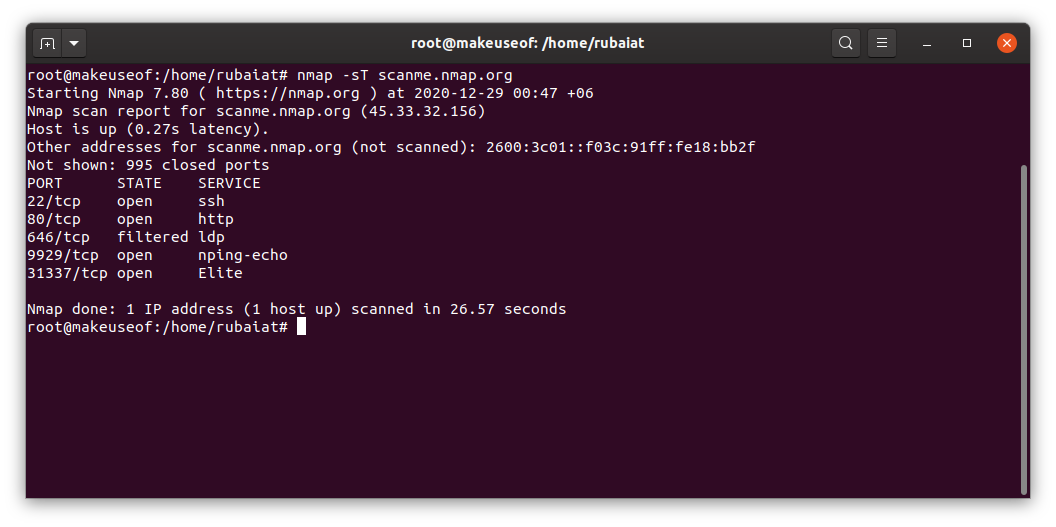

nmap -sT scanme.nmap.orgIl s'agit d'une analyse de connexion TCP. Ces types de scans complètent la négociation TCP à trois avec l'hôte. Cependant, cela permet également à l'hôte de bloquer facilement ces analyses. De plus, ils prennent également plus de temps à terminer.

Les scans SYN, en revanche, ne terminent pas l'ensemble de la négociation à trois. Ainsi, il est plus difficile à bloquer et plus rapide que les analyses de connexion TCP.

>nmap -sS scanme.nmap.orgÉtant donné que la plupart des sites Web utilisent TCP, les analyses UDP sont moins fréquentes. Cependant, vous pouvez les utiliser pour rechercher des services DNS, SNMP et DHCP.

nmap -sU scanme.nmap.orgLe scan SCTP INIT est une autre fonctionnalité robuste de nmap sous Linux. Cependant, tous les appareils n'utilisent pas encore ce protocole. Ainsi, la surface de surveillance peut être plus courte. Quoi qu'il en soit, ces analyses sont rapides, furtives et précises.

nmap -sY scanme.nmap.orgComment spécifier des hôtes à l'aide de Nmap sous Linux

Nmap permet aux administrateurs d'analyser les réseaux de plusieurs manières. Vous pouvez analyser une seule adresse IP, une plage d'adresses IP et des adresses IP sélectionnées.

nmap -sS 192.168.1.1

nmap -sS 192.168.1.1/24

nmap -sS 192.168.1.1 192.168.1.101 192.168.1.201Toutes ces analyses nmap sont effectuées sur le réseau local. Vous pouvez également analyser les réseaux distants de la même manière.

Assurez-vous de disposer des autorisations nécessaires si vous ne souhaitez pas faire face à des contestations judiciaires. Nous vous recommandons de créer une machine virtuelle (VM) pour tester ces commandes nmap. C'est l'une des raisons les plus pratiques d'utiliser une machine virtuelle .

Comment spécifier les ports dans Nmap

Nmap recherche par défaut les 1000 ports les plus populaires. Cependant, ils prennent souvent beaucoup plus de temps et peuvent déclencher des pare-feu ou des systèmes de détection d'intrusion. Nous pouvons spécifier les ports distants pour contourner ce problème.

nmap -sS -p 80,443 192.168.1.1

nmap -sS -p 21-25,80,139,8080 192.168.1.1Vous pouvez ajouter autant de ports que vous le souhaitez en utilisant l'option -p . L'option -F sélectionne le mode rapide, qui analyse essentiellement moins de ports que l'analyse par défaut.

nmap -sS -F 192.168.1.1

L'option –top-ports permet aux administrateurs de spécifier les ports les plus populaires. Cela peut être utile pour la reconnaissance à grande échelle.

nmap -sS --top-ports 10 192.168.1.1Comment détecter les services et les informations de version

Nmap est excellent pour trouver des services et leurs informations de version. Ces données sont assez précises dans la plupart des cas. Vous pouvez ajouter la détection de version à votre analyse nmap en ajoutant l'option -sV .

nmap -sS -sV -p 80,443 192.168.1.1Nmap utilise plusieurs techniques pour récupérer les informations de version. Vous pouvez contrôler l'opération à l'aide de l'option –version-intensité . Plus l'intensité est élevée, plus le résultat est précis. Cependant, ils prennent également beaucoup plus de temps.

nmap -sS -sV --version-intensity 9 192.168.1.1

Vous pouvez également utiliser nmap pour détecter les versions du système d'exploitation. Ceci est très utile car vous découvrez tout de suite les services obsolètes.

nmap -sS -O -p 80,443 192.168.1.1L'option –osscan-guess peut fournir un peu plus d'informations dans certains scénarios. Mais, c'est beaucoup plus intrusif.

nmap -sS --osscan-guess 192.168.1.1Vous pouvez également utiliser l'option -A pour activer la détection de version et de système d'exploitation à côté de traceroute.

nmap -sS -A -p 80,443 192.168.1.1Comment utiliser les scripts Nmap sous Linux?

Les scripts Nmap allient puissance et flexibilité. Les administrateurs peuvent choisir parmi une variété de scripts NSE gérés par la communauté ou créer eux-mêmes des scripts personnalisés. Nmap catégorise les scripts par défaut pour les rendre plus faciles à utiliser.

nmap --script=version 192.168.1.1Les scripts Nmap sont écrits en Lua et stockés dans / usr / share / nmap / nselib / . Certains autres scripts NSE intéressants incluent auth, vulns, exploit et brute. Vous pouvez utiliser plusieurs scripts à l'aide d'une liste séparée par des virgules.

nmap --script=version,auth 192.168.1.1

L'ajout d'espaces entre les virgules interrompra l'analyse. Assurez-vous de les éviter. Vous pouvez également spécifier des scripts associés à l'aide de caractères génériques de style bash.

nmap --script=http* 192.168.1.1Vous pouvez toujours en savoir plus sur un script nmap en utilisant l'option –script-help .

nmap --script-help "discovery"Comment contrôler la synchronisation du scan pour Nmap sous Linux

Nmap offre d'excellentes performances hors de la boîte. Cependant, vous pouvez également modifier le calendrier pour atteindre vos objectifs d'analyse. L'option -T nous permet de définir un modèle de synchronisation entre zéro et cinq. Des valeurs plus élevées spécifient des analyses plus rapides.

nmap -sS -T 2 --top-ports 10 192.168.1.1Les utilisateurs peuvent également spécifier un délai entre chaque sonde envoyée par nmap. Vous pouvez l' utiliser pour contourner les pare-feu . Le délai est spécifié en secondes.

nmap -sS --scan-delay 1 --top-ports 10 192.168.1.1

Comment éviter les pare-feu pour les analyses Nmap?

La technologie a parcouru un long chemin depuis la sortie de Nmap. Aujourd'hui, la plupart des pare-feu peuvent détecter les balayages de ports et bloquer complètement l'adresse source. Nmap propose plusieurs méthodes pour éviter les pare-feu et les IDS.

nmap -sS -D 192.168.1.111 --top-ports 10 192.168.1.1L'option -D définit une adresse IP leurre. Cela ne masque pas votre adresse IP, cependant. Au lieu de cela, cela donne l'impression que plusieurs hôtes envoient les mêmes sondes d'analyse.

nmap -sS -e wlp2s0 -S 192.168.1.111 --top-ports 10 192.168.1.1Vous pouvez utiliser l'option -S pour usurper votre adresse IP. Vous devrez cependant utiliser l'option -e pour usurper votre adresse source. Il prend un nom d'interface comme argument. Vous pouvez également usurper l'adresse MAC.

nmap -sS --spoof-mac 0 --top-ports 10 192.168.1.1

Spécifier une valeur nulle pour –spoof-mac indique à nmap de générer un MAC aléatoire pour cette session. Vous pouvez toujours utiliser des adresses personnalisées.

Comment gérer la sortie Nmap

Nmap propose plusieurs façons de gérer la sortie de l'analyse. Vous pouvez enregistrer le résultat d'une session d'analyse dans des fichiers spécifiques.

nmap -sS -p 80,443 -oN scan-output 192.168.1.1De nombreux administrateurs aiment enregistrer la sortie au format XML. Cela facilite l'analyse.

nmap -sS -p 80,443 -oX scan-output 192.168.1.1J'aime personnellement enregistrer la sortie dans un fichier grepable. Cela facilite l'analyse des données à l'aide d'outils Unix populaires tels que grep, cut et awk.

nmap -sS -p 80,443 -oG scan-output 192.168.1.1

Analyser les services réseau à l'aide de Nmap

Nmap facilite la découverte du réseau. Vous pouvez choisir parmi une pléthore de techniques de numérisation pour atteindre différents objectifs. De plus, une collection de scripts NSE puissants facilite la recherche de services vulnérables.