Lorsque vous voyagez le 1er mai, je vous conseille de ne pas utiliser les câbles de recharge gratuits dans les aéroports et les gares.

Où vas-tu jouer pendant les vacances du 1er mai ?

Après avoir enregistré et sorti des films toute la journée, la batterie du téléphone portable sera bientôt épuisée. À l'heure actuelle, les bornes de recharge publiques dans les aéroports, les gares ou les centres commerciaux peuvent être en mesure de résoudre le besoin urgent : branchez le câble USB sur le téléphone mobile, et la personne et le téléphone mobile semblent être chargés.

Mais il se peut qu’il y ait une fraude derrière ces bornes de recharge publiques !

Il s'agit d'un piège appelé "Juice Jacking" , qui existe depuis l'aube des smartphones, et qui a également été dévoilé lors de la soirée nationale 315. Pour faire simple, le matériel du téléphone portable fissuré est déguisé en chargeur. Dès que le téléphone est connecté à l'alimentation, les données et les photos qu'il contient peuvent être volées.

Il y a plus de dix ans, lorsque le piège Juice Jacking est apparu pour la première fois, les fabricants de systèmes de téléphonie mobile tels que Google et Apple avaient déjà découvert ce problème et ajouté des mesures telles que l'authentification de la connexion USB pour le protéger. Lorsqu'un périphérique externe souhaite accéder aux fichiers du téléphone, un rappel apparaîtra. Vous avez dû le voir :

À l'heure actuelle, tant que vous sélectionnez "Non autorisé", ces programmes malveillants ne pourront pas contourner le système de sécurité du téléphone – mais de manière inattendue, après dix ans, une version améliorée de Juice Jacking a fait son retour. Selon Ars Technica, cette nouvelle arnaque s'appelle Choice Jacking.

Comme son nom l’indique, il s’agit de contourner cette option de sécurité mentionnée précédemment.

Afin de prévenir le Juice Jacking, les fabricants ont mis en place un mécanisme de confirmation de la connexion USB des téléphones portables :

Un appareil ne peut pas servir à la fois d’hôte (comme un ordinateur) et de périphérique (comme un téléphone portable ou un clavier). L'autre extrémité de la clé USB est utilisée soit comme périphérique du téléphone mobile (clavier, clé USB), soit comme hôte (ordinateur). Il ne peut pas être utilisé à la fois comme hôte et comme périphérique.

Lorsqu'un périphérique USB est connecté à un téléphone mobile, l'authentification de la connexion ne peut être effectuée que via le bouton « Autoriser » du téléphone mobile.

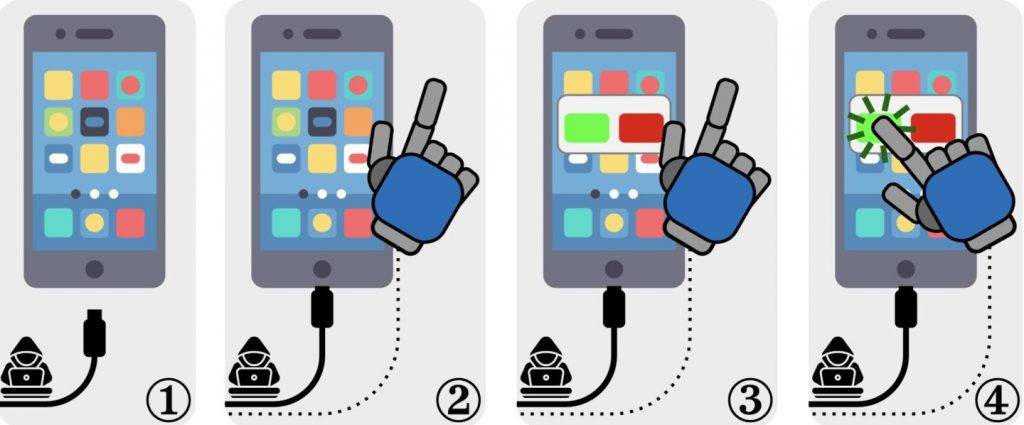

La méthode de Choice Jacking pour contourner les mesures de sécurité est très « intelligente » : d'abord déguiser l'hôte malveillant en « périphérique », puis transformer le « périphérique » en « hôte » – voici comment cela fonctionne :

- Lorsqu'un utilisateur se connecte à un hôte malveillant déguisé en chargeur, il se déguise d'abord en « clavier USB » et envoie des commandes clavier au téléphone, comme ouvrir une connexion Bluetooth.

- Ensuite, ce « clavier USB » contrôlera le téléphone pour qu'il s'associe à un « clavier Bluetooth » – ce « clavier Bluetooth » est en fait déguisé par l'hôte malveillant.

- Ensuite, l'hôte malveillant se déguise en « hôte » et lance une requête de données sur le téléphone mobile. À ce stade, le téléphone mobile devient un « périphérique » et une invite d'autorisation d'accès aux données apparaîtra sur le téléphone mobile.

- Enfin, cliquez sur le bouton « Accepter » du téléphone via le « Clavier Bluetooth » pour autoriser. De cette façon, l'hôte malveillant se connecte au téléphone et accède à l'intégralité des données du téléphone.

Il s'agit d'un défaut structurel dans le mécanisme de connexion USB du téléphone, et non d'une vulnérabilité de code. Pour cette raison, cette arnaque est si universelle qu’iOS et Android peuvent être ciblés par cette méthode d’attaque.

Plus d'une douzaine de téléphones mobiles de plusieurs marques, dont Apple, Google, Samsung et Xiaomi, peuvent être piratés par Choice Jacking. À l'exception des appareils Apple, qui prennent 23 secondes, les autres appareils Android sont piratés en moins de quelques secondes. Il est intéressant de noter que certains téléphones mobiles ne prennent pas en charge le protocole PD complet, mais ils jouent un certain rôle de protection et réduisent le risque d'être piraté par la technologie Choice Jacking.

De nombreuses personnes peuvent voir les risques liés à la connexion d'un mystérieux câble USB à leur téléphone portable, mais s'il est présenté comme un port de chargement gratuit, de nombreuses personnes, moi y compris, n'hésiteront peut-être pas à l'utiliser lorsque la batterie de leur téléphone portable est faible.

Et de nombreux utilisateurs ordinaires ne comprennent peut-être pas entièrement la signification de la fenêtre contextuelle « Autorisations USB » qui apparaît soudainement sur leur téléphone mobile. Ils pensent qu'ils n'acceptent que la connexion avec le câble de chargement, ils ferment donc activement la ligne de défense.

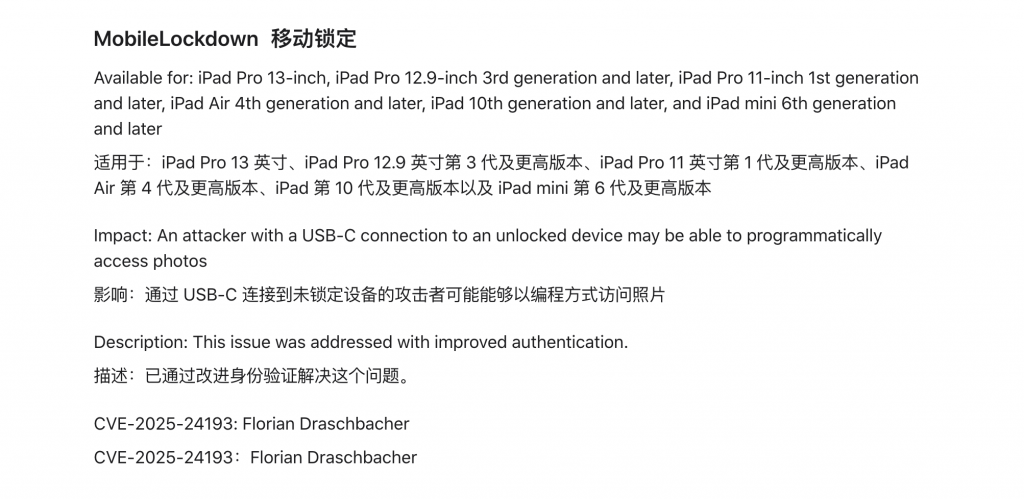

Les fabricants ont effectivement réagi dans les meilleurs délais. La mise à jour Android 15 lancée en novembre de l’année dernière et la version iOS/iPadOS 18.4 mise à jour le mois dernier ont mis à jour les mécanismes pertinents et ont été testées pour fonctionner.

Cependant, en raison de la fragmentation de l'écosystème Android, de nombreux anciens appareils peuvent ne pas recevoir les mises à jour pertinentes à temps, et les interfaces utilisateur Android tierces, telles que One UI 7 de Samsung, n'adoptent pas le nouveau mécanisme de vérification USB même si elles utilisent Android 15, et sont toujours vulnérables aux attaques Choice Jacking.

Florian Draschbacher, le découvreur de la vulnérabilité, a également déclaré que même si les fabricants d'appareils avaient été avertis il y a un an et avaient reconnu l'existence de ce problème, les progrès d'amélioration et de réparation des mécanismes concernés étaient étonnamment lents. La raison possible est que si l'on veut renforcer encore la sécurité de l'accès USB aux téléphones mobiles, un grand nombre de mesures de vérification doivent être ajoutées, ce qui aura un impact significatif sur l'expérience utilisateur, ce qui fait que les fabricants hésitent.

Dans un écosystème Android plus ouvert, les attaques via USB peuvent être plus nuisibles. Parce que si le mode « Débogage USB » est activé sur l'appareil Android, Choice Jacking peut obtenir des autorisations plus approfondies sur le téléphone et exécuter certains fichiers sous-jacents malveillants. Cependant, l'accès à cette fonction est relativement profond et la plupart des appareils sont éteints par défaut.

▲ YouTube@Websplaining

Concernant la question de sécurité du Choice Jacking, qui est "du vin nouveau dans une vieille bouteille", l'attitude du public n'est plus aussi "tout est méfiant" qu'elle l'était lors des premiers usages des smartphones il y a dix ans.

Beaucoup de gens s'en sont même moqués, pensant qu'il s'agissait simplement d'une histoire de « cri au loup » : les dangers du Juice Jacking et du Wi-Fi public étaient également très médiatisés à l'époque, mais en réalité, ils n'ont pas causé beaucoup de mal.

Il y a aussi une sorte de « capitulationnisme », qui consiste à aller à la montagne du tigre même si l'on sait qu'il y a des tigres dans la montagne. Même si vous savez que les bornes de recharge publiques peuvent être risquées, vous pensez toujours que le problème actuel de la batterie des téléphones portables est plus important. De plus, vous avez l'impression que les informations personnelles fuient beaucoup en temps normal, et cette fois-ci n'est pas moins importante.

Bien qu'il s'agisse d'une toute nouvelle méthode d'attaque, aucun rapport ne fait état de pertes réelles importantes causées par Choice Jacking, cela ne signifie pas que les risques et les menaces qui la sous-tendent n'existent pas.

Le moyen le plus sûr est d’utiliser votre propre batterie externe lorsque vous voyagez, ou une batterie externe partagée d’une grande marque. Même s'il existe une alimentation électrique publique, il est préférable d'utiliser votre propre prise de chargement et de ne pas utiliser ces câbles de chargement USB suspects.

De plus, il existe quelques autres astuces pour éviter que votre téléphone soit contrôlé par USB :

- Définir des mots de passe différents pour votre téléphone mobile et votre portefeuille électronique peut bloquer efficacement certaines personnes ayant des arrière-pensées. Quant aux plateformes d'achat en ligne telles que Taobao et Pinduoduo, il est préférable de désactiver le « paiement sans mot de passe ». Quoi qu’il en soit, les méthodes actuelles de vérification du visage ou des empreintes digitales sont très pratiques.

- Si vous êtes un utilisateur d'iPhone, il est fortement recommandé de mettre à jour vers iOS 18.4. Cette version renforce le mécanisme de vérification de l'utilisateur pour les connexions d'accessoires USB, ce qui peut empêcher efficacement la pénétration de certains Choice Jacking.

- Les smartphones d'aujourd'hui doivent essentiellement être vérifiés avant de pouvoir utiliser l'USB pour la transmission de données. Si l'on vous rappelle de vérifier lorsque vous utilisez le téléphone ou si la fenêtre de vérification correspondante clignote, vous devrez peut-être faire attention à l'autre extrémité du câble USB, pour savoir s'il fait quelque chose de petit.

- De nombreux appareils Android afficheront le message « Mode USB » lorsqu'ils sont connectés au port USB pour le chargement. Généralement, il peut être réglé sur « Chargement uniquement » et ne cliquez pas sur « Transférer des fichiers », « Transférer des photos » ou « Mode de débogage USB ».

Bien sûr, nous n’avons pas besoin de trop paniquer à ce sujet. Nous pouvons éviter ces pièges de sécurité en gardant le système de téléphonie mobile mis à niveau normalement, en évitant d'utiliser des câbles USB suspects et en n'acceptant pas à la légère des autorisations USB inexplicables.

Enfin, je vous souhaite un joyeux 1er mai et accordez-vous de bonnes vacances !

# Bienvenue pour suivre le compte public officiel WeChat d'aifaner : aifaner (WeChat ID : ifanr). Un contenu plus passionnant vous sera fourni dès que possible.

Ai Faner | Lien original · Voir les commentaires · Sina Weibo