Contrôlez votre eau potable, mais contrôlez également votre orgasme? De nos jours, les hackers sont plus que simplement voler des comptes QQ

A une heure du matin, un auteur d'Ai Faner a soudainement mis à jour deux articles en anglais. Le contenu n'est pas le domaine auquel nous prêtons habituellement attention, et l'article n'est pas écrit par mon collègue.

Mais pas de panique, nous n'avons pas annoncé la construction de la voiture, ni ouvert une ligne de rapport entièrement en anglais, mais le compte d'un auteur a été piraté. C'est comme si votre compte QQ a été volé pour frauder l'argent de votre famille et de vos camarades de classe, votre compte de paiement a été volé et des centaines de milliers de prêts ont été collectés, votre numéro de téléphone a été volé et votre numéro de téléphone a été enregistré sur plusieurs sites de jeux d'argent et de hasard. compte a également été volé.

Lorsque ce type de vol ou d'être retenu en otage se produit sur un individu, il est susceptible de causer un préjudice grave à l'individu. Mais lorsque ce genre de vol se produit sur certains gros gars et choses publiques, l'impact peut dépasser l'imagination.

Les pirates peuvent presque tout faire sauf savoir ne pas ouvrir de compte Bitcoin

Les objets connectés à Internet peuvent désormais être contrôlés. Après la commercialisation réussie de certains produits intelligents, un produit est détourné et fissuré, ce qui peut affecter un groupe de personnes.

Les jouets sexuels sont l'existence la plus accrocheuse dans ce cas de fissuration et de contrôle à distance. Il y a six mois, la nouvelle que la ceinture de chasteté masculine était contrôlée puis rançonnée par des pirates pour 0,02 Bitcoin (environ 7500 RMB) est encore fraîche dans la mémoire.

Dans ce cas, une raison importante de l'extorsion infructueuse du pirate est que le dispositif de ceinture de chasteté de la personne extorquée n'était pas verrouillé à ce moment-là. La menace est inutile pour l'extorsionniste et peut être partagée avec des amis comme une anecdote. Mais si une personne est vraiment contrôlée en raison de la faille de la ceinture de chasteté, elle ne peut que choisir de payer, après tout, choisir un démantèlement violent risque de se blesser.

Il existe de nombreux jouets sexuels similaires mentionnés dans les actualités.

Une ceinture de chasteté portable conçue par une entreprise du Guangdong, en Chine, coûte 190 $ US (environ 1250 RMB) pour les hommes, et la plupart des personnes qui en ont les moyens peuvent payer la rançon. L'intention initiale de cette ceinture de chasteté est de fournir une télécommande pour le téléphone mobile du partenaire du porteur, il n'y a donc pas de dispositif de déverrouillage manuel.

Bien sûr, après avoir été compromis par des pirates informatiques, l'utilisateur et le partenaire perdent le contrôle de la ceinture de chasteté.

▲ L'intelligence est l'un des points promotionnels du produit

Le bâton de massage télécommandé " Panty buster " fabriqué par la société allemande Amor Gummiwaren peut également être facilement piraté, même s'il ne s'agit pas d'un hacker. Ce produit permet à Bluetooth non authentifié de se connecter. Les personnes qui ont peu de connaissances sur les produits intelligents peuvent détourner l'appareil de cette manière.

En outre, la société canadienne Standard Innovation a également été poursuivie par des utilisateurs pour avoir divulgué les informations personnelles de nombreux utilisateurs dans l'application de jouets sexuels. Nous devons également penser que les produits sexuels sont vraiment une zone durement touchée et facile à détourner. Extorsion, la plupart des gens choisiront d'avaler le fruit amer en silence.

▲ Panty buster peut également être contrôlé à distance. Photo de: Houston Chronicle

La découverte de vulnérabilités dans les produits commerciaux n'est pas nouvelle, mais dans de nombreux cas, les installations publiques peuvent également être attaquées. En mars 2019, un jeune démissionnaire de 22 ans a utilisé la télécommande pour fermer le système public d'eau potable dans un comté du Kansas, et a donc été condamné à 20 ans de prison.

C'est le vide laissé par le conseil municipal lui-même. Afin de permettre aux employés de surveiller le réseau d'eau à tout moment, ils ont eux-mêmes installé un logiciel d'accès à distance et n'avaient pas le pouvoir de fermer les employés démissionnaires, ce qui permettait aux employés démissionnés de se «connecter à distance» pour faire fonctionner le système.

La même chose s'est produite dans la station d'épuration de Floride: lorsqu'un nouveau logiciel de commande à distance était installé, ils ne changeaient pas le mot de passe et ne supprimaient pas le logiciel de commande à distance d'origine, ce qui provoquait l'invasion du système.

Heureusement, bien que le système public d'eau ait été brisé dans les deux cas ci-dessus, la consommation d'eau résidentielle n'a pas été affectée.

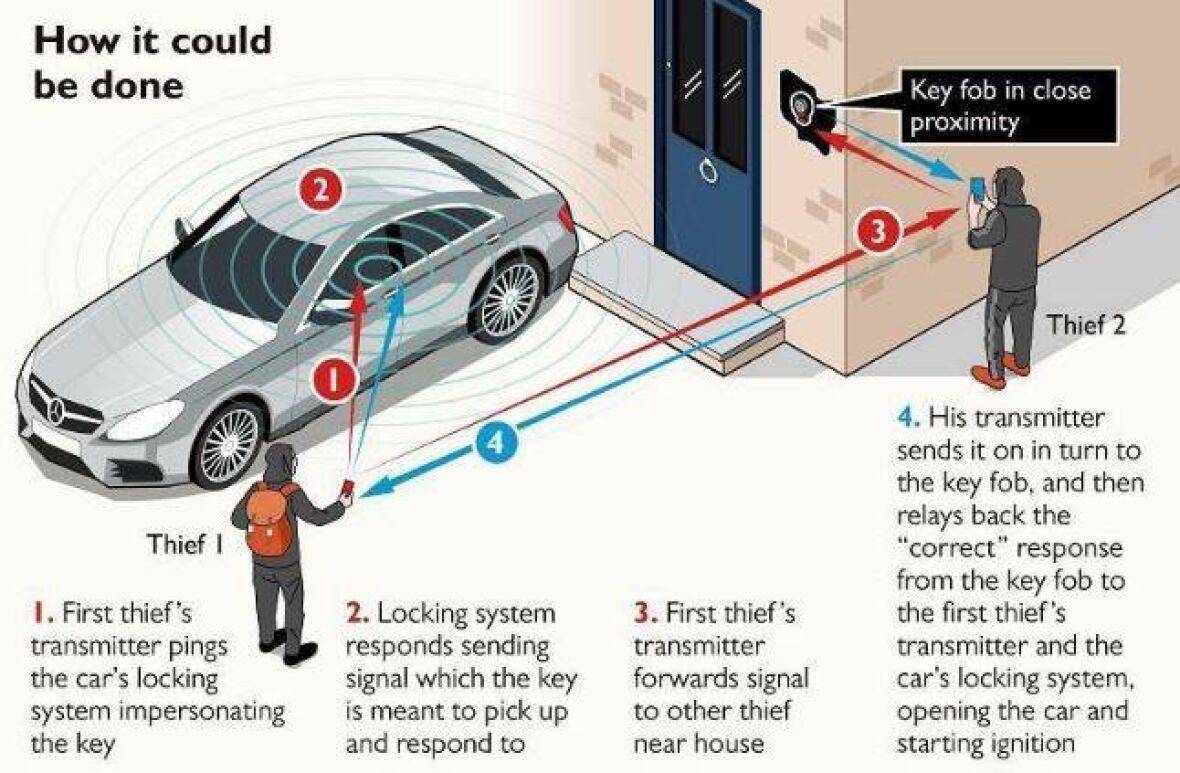

C'est juste que dans de nombreux crimes intelligents, de grandes quantités de pertes de biens ne sont pas rares. Aujourd'hui, lorsque les pneus travaillent dur pour devenir intelligents, les voitures sont plus susceptibles d'être volées. Avec seulement quelques outils professionnels, un voleur de voiture peut voler la voiture en silence en quelques minutes.

Si les pirates commencent avec des voitures intelligentes en réseau, un grand nombre peut même paralyser directement le système de transport en commun. David Yanni, assistant de recherche au Georgia Institute of Technology Laboratory, a déclaré: «Aux heures de pointe, les pirates peuvent complètement paralyser le trafic en désactivant 20% des voitures. Si 20% des voitures ne peuvent pas conduire normalement, une ville peut être divisée en parties. Île isolée. "

▲ Image de: Times

Lorsque la propriété, les transports et les affaires publiques peuvent tous être envahis, nous devons également être attentifs à davantage de problèmes liés aux produits intelligents.

Le "renseignement" peut également entraîner des accidents, des violences domestiques et des attentats terroristes

Intelligents, avec la bénédiction de la technologie, les produits de consommation que vous utilisez ont de plus en plus d'attributs qui répondent à vos besoins. Il vous permet de contrôler à distance, lorsque vous rentrez chez vous, le climatiseur est allumé et la température ambiante est agréable; il peut libérer vos mains, contrôler l'équipement à la maison par la voix, et commander et interdire; il peut compléter l'entreprise pour vous, et vous aider à gérer les choses grâce à un apprentissage en profondeur, une efficacité très élevée.

C'est le côté attractif de l'intelligence.

▲ Les rideaux intelligents savent quand s'ouvrir

De nombreuses entreprises de la chaîne écologique montreront même une bonne image de la vie future dans leurs propres vidéos promotionnelles – des grille-pain qui commencent automatiquement à cuire, des rideaux intelligents qui se déroulent à l'heure et des luminaires un peu lumineux lorsque le soleil se couche. Mais que faire si ces choses ne sont pas contrôlées par vous? En d'autres termes, le contrôle que vous pensez n'est plus fort, c'est le côté peu attrayant de l'intelligence.

Si la conception d'un avion repose trop sur la conduite automatisée, cela peut provoquer un accident d'avion. En 2009, le vol 447 d' Air France s'est écrasé dans l'océan Atlantique, tuant les 228 passagers. L'équipe d'enquête finale sur les accidents aériens a conclu que «les fonctions de pilotage automatique et de commande de vol électrique fonctionnaient mal et s'éteignaient d'elles-mêmes, et le pilote ne peut pas prendre manuellement le contrôle de l'avion».

Le New York Times a également publié « Quand les maisons intelligentes deviennent des« complices »de la violence domestique ».

Dans cet article, l'existence de la maison intelligente devient un moyen pour l'agresseur de contrôler la victime. Parce que l'application sur le smartphone peut se connecter à ces appareils intelligents, l'agresseur peut contrôler à distance les objets quotidiens dans la maison pour surveiller la situation à la maison et intimider la victime.

L'intelligentisation rendra également les guerres «prosaïques». En manipulant le champ de bataille à longue distance, le sentiment de crainte des militaires pour la guerre sera dilué. Lorsque le «cri» ne sera plus dur, l'indifférence suivra.

D'un autre côté, le renseignement facilitera les attaques terroristes. L'informaticien Stuart Russell a déclaré que le plus grand gagnant de la course aux armements de l'intelligence artificielle sera "les petits États voyous et les acteurs non étatiques comme les terroristes" qui peuvent obtenir de telles technologies sur le marché noir souterrain. Dans un proche avenir, les petits drones de qualité commerciale alimentés par l'intelligence artificielle qui peuvent être transformés en outils d'attaque pourraient nuire à plus de gens ordinaires.

Cela appartient au côté effrayant de l'intelligence.

Si le contenu de notre première partie est toujours dû aux dangers cachés causés par les attaques de pirates informatiques, alors nous parlons de l'impact de «hors de contrôle» de l'intelligence produit. Une fois le produit industrialisé, son concepteur perd le contrôle des scénarios d'application du produit. Comment il est utilisé, comment il est transformé et comment il fonctionne dans un état spécifique sont tous devenus de nouveaux problèmes.

Intelligence imparable: comment contrôler l'interrupteur de vos propres mains

Le journaliste de technologie Kashmir Hill a une fois suivi la fréquence de communication de 18 appareils intelligents à la maison sur un routeur spécial, et a constaté que ces appareils intelligents ne «s'arrêtaient pas de travailler» pendant plus d'une heure alors que personne n'était dans la maison pendant une semaine.

Dans le domaine du renseignement, les exemples extrêmes ne manquent jamais. Si les consommateurs ne veulent pas être impliqués dans la vague de l'intelligence, il semble qu'ils ne peuvent choisir que de ne pas utiliser d'appareils intelligents du tout, ce qui devient de plus en plus difficile dans un environnement où la tendance de l'intelligence est imparable. Dans ces circonstances, un exemple d'intelligence bonne et sûre est devenu le «panda géant».

L'Estonie est ce précieux panda.

En 2007, l'Estonie a été victime d'une cyberattaque de pirates. Après le déclenchement de l'attaque, une grande quantité d'informations n'a pas pu être envoyée et le financement en ligne a été suspendu. L'Estonie, qui dépendait fortement d'Internet pour ses opérations quotidiennes, était presque paralysée et ne pouvait répondre que par un arrêt d'urgence des communications externes. À l'époque, l'Estonie était un cas de référence de surintelligence dans le pays. Cela dit à plus de gens que si vous comptez trop sur Internet, vous devez faire face aux conséquences d'une possible paralysie de l'ensemble du système.

▲ L'Estonie a été attaquée

Mais l'Estonie n'a pas changé de cap. Après cette cyberattaque, l'Estonie a publié la "Stratégie de sécurité des réseaux de la République d'Estonie", qui ciblait l'escalade des déficiences du réseau. Lauri Ayre, ancienne secrétaire à la Défense du ministère de la Défense d'Estonie, a déclaré qu'après la cyberattaque, un important investissement au niveau de l'État a conduit à l'élaboration de politiques et de réglementations pour le gouvernement et le secteur privé, et leur réseau. l’infrastructure est devenue plus fiable.

Un échec n'a pas entravé le développement du renseignement en ligne en Estonie. L'Estonie est aujourd'hui un pays où, outre le mariage et l'immobilier, d'autres affaires peuvent essentiellement être traitées en ligne. Sur le site officiel du gouvernement estonien, vous pouvez même voir l'Estonie partager des suggestions sur la façon de traiter les problèmes de cybersécurité.

"La technologie est en fait très bon marché, et n'importe quel pays peut être numérisé intelligemment. Cependant, de nombreux pays n'ont aucune conscience politique de la technologie et promulguent des lois pour mettre en œuvre la numérisation." L'ancien président Toomas Hendrik Ilves d'Estonie a mentionné lors d'une session de partage. La technologie n'est pas le principal élément de la numérisation du pays.L'avancée de la numérisation nécessite le progrès simultané des lois et de l'éthique.

▲ Après avoir été attaquée en 2007, l'Estonie n'a pas abandonné sa propre voie

Lorsque la tendance de l'intelligence est inévitable, les produits intelligents peuvent avoir besoin d'ajouter un nouveau lien d'inspection de sécurité du réseau; en plus de fournir les dernières méthodes d'utilisation, il est préférable de laisser certaines options de commutation traditionnelles aux utilisateurs; et dans le processus intelligent de certains publics. affaires Les décideurs doivent également garantir la sécurité et la fiabilité du système.

Aujourd'hui, alors que la tendance de l'intelligence ne peut être arrêtée, les consommateurs ne peuvent probablement contrôler les commutateurs de leurs appareils intelligents que de leurs propres mains. Mais si vous souhaitez confirmer que le contrôle de l'interrupteur vous appartient, il reste encore du travail à faire pour s'appuyer sur le concepteur du produit et sur la loi des équipements intelligents.

#Bienvenue pour suivre le compte WeChat officiel d'Aifaner: Aifaner (WeChat ID: ifanr), un contenu plus passionnant vous sera fourni dès que possible.

Ai Faner | Lien d'origine · Voir les commentaires · Sina Weibo