Conversation avec Craig Federighi, vice-président senior de l’ingénierie logicielle d’Apple : La meilleure sécurité est comme un airbag

Afin d'améliorer la qualité du service, cet appel sera enregistré.

Tous ceux qui ont appelé le service client de l’entreprise doivent connaître cette phrase. Mais "Si vous n'acceptez pas l'enregistrement, veuillez appuyer sur 1." Vous n'entendrez cela que sur le téléphone du service client d'Apple.

Parmi les nombreuses nouveautés d’iOS 17, la mise à niveau de la confidentialité semble être la plus discrète, mais au sein d’Apple, elle est considérée comme un credo inébranlable.

Après l’événement de cet automne, j’ai eu une brève conversation avec Craig Federighi, vice-président senior de l’ingénierie logicielle d’Apple. Alors que la conversation était centrée sur la confidentialité et la sécurité, la gamme de produits impliqués était inattendue.

Craig se concentre sur le développement du génie logiciel, mais il estime que la sécurité ne se limite pas au niveau logiciel.

Ce n'est qu'en résolvant les problèmes de manière intégrée à tous les niveaux, depuis la puce jusqu'au logiciel, que vous pourrez créer les produits les plus sécurisés du marché.

Apple a mis en place une équipe dédiée à la confidentialité et à la sécurité, et Craig a déclaré que l'équipe concevrait la confidentialité et la sécurité dès le début, plutôt que d'attendre que tout soit prêt et de l'ajouter à la fin. Parce que de nombreux points clés des problèmes de confidentialité ne peuvent pas être résolus par les seuls ingénieurs matériels et logiciels.

Par exemple, le premier TouchID a construit la première couche de protection pour l’iPhone grâce à la reconnaissance d’empreintes digitales. En fait, toutes les informations de reconnaissance d’empreintes digitales ne sont stockées que dans un sous-système sur la puce SoC.

Cette méthode est appelée "compartiment de sécurité" par Craig. Elle sépare les différents sous-systèmes de sécurité par composant et les isole séparément en matériel et en logiciel. Même si un attaquant peut percer l'une des couches, il ne peut pas accéder aux autres niveaux.

C'est comme une banque avec des couches de protection. Vous devez d'abord prendre l'ascenseur jusqu'au 100ème étage du sous-sol et traverser plusieurs couches d'isolation avant de pouvoir entrer dans le coffre-fort.

Contrairement à d’autres géants qui construisent des datacenters, Apple préfère déployer sa technologie localement et privilégier la puissance de calcul des puces locales.

▲ Apple parvient à prédire les entrées grâce à l'optimisation du modèle Transformer côté appareil

L'efficacité et le coût sont naturellement d'une part, mais la sécurité est une considération plus importante.

Par exemple, le populaire ChatGPT de cette année a presque englouti les ressources informatiques du centre de cloud computing Azure de Microsoft, car des centaines de millions de questions dans le monde doivent être transmises et déduites via des serveurs réseau.

En matière de sécurité, si vous ne pouvez faire confiance qu’à une seule personne, c’est bien vous, et non une entreprise commerciale qui fait la promotion de la sécurité mais laisse des portes dérobées dans de longs accords d’utilisation.

"Ce que vous dites à Siri n'est en fait pas lié à votre identifiant Apple. " L'équipe chargée de la confidentialité m'a dit que l'audio ne quitte jamais l'appareil. Lorsque l'utilisateur active Siri, le système de l'appareil génère une identité aléatoire. Le code d'identification est géré séparément. , et toutes les instructions ne sont exécutées que du côté de l'appareil.

De la même manière, cela peut également expliquer pourquoi, lorsque vous achetez un nouvel iPhone, vous devez toujours saisir à nouveau vos empreintes digitales ou vos informations faciales.

Cette persistance s'est également répercutée sur le cœur de métier d'Apple : au cours des deux dernières années, le Neural Engine, comme le CPU et le GPU, a été considéré comme l'indicateur de performance le plus important pour les puces des séries A et M.

Pour Apple, les performances de la puce ne dépendent pas seulement du score de fonctionnement et de la fluidité de l'expérience, mais également de sa capacité à construire un mur suffisamment sécurisé.

Quant à quelques informations indispensables, Apple suivra le principe de « minimisation des données » :

Par exemple, lorsqu'un utilisateur recherche un emplacement géographique, l'application cartographique utilisera une méthode de « flou » : après 24 heures, l'emplacement précis recherché par l'utilisateur sera flouté dans une zone rugueuse.

Dans les premières années, Apple a également introduit un algorithme appelé « Privacy différentiel » pour garantir la sécurité. Cet algorithme brouille les données personnelles et les mélange avec des millions d'autres données. Même Apple lui-même ne peut pas extraire de données sur des individus spécifiques, mais les données globales peuvent aider Apple à trouver les meilleures données. Des emojis populaires, les meilleures suggestions de saisie rapide.

À ce jour, iOS est le seul système à n’avoir jamais subi d’attaque malveillante à grande échelle.

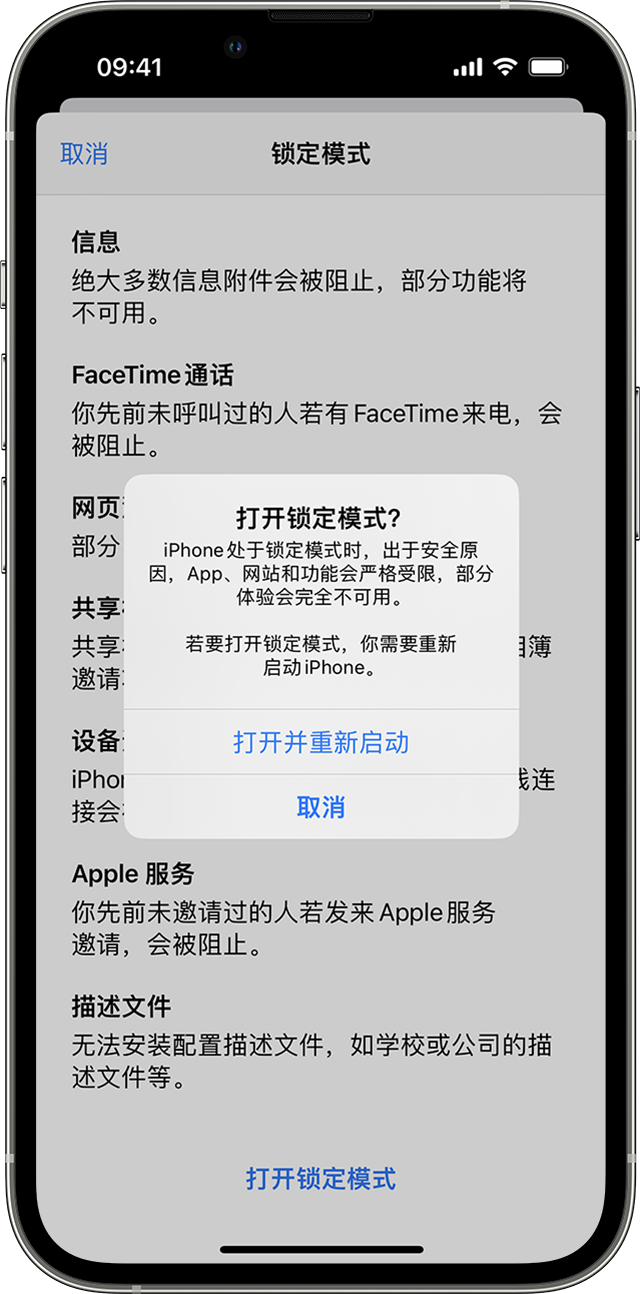

Craig a déclaré qu'Apple ne laisserait pas les utilisateurs renoncer à leur vie privée au nom de l'expérience et qu'à l'inverse, Apple ne mettrait pas d'obstacles à la sécurité. Par conséquent, l’équipe a adopté diverses méthodes pour rendre la protection de sécurité invisible.

Tout comme les airbags de votre voiture, vous ne savez peut-être pas comment ils fonctionnent, vous ne savez peut-être même pas qu'ils existent, mais ils sont là pour vous protéger. Je pense que c'est la meilleure sécurité.

Le modèle économique des géants de l'Internet d'aujourd'hui repose essentiellement sur l'échange d'avantages : vous transmettez vos informations personnelles en échange de services personnalisés. Les informations privées collectées à votre insu permettent non seulement aux sociétés commerciales de prédire votre comportement futur, mais font également de vous une cible de publicité ciblée.

Harari, auteur de A Brief History of Humanity, a décrit ainsi la perte de vie privée :

C'est comme les peuples autochtones d'Afrique et d'Amérique qui ont vendu par inadvertance tout leur pays à un pays européen en échange de perles de différentes couleurs et de bijoux bon marché.

Il y a quelques années, le scandale Cambridge Analytica a révélé au monde les conséquences du non-respect de la « vie privée » : toute entreprise comptant des centaines de millions d'utilisateurs peut avoir suffisamment de pouvoir pour influencer le monde si ses données sont utilisées à mauvais escient.

L'informaticien Jaron Lanier impute le côté négatif de la technologie et des algorithmes aux modèles économiques libres.

À mesure que les ordinateurs deviennent plus intelligents, que les algorithmes deviennent plus précis et que tout fonctionne pour que vous voyiez plus de publicités, tout semble se détraquer. Je ne les appelle plus réseaux sociaux, je les appelle désormais empires de modification comportementale. .

En tant qu’entreprise technologique géante, la particularité d’Apple réside dans le fait qu’elle dépend de la vente de matériel et que son dieu est le grand public, pas les annonceurs.

Mais bien faire de la sécurité ne vient pas de slogans et d’affirmations : il s’agit de l’art de combiner logiciels et matériels, de contrôle des composants centraux et des systèmes d’exploitation, et bien plus encore de la compréhension de la nature humaine derrière la technologie.

# Bienvenue pour suivre le compte public officiel WeChat d'aifaner : aifaner (ID WeChat : ifanr). Un contenu plus passionnant vous sera fourni dès que possible.

Ai Faner | Lien original · Voir les commentaires · Sina Weibo