Les 10 meilleurs outils pour analyser votre serveur Linux à la recherche de logiciels malveillants et de failles de sécurité

Linux est carrément l'un des systèmes d'exploitation les plus populaires et les plus sécurisés pour les serveurs à grande échelle. Malgré son utilisation généralisée, il reste vulnérable aux cyberattaques. Les pirates informatiques ciblent les serveurs pour les fermer ou pour voler des informations précieuses.

Il existe un besoin urgent de développer des méthodes de lutte contre le piratage pour contrer les failles de sécurité et les attaques de logiciels malveillants. Ceci est possible en embauchant des professionnels de la cybersécurité ; malheureusement, cela peut s'avérer être une affaire coûteuse. La meilleure solution suivante consiste à installer des outils d'analyse qui conviennent parfaitement à vos systèmes Linux.

Voici une liste des dix meilleurs outils d'analyse Linux pour rechercher sur votre serveur des failles de sécurité et des logiciels malveillants.

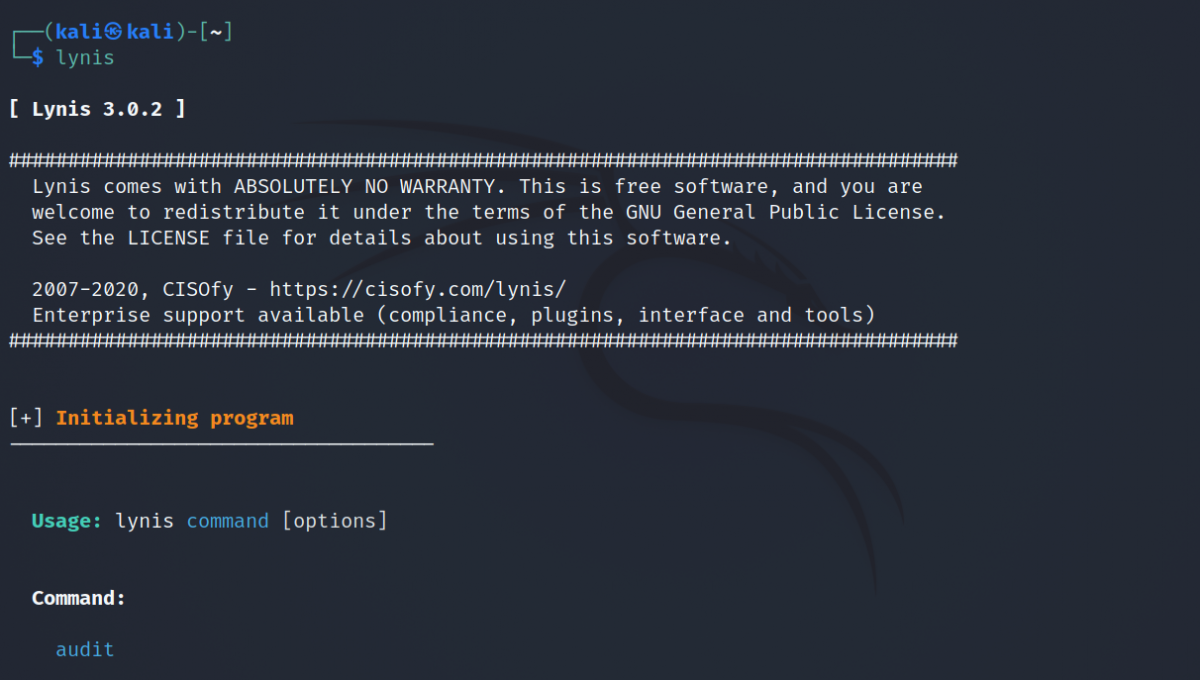

1. Lynis

Lynis est un outil de sécurité open source pour Linux, qui est un choix privilégié pour les systèmes d'exploitation d'audit basés sur Unix, tels que macOS, Linux et BSD. Cet outil est le fruit de Michael Boelen, qui a déjà travaillé sur rkhunter.

En tant qu'outil de sécurité, Lynis effectue des analyses élaborées en passant en revue les détails de votre système d'exploitation, les paramètres du noyau, les packages et services installés, les configurations réseau, la cryptographie et d'autres analyses de logiciels malveillants. Il est largement utilisé à des fins de test de conformité et d'audit.

Pour l'installation sur des distributions basées sur Debian, tapez la commande suivante dans le terminal :

sudo apt-get install -y lynis2. chkrootkit

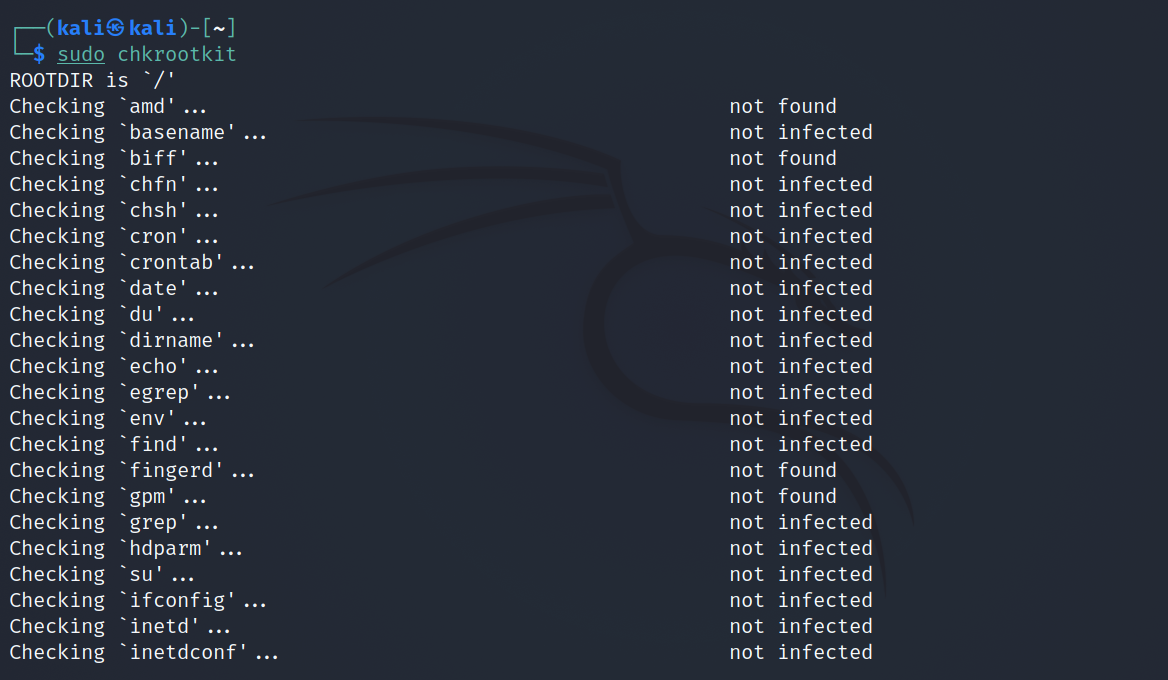

Chkrootkit ou Check Rootkit est un logiciel courant pour les systèmes basés sur Unix. Comme son nom l'indique à juste titre, c'est un logiciel idéal pour rechercher des rootkits et autres virus qui ont pu s'introduire dans le système.

Un rootkit est un malware qui tente d'accéder aux fichiers racine de votre serveur. Néanmoins, ces rootkits continuent de présenter un compromis de sécurité colossal.

Chkrootkit recherche les programmes système de base et recherche des signatures tout en comparant la traversée des systèmes de fichiers avec la sortie produite. Si l'outil trouve des écarts, il les combat efficacement, sans laisser aucun virus endommager votre serveur.

Pour l'installation sur Debian, tapez la commande suivante dans le terminal :

sudo apt update

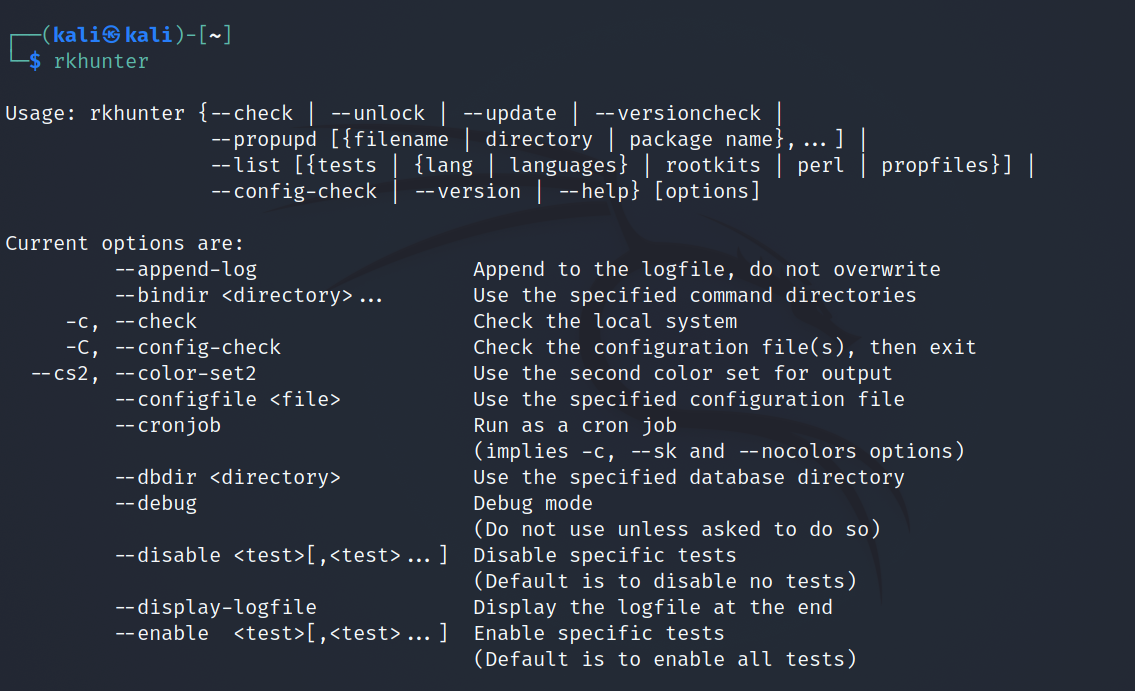

sudo apt install chkrootkit3. rkhunter

Rkhunter ou Rootkit Hunter tire quelques similitudes de chkrootkit. Il recherche les rootkits et autres backdoors/virus sur les systèmes Unix, Linux étant un exemple typique. Au contraire, Rootkit Hunter fonctionne un peu différemment de son homologue.

Initialement, il vérifie les hachages SHA-1 des fichiers système principaux et critiques. Plus loin, il compare les résultats avec les hachages vérifiés disponibles dans sa base de données en ligne. Cet outil est bien équipé pour trouver les répertoires de rootkits, les modules de noyau suspects, les fichiers cachés et les autorisations incorrectes.

Pour l'installation, tapez la commande suivante dans le terminal :

sudo apt-get install rkhunter -y

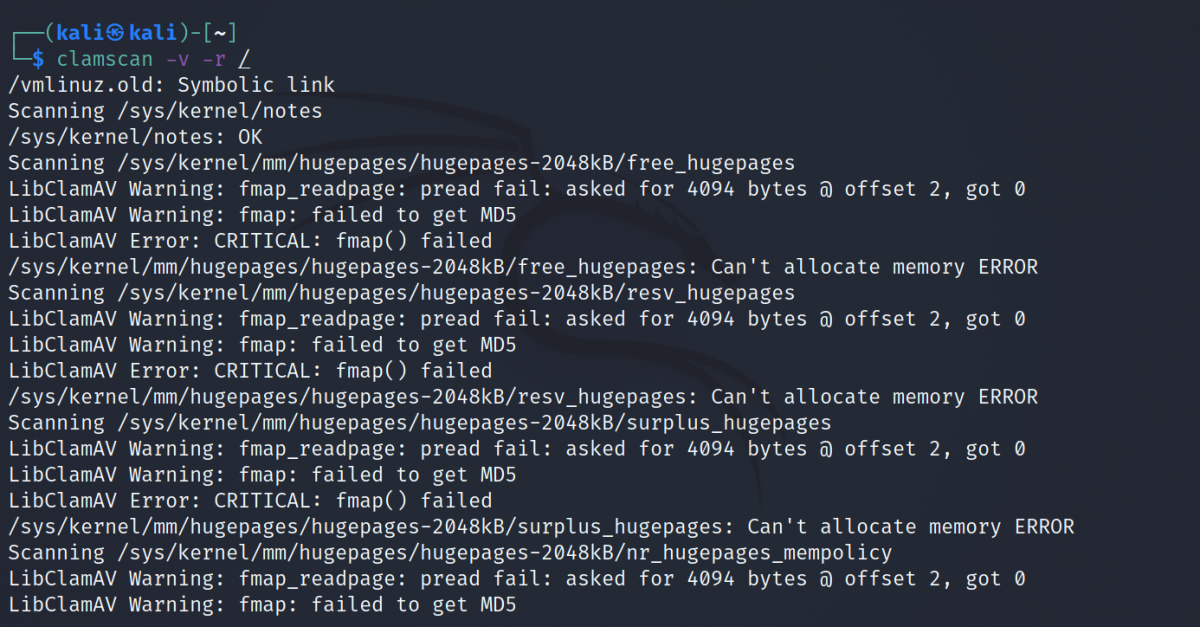

4. Palourde

ClamAV ou Clam Anti-Virus est un logiciel antivirus gratuit et multiplateforme. Il peut détecter une grande variété de logiciels malveillants et de virus. Même s'il a été initialement conçu pour Unix, il possède un code open source, qui permet à de nombreuses sociétés tierces de développer différentes versions pour d'autres systèmes d'exploitation tels que Solaris, macOS, Windows, Linux et AIX.

ClamAV propose une série de fonctionnalités, notamment un scanner en ligne de commande, un programme de mise à jour de base de données et un démon évolutif multithread. Ceci est basé sur un moteur antivirus qui s'exécute sur une bibliothèque partagée de virus et de logiciels malveillants. Même s'il s'agit d'un logiciel gratuit à télécharger, le fait louable est que les bibliothèques de logiciels malveillants sont continuellement mises à jour.

Pour l'installation, tapez la commande suivante dans le terminal :

sudo apt-get install clamav clamav-daemon -y5. Détection des logiciels malveillants Linux

Linux Malware Detect (LMD) ou Linux MD est un progiciel qui recherche les logiciels malveillants sur les systèmes de serveurs basés sur Unix et signale toutes les failles de sécurité à l'utilisateur.

LMD sécurise le système contre les logiciels malveillants en analysant les fichiers système et en les comparant aux signatures de milliers de logiciels malveillants Linux connus. Bien qu'il maintienne sa base de données indépendante de signatures de logiciels malveillants, LMD tire des informations des bases de données ClamAV et Malware Hash Registry.

Pour l'installation, saisissez une à une les commandes suivantes dans le terminal :

sudo apt-get -y install git

git clone https://github.com/rfxn/linux-malware-detect.git

cd linux-malware-detect/

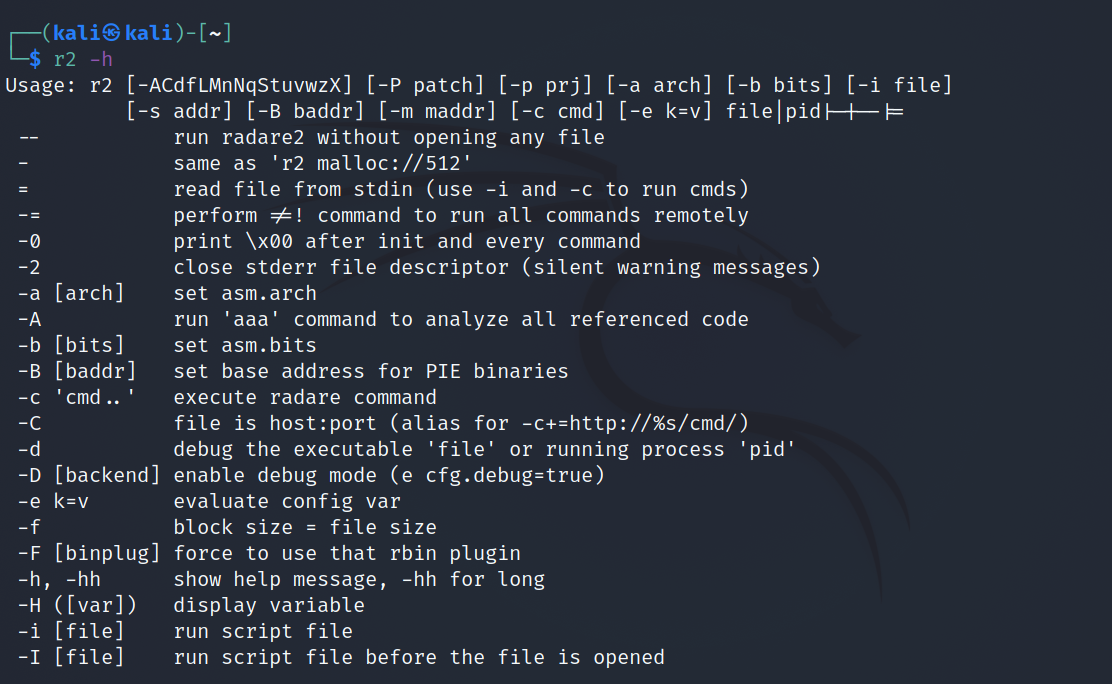

sudo ./install.sh6. Radar2

Radare2 est un logiciel de rétro-ingénierie utilisé pour l'analyse statique et dynamique. En tant que logiciel open source, il offre des fonctionnalités telles que la criminalistique numérique, l'exploitation de logiciels, les formats binaires et les architectures.

La puissance de l'ingénierie inverse facilite le débogage des problèmes sous Linux, en particulier lors de l'utilisation de programmes dans le terminal. L'objectif principal de Radare2 est d'extraire ou de réparer tous les fichiers ou programmes endommagés qui ont été victimes d'attaques de logiciels malveillants par ingénierie inverse.

Pour l'installation, tapez la commande suivante dans le terminal :

sudo apt-get install git

git clone https://github.com/radareorg/radare2

cd radare2 ; sys/install.sh

7. OpenVAS

Open Vulnerability Assessment System (OpenVAS) est un scanner de vulnérabilité équipé de Greenbone Vulnerability Manager (GVM), un cadre logiciel qui comprend une série d'outils de sécurité.

OpenVAS exécute des contrôles de sécurité sur le système pour rechercher des exploits ou des faiblesses sur le serveur. Il compare les fichiers identifiés aux signatures de tout exploit ou malware existant dans sa base de données.

L'objectif de l'outil s'éloigne de la recherche de logiciels malveillants réels ; au lieu de cela, c'est un outil essentiel pour tester les vulnérabilités de votre système contre divers exploits. Une fois que vous êtes conscient des faiblesses de votre système, il devient plus facile de répondre aux préoccupations.

8. REMnux

REMnux est une collection de divers outils gratuits organisés. En tant que boîte à outils Linux, ses principales utilisations sont l'ingénierie inverse et l'analyse des logiciels malveillants. Certaines fonctionnalités incluent l'analyse de fichiers statiques et binaires, Wireshark, l'analyse de réseau et le nettoyage JavaScript.

Toutes ces fonctionnalités créent ensemble un système extrêmement puissant pour déconstruire diverses applications malveillantes trouvées tout au long du processus d'analyse. Compte tenu de sa nature open source, n'importe qui peut facilement le télécharger et l'installer dans son ou ses systèmes Linux.

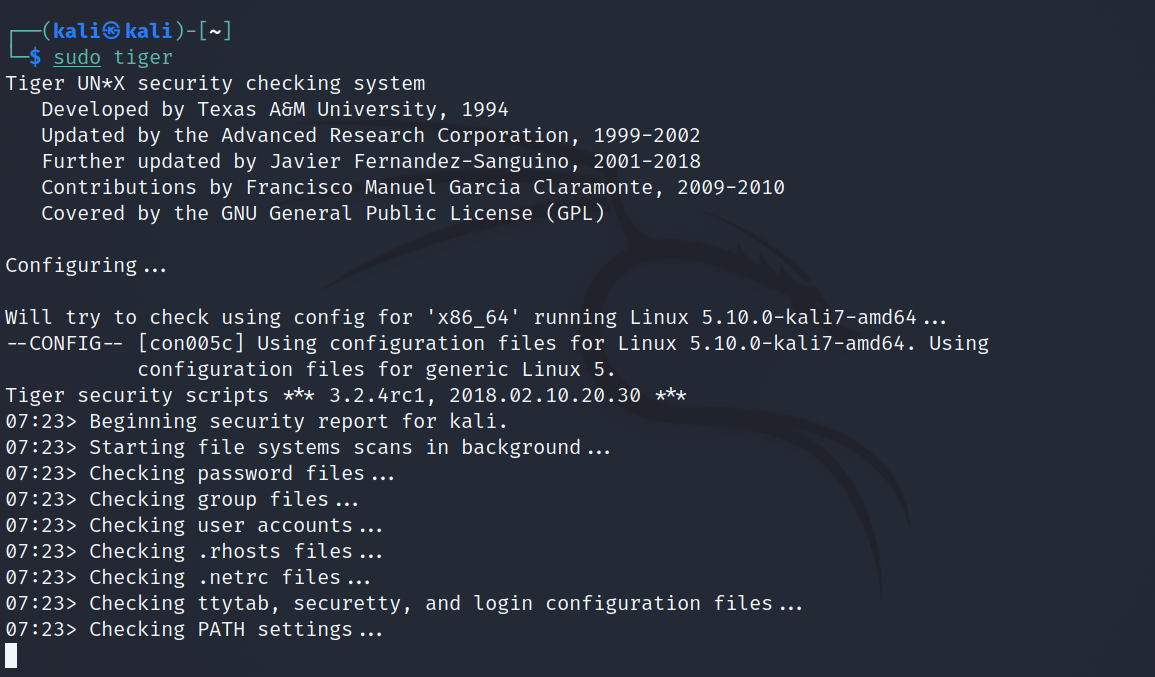

9. Tigre

Tiger est un logiciel open source, qui comprend différents scripts shell pour effectuer des audits de sécurité et des détections d'intrusion.

Tiger analyse les fichiers de configuration et les fichiers utilisateur de l'ensemble du système à la recherche d'éventuelles failles de sécurité. Ceux-ci sont ensuite renvoyés aux utilisateurs pour analyse. Tout cela est rendu possible par la présence de plusieurs outils POSIX qu'il utilise dans son backend.

Pour installer Tiger, vous pouvez directement télécharger le code source ou l'installer à partir d'un référentiel par défaut à l'aide d'un gestionnaire de packages.

Pour l'installation, tapez la commande suivante dans le terminal :

sudo apt-get update

sudo apt-get install tiger10. Maltrail

Maltrail est un outil à la mode pour la sécurité Linux, car il est largement utilisé pour détecter le trafic malveillant. Il effectue des analyses détaillées en utilisant une base de données d'éléments sur liste noire accessibles au public, puis en comparant le trafic à ses défauts mis en évidence.

Il est possible d'accéder à Maltrail via la ligne de commande Linux ainsi que via l'interface Web.

Pour installer Maltrail, commencez par mettre à jour la liste des référentiels de votre système et mettez à niveau les packages installés. Vous devez également télécharger des dépendances supplémentaires.

sudo apt-get update && sudo apt-get upgrade

sudo apt-get install git python-pcapy python-setuptoolsEnsuite, clonez le dépôt officiel de Maltrail Git :

git clone https://github.com/stamparm/maltrail.gitChangez de répertoire et exécutez le script Python :

cd /mailtrail

python sensor.pyQuel est le meilleur outil de sécurité pour Linux ?

Il existe différents outils de détection des menaces disponibles sur le marché. Cependant, étant donné que chaque outil est disponible dans un but différent, de nombreux choix s'offrent aux utilisateurs finaux. De cette façon, les utilisateurs peuvent choisir le bon outil pour leur cas d'utilisation actuel et l'installer via la ligne de commande ou les interfaces respectives.