Les pirates ont anéanti ce logiciel populaire de préparation des déclarations de revenus à l’approche de la date limite de dépôt

Selon BleepingComputer , le service logiciel de préparation des déclarations de revenus autorisé par l'IRS, eFile.com, a récemment subi une attaque de malware JavaScript au milieu de la saison des impôts.

Le fichier JavaScript infâme a été identifié comme popper.js et a été observé par les utilisateurs d'eFile.com ainsi que par des chercheurs en sécurité. On pense que le logiciel malveillant a fait surface sur le service vers la mi-mars et a interagi avec "presque toutes les pages d'eFile.com, au moins jusqu'au 1er avril", a ajouté la publication.

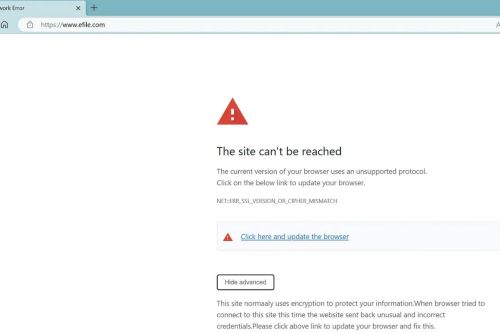

La rencontre de ce JavaScript infecté sur eFile.com entraînerait probablement l'affichage d'un lien brisé, qui est renvoyé par infoamanewonliag[.]online. Les utilisateurs du service ont commencé à discuter de la possibilité d'une attaque contre Reddit le 17 mars, notant qu'un message d'erreur SSL qu'ils recevaient semblait être un faux.

Les chercheurs ont confirmé que les erreurs indiquaient une attaque de malware, les connectant également au fichier de malware JavaScript update.js. Ce fichier a agi dans le logiciel malveillant comme signal pour inciter les utilisateurs à télécharger le fichier, et peut finalement varier en fonction du navigateur utilisé, comme [update.exe – VirusTotal] pour Chrome ou [installer.exe – VirusTotal] pour Firefox.

Après avoir mené ses propres recherches sur le malware, BleepingComputer a appris que les mauvais acteurs qui orchestrent le malware l'ont fait à partir d'une adresse IP basée à Tokyo, 47.245.6.91, qui était probablement hébergée chez Alibaba. La publication a également connecté l'adresse IP au domaine en ligne infoamanewonliag[.], qui est également associé aux attaques.

BleepingComputer a pu étudier un échantillon du script de malware qui a été découvert par le groupe de recherche sur la sécurité, MalwareHunterTeam, qui a été écrit en PHP. La publication a déterminé que le script est un "malware de porte dérobée" qui permet aux pirates de contrôler à distance les appareils infectés. Une fois infecté, le script PHP s'exécute en arrière-plan, permettant au logiciel malveillant de se connecter à un appareil à partir d'un serveur de contrôle toutes les dix secondes pour effectuer toutes les actions néfastes que le mauvais acteur souhaite.

Bien que le logiciel malveillant soit une «porte dérobée de base», il existe un grand potentiel pour que les mauvais acteurs l'utilisent à de très mauvaises fins, notamment le vol d'informations d'identification ou le vol de données à des fins d'extorsion, note la publication.

MalwareHunterTeam a critiqué eFile.com pour ne pas avoir répondu à l'attaque pendant plusieurs semaines. Il a depuis été résolu; cependant, l'ampleur de son impact reste inconnue.