Microsoft confirme la violation de SolarWinds affectant les produits de base

Microsoft a confirmé que la société était victime du piratage de SolarWinds, car l'attaque présumée de l'État-nation revendique un autre cuir chevelu majeur.

Un avis de la NSA publié le 17 décembre 2020 faisait référence à des produits Microsoft tels qu'Azure et Active Directory, ce que le géant de la technologie a confirmé plus tard.

Microsoft est victime du piratage de SolarWinds

Microsoft utilisait SolarWinds Orion, le logiciel de gestion à distance à l'origine de l'attaque. Certaines publications suggèrent que les produits compromis de Microsoft, tels qu'Azure et Active Directory, ont ensuite été utilisés comme outils d'attaque contre d'autres victimes.

Cependant, le président de Microsoft, Brad Smith, a publié une déclaration niant que leurs produits aient été cooptés dans l'attaque. Le ministère de la Sécurité intérieure a également corroboré le refus. La déclaration complète de Brad Smith est disponible pour lecture sur le blog officiel de Microsoft .

Comme d'autres clients de SolarWinds, nous recherchons activement des indicateurs de cet acteur et pouvons confirmer que nous avons détecté des binaires SolarWinds malveillants dans notre environnement, que nous avons isolés et supprimés. Nous n'avons pas trouvé de preuve d'accès aux services de production ou aux données clients. Nos enquêtes, qui sont en cours, n'ont trouvé absolument aucune indication que nos systèmes ont été utilisés pour attaquer d'autres personnes.

Smith a classé le piratage SolarWinds en cours comme un "moment de jugement", déclarant sa conviction que "nous avons besoin de mesures fortes pour tenir les États-nations responsables des cyberattaques."

Dans le jeu mondial de cybersécurité du chat et de la souris, l'attaque SolarWinds a considérablement augmenté la mise.

SolarWinds Attack continue de croître

Le piratage de SolarWinds est en cours et fait plus de victimes.

Microsoft est l'une des plus grandes entreprises technologiques à déclarer son implication. Parmi les autres cibles figurent le département américain de l'énergie et, peut-être le plus inquiétant de tous, la National Nuclear Security Administration, qui gère l'arsenal nucléaire américain.

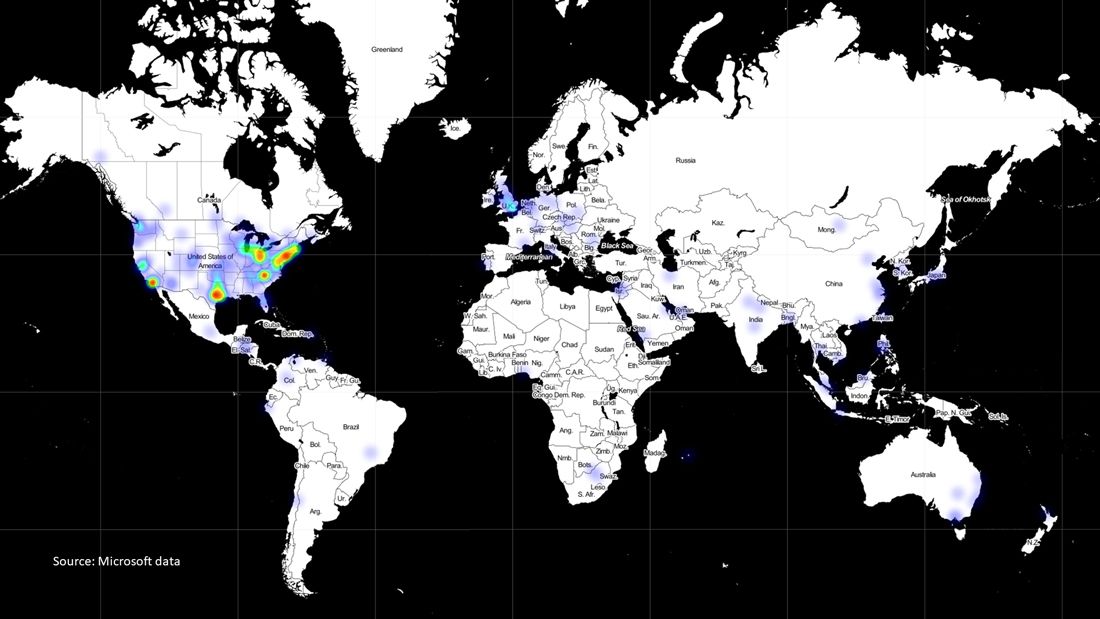

Le rapport de Microsoft indique qu'environ 80% des organisations concernées sont basées aux États-Unis. Il y a également des victimes au Royaume-Uni, en Belgique, en Espagne, au Canada, au Mexique, en Israël et aux Émirats arabes unis. D'autres victimes devraient apparaître dans les jours et les semaines à venir.

La Cybersecurity and Infrastructure Security Agency (CISA) des États-Unis a publié de nouvelles informations concernant l'attaque, indiquant que d'autres vecteurs d'attaque peuvent exister en dehors de SolarWinds et du malware Sunburst à l'origine de la menace.

Par exemple, CISA enquête sur un incident impliquant l'acteur menaçant présumé exploitant des clés secrètes volées lors d'une attaque précédente. La clé secrète (comme une clé de chiffrement) permet à l'attaquant "de générer un cookie pour contourner l'authentification multifacteur Duo protégeant l'accès à Outlook Web App (OWA)".

SolarWinds est ce que l'on appelle un hack de la chaîne d'approvisionnement. Les attaquants compromettent la chaîne d'approvisionnement dans le réseau de la victime plutôt que d'attaquer directement le réseau. Une fois à l'intérieur, l'attaquant a un accès inégalé au fonctionnement interne de l'organisation.

SolarWinds n'est pas la première attaque de la chaîne d'approvisionnement, mais c'est presque certainement la plus importante.