Comment fonctionne le cryptage? Le chiffrement est-il réellement sûr?

Pour beaucoup, le mot «cryptage» suscite probablement des images à la James Bond d'un méchant avec une mallette menottée à son poignet avec des codes de lancement nucléaire ou un autre élément de base du film d'action.

En réalité, tout le monde utilise la technologie de cryptage au quotidien. Bien que la plupart ne comprennent probablement pas le «comment» ou le «pourquoi», il est clair que la sécurité des données est importante, et le chiffrement en est un élément essentiel.

Presque tous les appareils informatiques avec lesquels nous interagissons quotidiennement utilisent une forme de technologie de cryptage. Alors, comment fonctionne le cryptage et le cryptage est-il sûr?

Qu'est-ce que le cryptage?

Le cryptage est une forme moderne de cryptographie qui permet à un utilisateur de cacher des informations aux autres.

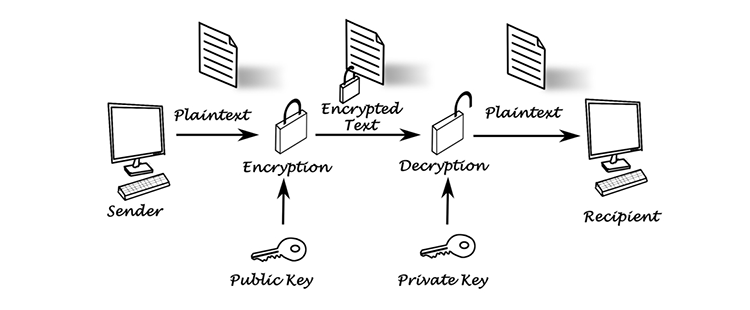

Le chiffrement utilise un algorithme complexe appelé chiffrement pour transformer des données régulières (appelées texte en clair) en une série de caractères apparemment aléatoires (connus sous le nom de texte chiffré) illisibles par ceux qui n'ont pas de clé spéciale pour les déchiffrer. Ceux qui possèdent la clé peuvent déchiffrer les données pour afficher à nouveau le texte brut, plutôt que la chaîne de caractères aléatoires du texte chiffré.

Deux des méthodes de chiffrement les plus utilisées sont le chiffrement à clé publique (asymétrique) et le chiffrement à clé privée (symétrique).

Les deux méthodes de cryptage permettent aux utilisateurs de crypter les données pour les cacher aux autres, puis de les décrypter pour accéder au texte brut d'origine. Cependant, ils diffèrent dans la façon dont ils gèrent les étapes entre le cryptage et le décryptage.

Chiffrement de clé publique

Le chiffrement à clé publique – ou asymétrique – utilise la clé publique du destinataire et une clé privée (mathématiquement) correspondante.

Par exemple:

- Joe et Karen ont tous les deux les clés d'une boîte.

- Joe a la clé publique et Karen a une clé privée correspondante.

- Joe peut utiliser sa clé publique pour déverrouiller la boîte et y mettre des objets, mais il ne peut pas voir les objets déjà présents, ni rien retirer.

- La clé privée de Karen peut ouvrir la boîte, afficher tous les éléments à l'intérieur et les retirer comme elle l'entend.

Notez que Karen peut voir et supprimer des éléments de la boîte, mais elle ne peut pas mettre de nouveaux éléments dans la boîte pour que Joe les voie.

Pour que cela fonctionne, Joe et Karen doivent échanger un nouveau jeu de clés contre une nouvelle boîte. Dans ce cas, Karen détient la clé publique et peut déverrouiller la boîte pour y mettre un nouvel élément, tandis que la clé privée de Joe lui permet d'ouvrir la boîte et de voir les éléments.

Chiffrement de clé privée

Le chiffrement par clé privée – ou symétrique – diffère du chiffrement par clé publique dans le but des clés. Il y a encore deux clés nécessaires pour communiquer, mais chacune de ces clés est maintenant essentiellement la même.

Par exemple, Joe et Karen possèdent tous deux les clés de la boîte susmentionnée, mais dans ce scénario, les touches font la même chose. Les deux peuvent désormais ajouter ou supprimer des éléments de la boîte.

Parlant numériquement, Joe peut désormais crypter un message et le décrypter avec sa clé. Karen peut faire la même chose avec la sienne.

Il s'agit d'une manière simplifiée de considérer le chiffrement par clé privée. Souvent, les sites et services en ligne utilisent à la fois un cryptage à clé publique et privée pour sécuriser différentes fonctionnalités, créant ainsi des couches de sécurité.

Une brève histoire du cryptage

Lorsqu'on parle de cryptage, il est important de faire la distinction que toute technologie de cryptage moderne est dérivée de la cryptographie.

À la base, la cryptographie est l'acte de créer et (tenter de) déchiffrer un code. Alors que le cryptage électronique est relativement nouveau dans le plus grand schéma des choses, la cryptographie est une science qui remonte à la Grèce antique.

Les Grecs ont été la première société à utiliser la cryptographie pour cacher des données sensibles sous la forme de mots écrits, à la fois aux yeux de leurs ennemis et du grand public.

Cependant, les Grecs n'étaient pas seuls à développer des méthodes de cryptographie primitives. Les Romains ont emboîté le pas en introduisant ce qui est devenu connu sous le nom de «chiffre de César», un chiffre de substitution qui impliquait de remplacer une lettre par une autre lettre décalée plus bas dans l'alphabet.

Par exemple, si la touche impliquait un décalage vers la droite de trois, la lettre A deviendrait D, la lettre B serait E, et ainsi de suite. Le César Cipher est l'une des premières formes de cryptographie à laquelle beaucoup d'entre nous sont introduits en tant qu'enfants.

Exemples de technologie de cryptage moderne

La technologie de cryptage moderne utilise des algorithmes plus sophistiqués et des clés de plus grande taille pour mieux dissimuler les données cryptées. Plus la taille de la clé est grande, plus les combinaisons possibles qu'une attaque par force brute devrait exécuter pour décrypter le texte chiffré avec succès.

À mesure que la taille de la clé continue de s'améliorer, le temps nécessaire pour déchiffrer le chiffrement à l'aide d'une attaque par force brute monte en flèche.

Par exemple, alors qu'une clé de 56 bits et une clé de 64 bits ont une valeur similaire, la clé de 64 bits est en réalité 256 fois plus difficile à déchiffrer que la clé de 56 bits.

La plupart des cryptages modernes utilisent au moins une clé de 128 bits, certains utilisant des clés de 256 bits ou plus. Pour mettre cela en perspective, pirater une clé de 128 bits nécessiterait une attaque par force brute pour tester plus de 339 000 000 000 000 000 000 000 000 000 000 de combinaisons de touches possibles.

L'une des plus grandes erreurs de langage de cryptage provient des différences entre les types de cryptage (algorithmes de cryptage) et leurs forces respectives. Décomposons-le:

- Type de cryptage: le type de cryptage concerne la manière dont le cryptage est terminé. Par exemple, la cryptographie asymétrique est l'un des types de cryptage les plus courants sur Internet.

- Algorithme de cryptage: lorsque nous discutons de la force du cryptage, nous parlons d'un algorithme de cryptage spécifique. Les algorithmes sont d'où viennent les noms intéressants, comme Triple DES, RSA ou AES. Les noms d'algorithmes de chiffrement sont souvent accompagnés d'une valeur numérique, comme AES-128. Le nombre fait référence à la taille de la clé de chiffrement et définit en outre la force de l'algorithme.

Vous devez vous familiariser avec quelques autres termes de cryptage qui vous permettront d'élargir vos connaissances sur le cryptage.

Il existe plusieurs algorithmes de cryptage courants préférés en raison de la force et de la sécurité. Vous en savez probablement plus sur le cryptage que vous ne le pensez, en particulier certains des noms.

1. Norme de chiffrement des données (DES)

La norme de cryptage des données est une norme de cryptage originale du gouvernement américain. On pensait à l'origine qu'il était incassable, mais l'augmentation de la puissance de calcul et la diminution du coût du matériel ont rendu le cryptage 56 bits essentiellement obsolète. Cela est particulièrement vrai pour les données sensibles.

2. RSA

RSA est l'un des premiers algorithmes cryptographiques à clé publique. Il utilise la fonction de cryptage asymétrique unidirectionnelle expliquée ci-dessus (et également dans la partie des termes de cryptage liés ci-dessus).

RSA est un algorithme de chiffrement important. C'est une caractéristique principale de nombreux protocoles, y compris SSH, OpenPGP, S / MIME et SSL / TLS. De plus, les navigateurs utilisent RSA pour établir des communications sécurisées sur des réseaux non sécurisés.

RSA reste incroyablement populaire en raison de sa longueur de clé. Une clé RSA a généralement une longueur de 1024 ou 2048 bits. Cependant, les experts en sécurité estiment qu'il ne faudra pas longtemps avant que le RSA 1024 bits soit piraté, ce qui incitera de nombreuses organisations gouvernementales et commerciales à migrer vers la clé 2048 bits plus puissante.

3. Norme de chiffrement avancé (AES)

La norme de chiffrement avancé (AES) est maintenant la norme de chiffrement de confiance du gouvernement américain.

Il s'agit d'un algorithme de clé symétrique qui peut générer des clés de trois tailles différentes: 128, 192 ou 256 bits. En outre, il existe différents cycles de chiffrement pour chaque taille de clé. Un «round» est le processus de transformation du texte brut en texte chiffré. Pour 128 bits, il y a dix tours. 192 bits a 12 tours et 256 bits a 14 tours.

AES est l'une des formes de cryptage les plus puissantes actuellement disponibles. Lorsque vous lisez «cryptage de niveau militaire» sur un produit, cela fait référence à AES. Bien qu'il existe des attaques théoriques contre AES, toutes nécessitent un niveau de puissance de calcul et de stockage de données tout simplement irréalisable à l'ère actuelle.

Le chiffrement est-il sûr à utiliser?

Sans équivoque, la réponse est oui .

Le temps, la consommation d'énergie et le coût de calcul nécessaires pour déchiffrer la plupart des technologies cryptographiques modernes font de l'acte de tenter de casser le cryptage (sans la clé) un exercice coûteux qui est, relativement parlant, futile.

Cela dit, le cryptage présente des vulnérabilités qui restent largement en dehors de la puissance de la technologie.

- Portes dérobées : quelle que soit la sécurité du cryptage, si quelqu'un insère une porte dérobée dans le code, quelqu'un peut annuler la sécurité. Les portes dérobées de cryptage sont un sujet de discussion constant pour les gouvernements du monde entier, devenant un sujet particulièrement brûlant après toute attaque terroriste. Il existe de nombreuses raisons pour lesquelles nous ne devrions jamais permettre à un gouvernement de briser le chiffrement .

- Gestion des clés privées: la cryptographie des clés modernes est extrêmement sécurisée. Cependant, l'erreur humaine reste le facteur le plus important dans la plupart des problèmes de sécurité. Une erreur de gestion d'une clé privée pourrait l'exposer à des tiers, rendant le chiffrement inutile.

- Augmentation de la puissance de calcul: avec la puissance de calcul actuelle, la plupart des clés de chiffrement modernes sont impossibles à craquer. Cela dit, à mesure que la puissance de traitement augmente, la technologie de cryptage doit suivre le rythme pour garder une longueur d'avance.

- Pression du gouvernement: Parallèlement aux portes dérobées de cryptage, certains gouvernements appliquent des lois de décryptage obligatoires qui obligent les citoyens détenus à remettre des clés de cryptage privées. La nature des principales lois sur la divulgation varie selon les pays. Aux États-Unis, le cinquième amendement protège les témoins de l'auto-incrimination, rendant illégale la divulgation obligatoire des clés.

Devriez-vous utiliser le cryptage?

Il ne s'agit pas vraiment de savoir si vous devez utiliser le cryptage. Vous utilisez le cryptage chaque jour pour accéder à vos services bancaires en ligne, pour envoyer des messages sur WhatsApp et pour accéder à des sites Web en toute sécurité sans espionnage.

Une meilleure question à se poser est "Que se passerait-il sans cryptage?"