La vulnérabilité vole les données des processeurs Intel et AMD – et vous êtes probablement affecté

Les chercheurs viennent de décrire une nouvelle vulnérabilité qui affecte les puces de processeur – et elle s'appelle Hertzbleed. Si elle est utilisée pour mener une attaque de cybersécurité, cette vulnérabilité peut aider l'attaquant à voler des clés cryptographiques secrètes.

L'ampleur de la vulnérabilité est quelque peu stupéfiante : selon les chercheurs, la plupart des processeurs Intel et AMD pourraient être touchés. Doit-on s'inquiéter pour Hertzbleed ?

La nouvelle vulnérabilité a été découverte et décrite pour la première fois par une équipe de chercheurs d'Intel dans le cadre de ses enquêtes internes. Plus tard, des chercheurs indépendants de l'UIUC, de l'UW et de l'UT Austin ont également contacté Intel avec des résultats similaires. Selon leurs conclusions, Hertzbleed pourrait affecter la plupart des processeurs. Les deux géants du processeur, Intel et AMD, ont tous deux reconnu la vulnérabilité, Intel confirmant qu'elle affecte tous ses processeurs.

Intel a publié un avis de sécurité qui fournit des conseils aux développeurs cryptographiques sur la manière de renforcer leurs logiciels et leurs bibliothèques contre Hertzbleed. Jusqu'à présent, AMD n'a rien publié de similaire.

Qu'est-ce que Hertzbleed exactement et que fait-il ?

Hertzbleed est une vulnérabilité de puce qui permet des attaques par canal latéral. Ces attaques peuvent ensuite être utilisées pour voler des données de votre ordinateur. Cela se fait par le suivi des mécanismes de puissance et d'amplification du processeur et par l'observation de la signature de puissance d'une charge de travail cryptographique, telle que les clés cryptographiques. Le terme « clés cryptographiques » fait référence à une information, stockée de manière sécurisée dans un fichier, qui ne peut être encodée et décodée que par un algorithme cryptographique.

En bref, Hertzbleed est capable de voler des données sécurisées qui restent normalement cryptées. En observant les informations de puissance générées par votre CPU, l'attaquant peut convertir ces informations en données de synchronisation, ce qui leur ouvre la porte pour voler des clés de chiffrement. Ce qui est peut-être plus inquiétant, c'est que Hertzbleed ne nécessite pas d'accès physique — il peut être exploité à distance.

Il est fort probable que les processeurs modernes d'autres fournisseurs soient également exposés à cette vulnérabilité, car comme l'ont souligné les chercheurs, Hertzbleed suit les algorithmes de puissance derrière la technique DVFS (Dynamic Voltage Frequency Scaling). DVFS est utilisé dans la plupart des processeurs modernes et, par conséquent, d'autres fabricants tels que ARM sont probablement concernés. Bien que l'équipe de recherche les ait informés de Hertzbleed, ils doivent encore confirmer si leurs puces sont exposées.

La réunion de tout ce qui précède brosse certainement un tableau inquiétant, car Hertzbleed affecte un si grand nombre d'utilisateurs et jusqu'à présent, il n'y a pas de solution rapide pour s'en protéger. Cependant, Intel est là pour vous rassurer sur ce compte – il est très peu probable que vous soyez victime de Hertzbleed, même si vous y êtes probablement exposé.

Selon Intel, il faut entre plusieurs heures et plusieurs jours pour voler une clé cryptographique. Si quelqu'un voulait toujours essayer, il pourrait même ne pas être en mesure de le faire, car cela nécessite des capacités avancées de surveillance de l'alimentation haute résolution difficiles à reproduire en dehors d'un environnement de laboratoire. La plupart des pirates informatiques ne s'embarrasseraient pas d'Hertzbleed alors que de nombreuses autres vulnérabilités sont découvertes si fréquemment.

Comment s'assurer que Hertzbleed ne vous affectera pas ?

Comme mentionné ci-dessus, vous êtes probablement en sécurité même sans rien faire de particulier. Si Hertzbleed est exploité, il est peu probable que les utilisateurs réguliers soient affectés. Cependant, si vous voulez jouer en toute sécurité, vous pouvez prendre quelques mesures, mais elles ont un prix de performance élevé.

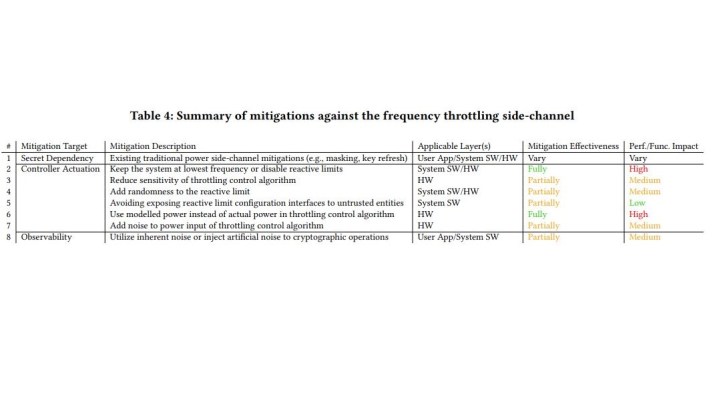

Intel a détaillé un certain nombre de méthodes d'atténuation à utiliser contre Hertzbleed. La société ne semble pas prévoir de déployer de mises à jour de firmware, et on peut en dire autant d'AMD. Selon les directives d'Intel, il existe deux façons d'être entièrement protégé contre Hertzbleed, et l'une d'elles est très facile à faire – il vous suffit de désactiver Turbo Boost sur les processeurs Intel et Precision Boost sur les processeurs AMD. Dans les deux cas, cela nécessitera un voyage dans le BIOS et la désactivation du mode boost. Malheureusement, c'est vraiment mauvais pour les performances de votre processeur.

Les autres méthodes répertoriées par Intel n'offrent qu'une protection partielle ou sont très difficiles, voire impossibles, à appliquer pour les utilisateurs réguliers. Si vous ne voulez pas modifier le BIOS pour cela et sacrifier les performances de votre processeur, vous n'avez probablement pas à le faire. Cependant, gardez les yeux ouverts et restez vigilants – les attaques de cybersécurité ont lieu tout le temps, il est donc toujours bon d'être très prudent. Si vous êtes féru de technologie, consultez l'article complet sur Hertzbleed , repéré pour la première fois par Tom's Hardware .